Klicken Sie im Kopfzeilenbereich auf ![]() > LDAP > LDAP für Authentifizierung aktivieren.

> LDAP > LDAP für Authentifizierung aktivieren.

Konfigurieren Sie im Abschnitt "Verbindungen" Folgendes:

Server: Geben Sie die IP-Adresse oder den Hostnamen des LDAP-Servers ein, auf dem die Authentifizierung stattfindet. Wenn die Kommunikation zwischen MVE- und LDAP-Server verschlüsselt werden soll, gehen Sie folgendermaßen vor:

Verwenden Sie den vollqualifizierten Domänennamen (FQDN) des Serverhosts.

Öffnen Sie die Datei für den Netzwerkhost, und erstellen Sie einen Eintrag, um den Serverhostnamen seiner IP-Adresse zuzuordnen.

Hinweise:

- Bei UNIX-/Linux-Betriebssystemen befindet sich die Datei für den Netzwerkhost normalerweise unter .

- Bei Windows-Betriebssystemen befindet sich die Datei für den Netzwerkhost normalerweise unter .

- Das TLS-Protokoll erfordert, dem Namen des im TLS-Zertifikat angegebenen Hosts entspricht, für den das Zertifikat ausgestellt wurde.

Anschluss: Geben Sie die Anschlussnummer ein, die vom lokalen Computer zur Kommunikation mit dem LDAP-Community-Server verwendet wird. Die Standardnummer des Anschlusses lautet 389.

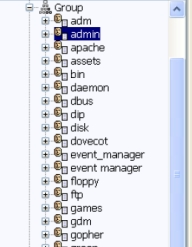

Root-DN: Geben Sie den definierten Namen (DN) des Root-Knotens ein. In der Hierarchie des LDAP-Community-Servers sollte dieser Knoten der direkte Vorgänger des Benutzer- und Gruppenknotens sein. Zum Beispiel .

Hinweis: Wenn Sie einen Root-DN angeben, stellen Sie sicher, dass der Ausdruck nur und enthält. Wenn oder für den Vorgänger der Benutzer- oder Gruppenknotens angegeben ist, verwenden Sie oder in den Ausdrücken "Benutzersuchbasis" und "Gruppensuchbasis".

Konfigurieren der Sucheinstellungen.

Benutzersuchbasis: Geben Sie den Knoten im LDAP-Community-Server ein, in dem das Benutzerobjekt enthalten ist. Dieser Knoten befindet sich unterhalb des Root-DNs, in dem alle Knoten aufgeführt sind. Zum Beispiel .

Wenn sich die Benutzer im LDAP-Community-Server auf mehreren hierarchischen Verzeichnisebenen befinden, gehen Sie folgendermaßen vor:

Berechnen Sie eine gemeinsame Aufwärts-Hierarchie aller möglichen Standorten im Benutzerknoten.

Fügen Sie die Konfiguration im Feld "Benutzersuchbasis" ein.

Hinweis: Damit MVE zuerst nach Benutzern im Basis- oder Root-DN sucht, wählen Sie Suche nach geschachtelten Benutzern aktivieren, und lassen Sie das Feld "Benutzersuchbasis" leer. Filter für Benutzersuche: Geben Sie den Parameter für die Suche nach einem Benutzerobjekt im LDAP-Community-Server ein. Zum Beispiel .

Die Funktion "Filter für Benutzersuche" unterstützt mehrere Bedingungen und komplexe Ausdrücke.

Anmelden mit

Geben Sie im Feld Benutzersuchfilter Folgendes ein

Gemeinsamer Name

Anmeldename

Benutzerprinzipalname

Telefonnummer

Anmeldename oder gemeinsamer Name

Hinweise:

- Diese Ausdrücke gelten ausschließlich für den Server von Active Directory®.

- Das einzig gültige Muster für das Feld "Filter für Benutzersuche" lautet . Das bedeutet, dass MVE nach dem Anmeldenamen des MVE-Benutzers sucht.

Gruppensuchbasis: Geben Sie den Knoten im LDAP-Community-Server ein, in dem die den MVE-Rollen entsprechenden Benutzergruppen vorhanden sind. Dieser Knoten befindet sich auch unterhalb des Root-DNs, in dem alle Gruppenknoten aufgeführt sind. Zum Beispiel .

Hinweis: Eine Suchbasis besteht aus mehreren Attributen, die durch Kommas getrennt sind, z. B. cn (gemeinsamer Name), ou (Organisationseinheit), o (Organisation), c (Land) und dc (Domäne). Gruppensuchfilter: Geben Sie den Parameter für die Suche nach einem Benutzer innerhalb einer Gruppe ein, die einer Rolle in MVE entspricht.

Hinweis: Je nach Konfiguration Ihres LDAP-Community-Backendservers können Sie die Muster und verwenden. Wenn Sie verwenden, sucht MVE nach dem DN des LDAP-Benutzers. Der Benutzer-DN wird intern während der Benutzerauthentifizierung abgerufen. Wenn Sie verwenden, sucht MVE den Anmeldenamen des MVE-Benutzers. Gruppenrollenattribut: Geben Sie das Attribut ein, in dem der vollständige Name der Gruppe enthalten ist. Zum Beispiel .

Suche nach geschachtelten Gruppen aktivieren: Suchen Sie nach geschachtelten Gruppen im LDAP-Community -Server.

Klicken Sie auf Verbindungsinformationen, und konfigurieren Sie die Einstellungen.

Anonyme Verbindung: Wenn in MVE keine LDAP-Konfiguration gespeichert ist, wird diese Option automatisch ausgewählt. Dies bedeutet, dass der MVE-Server weder seine Identität, noch Anmeldeinformationen gegenüber dem LDAP-Server offenlegt, um dessen Suchfunktion zu verwenden. Die Kommunikation während der anschließenden Sitzung für die LDAP-Suche ist vollständig unverschlüsselt.

Einfache Verbindung: Die Kommunikation zwischen MVE-Server und LDAP-Server ist unverschlüsselt. Wenn der MVE-Server die Suchfunktion des LDAP-Servers verwenden soll, gehen Sie folgendermaßen vor:

Geben Sie im Feld "DN verbinden" den Verbindungs-DN ein.

Geben Sie das Verbindungskennwort ein, und bestätigen Sie das Kennwort.

Hinweis: Das Verbindungskennwort ist von den Einstellungen für den Verbindungsbenutzer im LDAP-Server abhängig. Wenn der Verbindungsbenutzer als Nicht leer festgelegt ist, muss ein Verbindungskennwort angegeben werden. Wenn der Verbindungsbenutzer als Leer festgelegt ist, muss kein Verbindungskennwort angegeben werden. Weiter Informationen erhalten Sie bei Ihrem LDAP-Administrator.

TLS: Die Kommunikation zwischen MVE-Server und LDAP-Server ist verschlüsselt. Der MVE-Server muss sich unter Verwendung der MVE-Serveridentität (Verbindungs-DN) und der zugehörigen Anmeldeinformationen (Verbindungskennwort) vollständig gegenüber dem LDAP-Server authentifizieren

Bei selbst signierten Zertifikaten muss der TLS-Fingerabdruck dem systemweiten JVM-Schlüsselspeicher (Java Virtual Machine) namens zur Verfügung stehen. Dieser Schlüsselspeicher ist im Ordner vorhanden, wobei für das Installationsverzeichnis von MVE steht. Zur Konfiguration der Einstellungen gehen Sie folgendermaßen vor:

Geben Sie im Feld "DN verbinden" den Verbindungs-DN ein.

Geben Sie das Verbindungskennwort ein, und bestätigen Sie das Kennwort.

Hinweis: Das Verbindungskennwort ist erforderlich.

Kerberos: Die Kommunikation zwischen MVE-Server und LDAP-Server ist verschlüsselt. Das Kerberos-Sicherheitsprotokoll wird ausschließlich in einem Active Directory mit GSS-API-Unterstützung unterstützt. Weitere Informationen finden Sie in der Dokumentation für Kerberos. Zur Konfiguration der Einstellungen gehen Sie folgendermaßen vor:

Gehen Sie im Feld "Kerberos-Konfigurationsdatei" zur Datei "krb5.conf".

Beispielkonfiguration:

[libdefaults] default_realm=ABC.COM [realms] ABC.COM = { kdc = abc1.abc.com } [domain_realm] .abc.com=ABC.COMWählen Sie im Menü "Verschlüsselungsmethode", ob Sie die SSL-Verschlüsselung verwenden möchten.

Geben Sie im Feld für den KDC-Benutzernamen den KDC (Key Distribution Center)-Namen ein

Geben Sie das KDC-Kennwort ein, und bestätigen Sie das Kennwort.

Hinweis: Informationen zur Aktivierung der Kerberos-Authentifizierung finden Sie in Aktivieren der Kerberos-Authentifizierung.

Klicken Sie auf Rollenzuordnung, und konfigurieren Sie Folgendes:

Admin: Geben Sie die vorhandene Rolle im LDAP ein, die in MVE über Administratorrechte verfügen soll.

Bestand: Geben Sie die vorhandene Rolle im LDAP ein, mit der das Bestandsmodul in MVE verwaltet wird.

Konfigurationen: Geben Sie die vorhandene Rolle im LDAP ein, mit der das Konfigurationsmodul in MVE verwaltet wird

Service Desk: Geben Sie die vorhandene Rolle im LDAP ein, mit der das Service Desk-Modul in MVE verwaltet wird.

Ereignis-Manager: Geben Sie die vorhandene Rolle im LDAP ein, mit der das Ereignis-Manager-Modul in MVE verwaltet wird.

Hinweise:

- MVE ordnet die angegebene LDAP-Gruppe automatisch der entsprechenden MVE-Rolle zu.

- Sie können eine LDAP-Gruppe mehreren MVE-Rollen zuordnen und dürfen in ein Feld "Rolle" auch mehr als eine LDAP-Gruppe eingeben.

- Verwenden Sie bei der Eingabe mehrerer LDAP-Gruppen in die Rollenfelder einen senkrechten Strich (), um mehrere LDAP-Gruppen voneinander zu trennen. Wenn Sie beispielsweise die Gruppen und in die Admin-Rolle einschließen möchten, geben in das Feld "Admin" ein.

- Wenn Sie nur eine Admin-Rolle und keine anderen MVE-Rollen verwenden möchten, lassen Sie die Felder leer.

Klicken Sie auf Anwenden > Schließen.