En el área Cabecera, haga clic en ![]() > LDAP > Activar LDAP para autenticación.

> LDAP > Activar LDAP para autenticación.

En la sección Conexión, configure lo siguiente:

Servidor: escriba la dirección IP o el nombre de host del servidor LDAP donde se realizará la autenticación. Si desea utilizar una comunicación cifrada entre el servidor MVE y el servidor LDAP, realice lo siguiente:

Utilice el nombre de dominio completo (FQDN) del servidor host.

Acceda al archivo de host de red y, a continuación, cree una entrada para asignar el nombre de host del servidor a su dirección IP.

Notas:

- En un sistema operativo UNIX o Linux, el archivo de host de red normalmente se encuentra en .

- En un sistema operativo Windows, el archivo de host de red normalmente se encuentra en .

- El protocolo TLS requiere que el nombre de host del servidor que coincida con el nombre del host "Emitido a" especificado en el certificado TLS.

Puerto: escriba el número de puerto que utiliza el ordenador local para comunicarse con el servidor de comunidad LDAP. El número de puerto predeterminado es 389.

DN raíz: escriba el nombre base distinguido (DN) del nodo raíz. En la jerarquía del servidor de comunidad LDAP, este nodo debe ser el antecesor directo del nodo de usuario y del nodo de grupo. Por ejemplo,

Nota: Al especificar el DN raíz, asegúrese de que solo y sean parte del DN raíz. Si o es el antecesor de los nodos de usuario y grupo, utilice o en Base de búsqueda de usuario y Base de búsqueda de grupo.

Configure los valores de búsqueda.

Base de búsqueda de usuario: escriba el nodo en el servidor de comunidad de LDAP en el que existe el objeto de usuario. Este nodo se encuentra bajo el DN raíz donde se muestran todos los nodos de usuario. Por ejemplo,

Si los usuarios están en niveles jerárquicos de directorios múltiples en el servidor de comunidad LDAP, realice lo siguiente:

Calcule una jerarquía ascendente común de todas las posibles ubicaciones en el nodo de usuario.

Incluya la configuración en el campo Base de búsqueda de usuario.

Nota: Para que MVE busque usuarios comenzando por la base o el DN raíz, seleccione Activar búsqueda de usuario anidada y borre el campo Base de búsqueda de usuario. Filtro de búsqueda de usuario: escriba el parámetro para buscar un objeto de usuario en el servidor de comunidad LDAP. Por ejemplo,

La función Filtro de búsqueda de usuario puede adoptar múltiples condiciones y expresiones complejas.

Iniciar sesión con

En el campo Filtro de búsqueda de usuario, escriba

Nombre común

Nombre de inicio de sesión

Nombre principal del usuario

Número de teléfono

Nombre de inicio de sesión o nombre común

Notas:

- Estas expresiones se aplican solo al servidor LDAP de Windows Active Directory®.

- Para Filtro de búsqueda de usuario, el único patrón válido es , lo que significa que MVE busca el nombre de inicio de sesión de usuario de MVE.

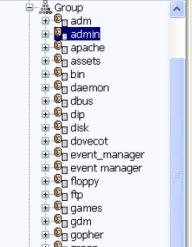

Base de búsqueda de grupo: escriba el nodo en el servidor de comunidad LDAP en el que están los grupos de usuarios correspondientes a las funciones de MVE. Este nodo también se encuentra bajo el DN raíz donde se muestran todos los nodos de grupo. Por ejemplo,

Nota: Una base de búsqueda consta de varios atributos, como cn (nombre común), ou (unidad organizativa), o (organización), c (país) y dc (dominio), separados por comas. Filtro de búsqueda de grupo: escriba el parámetro para buscar un usuario dentro de un grupo que corresponda a una función en MVE.

Nota: Puede usar los patrones y , según la configuración del servidor de comunidad LDAP back-end. Si utiliza , MVE busca el DN de usuario de LDAP. El DN de usuario se recupera internamente durante el proceso de autenticación de usuario. Si utiliza , MVE busca el nombre de inicio de sesión de usuario de MVE. Atributo de función de grupo: escriba el atributo que contiene el nombre completo del grupo. Por ejemplo, .

Activar búsqueda de grupos anidados: busca grupos anidados dentro del servidor de comunidad LDAP.

Haga clic en Información de enlace y, a continuación, configure los valores.

Enlace anónimo: si no hay ninguna configuración LDAP almacenada en MVE, esta opción se selecciona por defecto. El servidor MVE no proporciona su identidad o credenciales al servidor LDAP para usar la utilidad de búsqueda de servidor LDAP. La sesión de búsqueda de LDAP de seguimiento solo utiliza comunicación sin cifrar.

Enlace simple: utiliza comunicación sin cifrar entre el servidor MVE y el servidor de LDAP. Si desea que el servidor MVE use la utilidad de búsqueda de servidor de LDAP, realice lo siguiente:

En el campo de DN de enlace, escriba el DN de enlace.

Escriba la contraseña de enlace y, a continuación, confirme la contraseña.

Nota: La contraseña de enlace depende de los valores del usuario de enlace en el servidor LDAP. Si el usuario de enlace está configurado como , se requiere la contraseña de enlace. Si el usuario de enlace está configurado como , no se requiere la contraseña de enlace. Póngase en contacto con el administrador de LDAP para obtener más información.

TLS: utiliza la comunicación cifrada entre el servidor MVE y el servidor LDAP. El servidor MVE se autentica totalmente ante el servidor LDAP utilizando la identidad del servidor MVE (DN de enlace) y las credenciales (Contraseña de enlace). Para configurar los valores, haga lo siguiente:

Para los certificados autofirmados, la huella de TLS debe estar a disposición del almacén de claves denominado de Java Virtual Machine (JVM) en todo el sistema. Este almacén de claves está en la carpeta , donde es la carpeta de instalación de MVE.

En el campo de DN de enlace, escriba el DN de enlace.

Escriba la contraseña de enlace y, a continuación, confirme la contraseña.

Nota: La contraseña de enlace es obligatoria.

Kerberos: utiliza la comunicación cifrada entre el servidor MVE y el servidor LDAP. El protocolo de seguridad Kerberos solo es compatible con Windows Active Directory® que tenga la Interfaz del programa de aplicación del servicio de seguridad genérico (GSSAPI). Consulte la documentación de Kerberos para obtener más información. Para configurar los valores, haga lo siguiente:

En el campo Archivo de configuración de Kerberos, busque el archivo krb5.conf.

Configuración de prueba:

[libdefaults] default_realm=ABC.COM [realms] ABC.COM = { kdc = abc1.abc.com } [domain_realm] .abc.com=ABC.COMEn el menú Método de cifrado, seleccione si utilizar el cifrado SSL.

En el campo Nombre de usuario de KDC, escriba el nombre del centro de distribución de claves (KDC).

Escriba la contraseña de KDC y, a continuación, confirme la contraseña.

Nota: Si desea activar la autenticación Kerberos, consulte Activación de la autenticación Kerberos.

Haga clic en Asignación de funciones y, a continuación, configure lo siguiente:

Admin: escriba la función existente en LDAP que tiene derechos administrativos en MVE.

Activos: escriba la función existente en LDAP que gestiona el módulo Activos en MVE.

Configuraciones: escriba la función existente en LDAP que gestiona el módulo Configuraciones en MVE.

Asistencia técnica: escriba la función existente en LDAP que gestiona el módulo de Asistencia técnica de MVE.

Administrador de eventos: escriba la función existente en LDAP que gestiona el módulo Administrador de eventos de MVE.

Notas:

- MVE asigna automáticamente el grupo LDAP especificado en su función de MVE correspondiente.

- Puede asignar un grupo de LDAP a varias funciones de MVE y también puede escribir más de un grupo LDAP en el campo de una función.

- Al escribir varios grupos de LDAP en los campos de funciones, utilice el carácter de barra vertical () para separar varios grupos de LDAP. Por ejemplo, si desea incluir los grupos y para la función Admin, escriba en el campo Admin.

- Si solo desea utilizar la función Admin y no las otras funciones de MVE, deje los campos en blanco.

Haga clic en Aplicar > Cerrar.