Nell'area di intestazione, fare clic su ![]() > LDAP > Abilita LDAP per autenticazione.

> LDAP > Abilita LDAP per autenticazione.

Nella sezione Connessione, configurare le seguenti impostazioni:

Server: digitare l'indirizzo IP o il nome host del server LDAP dove verrà eseguita l'autenticazione. Per utilizzare la comunicazione crittografata tra il server MVE e il server LDAP, attenersi alla seguente procedura:

Utilizzare il nome di dominio completo (FQDN) dell'host server.

Accedere al file host di rete e creare una voce per associare il nome host del server al relativo indirizzo IP.

Note:

- In un sistema operativo Linux o UNIX, il file host di rete si trova solitamente in .

- In un sistema operativo Windows, il file host di rete si trova solitamente in .

- Il protocollo TLS richiede che il nome host del server corrisponda al nome dell'host "Emesso per" specificato nel certificato TLS.

Porta: digitare il numero di porta utilizzato dal computer locale per comunicare con il server community LDAP. Il numero di porta predefinito è 389.

DN radice: digitare il nome distinto di base (DN) del nodo radice. Nella gerarchia del server community LDAP, questo nodo deve essere il diretto predecessore del nodo utente e del nodo gruppo. Ad esempio,

Nota: quando si specifica l'opzione DN radice, accertarsi che solo e facciano parte del DN radice. Se o è predecessore del nodo utente e del nodo gruppo, utilizzare o in Base di ricerca utente e Base di ricerca gruppo.

Configurare le impostazioni di ricerca.

Base di ricerca utente: immettere il nodo nel server community LDAP in cui è presente l'oggetto utente. Questo nodo si trova nel DN radice in cui sono elencati tutti i nodi utente. Ad esempio,

Se gli utenti si trovano a livelli gerarchici con più directory nel server community LDAP, procedere come indicato di seguito:

Calcolare le eventuali gerarchie upstream comuni di tutte le possibili posizioni nel nodo utente.

Includere la configurazione nel campo Base di ricerca utente.

Nota: per consentire a MVE di cercare gli utenti a partire dal DN base o dal DN radice, selezionare Abilita ricerca utente nidificato e deselezionare il campo Base di ricerca utente. Filtro di ricerca utente: digitare il parametro per individuare un oggetto utente nel server community LDAP. Ad esempio,

La funzione Filtro di ricerca utente può contenere diverse condizioni ed espressioni complesse.

Accesso con

Nel campo Filtro di ricerca utente, digitare

Nome comune

Nome di accesso

Nome principale utente

Numero di telefono

Nome di accesso o nome comune

Note:

- Queste espressioni sono valide solo per il server LDAP Windows Active Directory®.

- Per la funzione Filtro di ricerca utente, l'unico modello valido è , quindi MVE cerca il nome di accesso utente MVE.

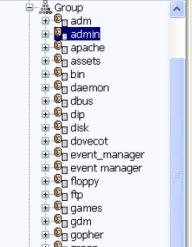

Base di ricerca gruppo: digitare il nodo nel server community LDAP in cui sono presenti i gruppi utente corrispondenti ai ruoli di MVE. Questo nodo si trova nel DN radice in cui sono elencati tutti i nodi gruppo. Ad esempio,

Nota: una base di ricerca è composta da più attributi separati da virgole, ad esempio cn (nome comune), ou (unità organizzativa), o (organizzazione), c (paese) o dc (dominio). Filtro di ricerca gruppo: digitare il parametro per individuare un utente all'interno di un gruppo che corrisponde a un ruolo in MVE.

Nota: è possibile utilizzare i modelli e , in base alla configurazione del server community LDAP di back-end. Se si utilizza , MVE cerca il DN utente LDAP. Il DN utente viene recuperato internamente durante il processo di autenticazione dell'utente. Se si utilizza , MVE cerca il nome di accesso utente MVE. Attributo ruolo gruppo: digitare l'attributo contenente il nome completo del gruppo. Ad esempio, .

Abilita ricerca gruppo nidificato: consente di cercare i gruppi nidificati all'interno del server community LDAP.

Fare clic su Informazioni di binding e configurare le impostazioni.

Binding anonimo: se in MVE non è memorizzata una configurazione LDAP, questa opzione è selezionata per impostazione predefinita. Il server MVE non produce la propria identità o le proprie credenziali al server LDAP al fine di utilizzare la funzione di ricerca del server LDAP. La sessione di ricerca in LDAP di completamento utilizza solo la comunicazione crittografata.

Binding semplice: utilizza la comunicazione non crittografata tra il server MVE e il server LDAP. Se si desidera che il server MVE utilizzi la funzione di ricerca del server LDAP, attenersi alla seguente procedura:

Nel campo DN di binding, digitare il nome distinto di bind.

Digitare la password di binding, quindi confermarla.

Nota: la password di binding dipende dalle impostazioni Utente binding nel server LDAP. Se Utente binding è impostato su , è necessaria una password di binding. Se Utente binding è impostato su , non è necessaria una password di binding. Per ulteriori informazioni, contattare l'amministratore LDAP.

TLS: utilizza la comunicazione crittografata tra il server MVE e il server LDAP. Il server MVE esegue la sua autenticazione completa al server LDAP utilizzando l'identità del server MVE (DN di binding) e le credenziali (password di binding). Per configurare le impostazioni, effettuare le seguenti operazioni:

Per i certificati autofirmati, l'impronta digitale TLS deve essere disponibile per il keystore JVM (Java Virtual Machine) del sistema denominato . Il keystore si trova nella cartella , dove è la cartella di installazione di MVE.

Nel campo DN di binding, digitare il nome distinto di bind.

Digitare la password di binding, quindi confermarla.

Nota: è necessaria la password di binding.

Kerberos: utilizza la comunicazione crittografata tra il server MVE e il server LDAP. Il protocollo di protezione Kerberos è supportato solo da Windows Active Directory® con un'implementazione GSSAPI (Generic Security Service Application Program Interface). Per ulteriori informazioni, consultare la documentazione di Kerberos. Per configurare le impostazioni, effettuare le seguenti operazioni:

Nel campo File di configurazione Kerberos, individuare il file krb5.conf.

Configurazione di esempio:

[libdefaults] default_realm=ABC.COM [realms] ABC.COM = { kdc = abc1.abc.com } [domain_realm] .abc.com=ABC.COMNel menu Metodo di crittografia, selezionare se si desidera utilizzare la crittografia SSL.

Nel campo Nome utente KDC, digitare il nome KDC (Key Distribution Center).

Digitare la password KDC, quindi confermarla.

Nota: per abilitare l'autenticazione Kerberos, consultare la sezione Abilitazione dell'autenticazione Kerberos.

Fare clic su Mapping ruoli, quindi configurare le seguenti impostazioni:

Amministratore: digitare il ruolo esistente in LDAP che dispone dei diritti amministrativi in MVE.

Risorse: digitare il ruolo esistente in LDAP che gestisce il modulo Risorse in MVE.

Configurazioni: digitare il ruolo esistente in LDAP che gestisce il modulo Configurazioni in MVE.

Service Desk: digitare il ruolo esistente in LDAP che gestisce il modulo Service Desk in MVE.

Gestione eventi: digitare il ruolo esistente in LDAP che gestisce il modulo Gestione eventi in MVE.

Note:

- MVE associa automaticamente il gruppo LDAP specificato al ruolo MVE corrispondente.

- È possibile assegnare un gruppo LDAP a più ruoli MVE ed è anche possibile immettere più di un gruppo LDAP in un campo Ruolo.

- Quando si immettono più gruppi LDAP nei campi Ruolo, utilizzare il carattere della barra verticale () per separare più gruppi LDAP. Ad esempio, per includere i gruppi e per il ruolo di amministratore, digitare nel campo Amministratore.

- Se si desidera utilizzare solo il ruolo di amministratore e non gli altri ruoli MVE, lasciare i campi vuoti.

Fare clic su Applica > Chiudi.