Klik på Tools (Værktøjer) > AD FS Management (AD FS-styring) på AD FS-serveren.

Udvid mappen Trust Relationships (Tillidsrelationer), og klik derefter på mappen Relying Party Trusts (Relying Party-tillidsforhold).

I panelet Actions (Handlinger) skal du klikke på Add Relying Party Trusts (Tilføj Relying Party-tillidsforhold).

Klik på Claims Aware (Kravsbevidst) > Start > Enter data about the relying party manually (Angiv data om relying party manuelt) > Next (Næste).

Indtast et vist navn, og klik derefter på Next (Næste).

Klik på Next (Næste) i vinduet Configure Certificate (Konfigurer certifikat).

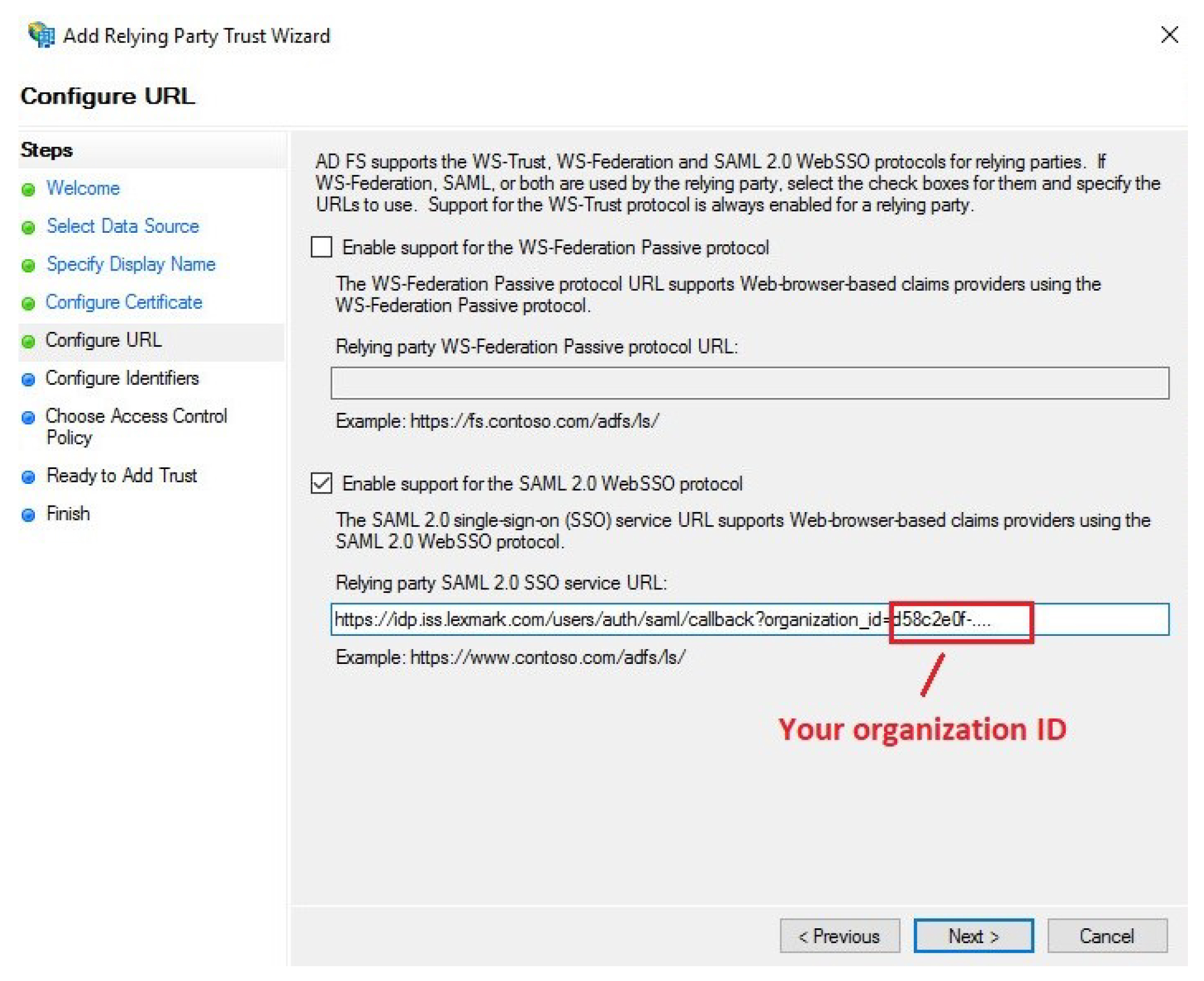

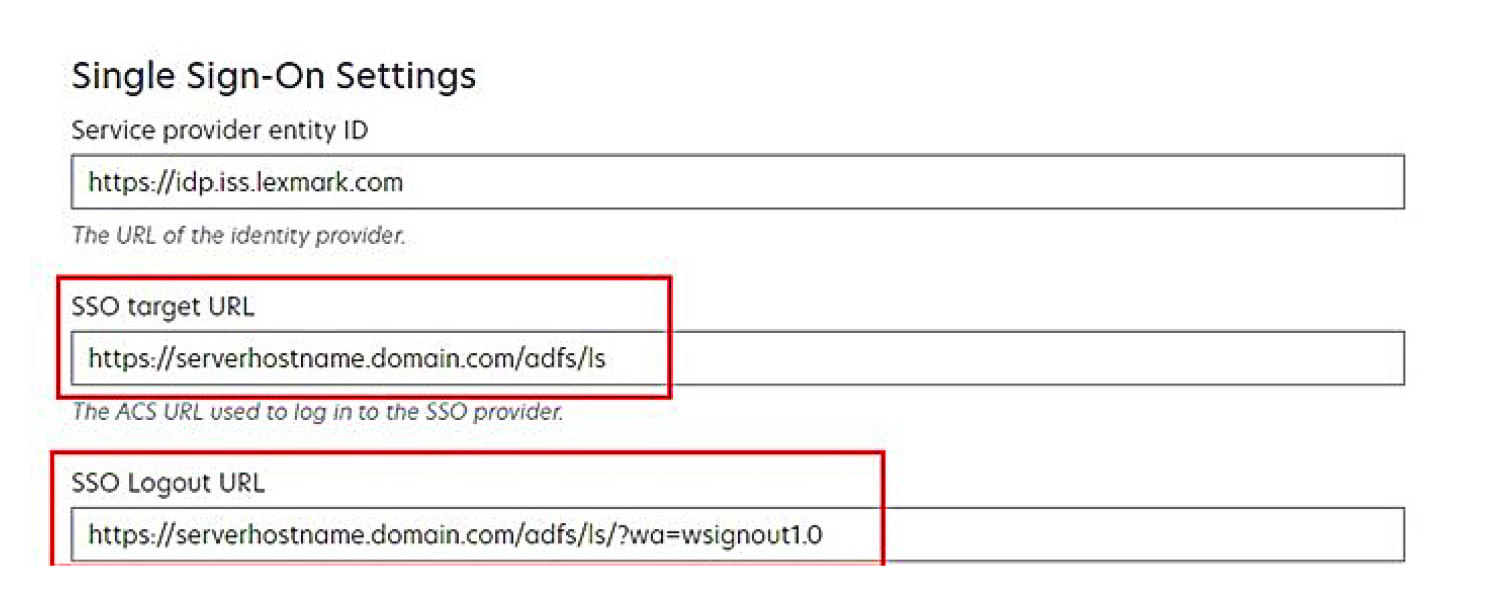

Vælg Enable support for the SAML 2.0 WebSSO protocol (Aktivér support for SAML 2.0 WebSSO-protokollen), indtast Relying Party SAML 2.0-tjenestens URL-adresse, og klik derefter på Next (Næste).

Bemærk! Få organisations-id'et fra ressourceudbyderen.

Afhængigt af din placering er følgende eksempler på URL-adresser til Relying Party-tjenesten:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

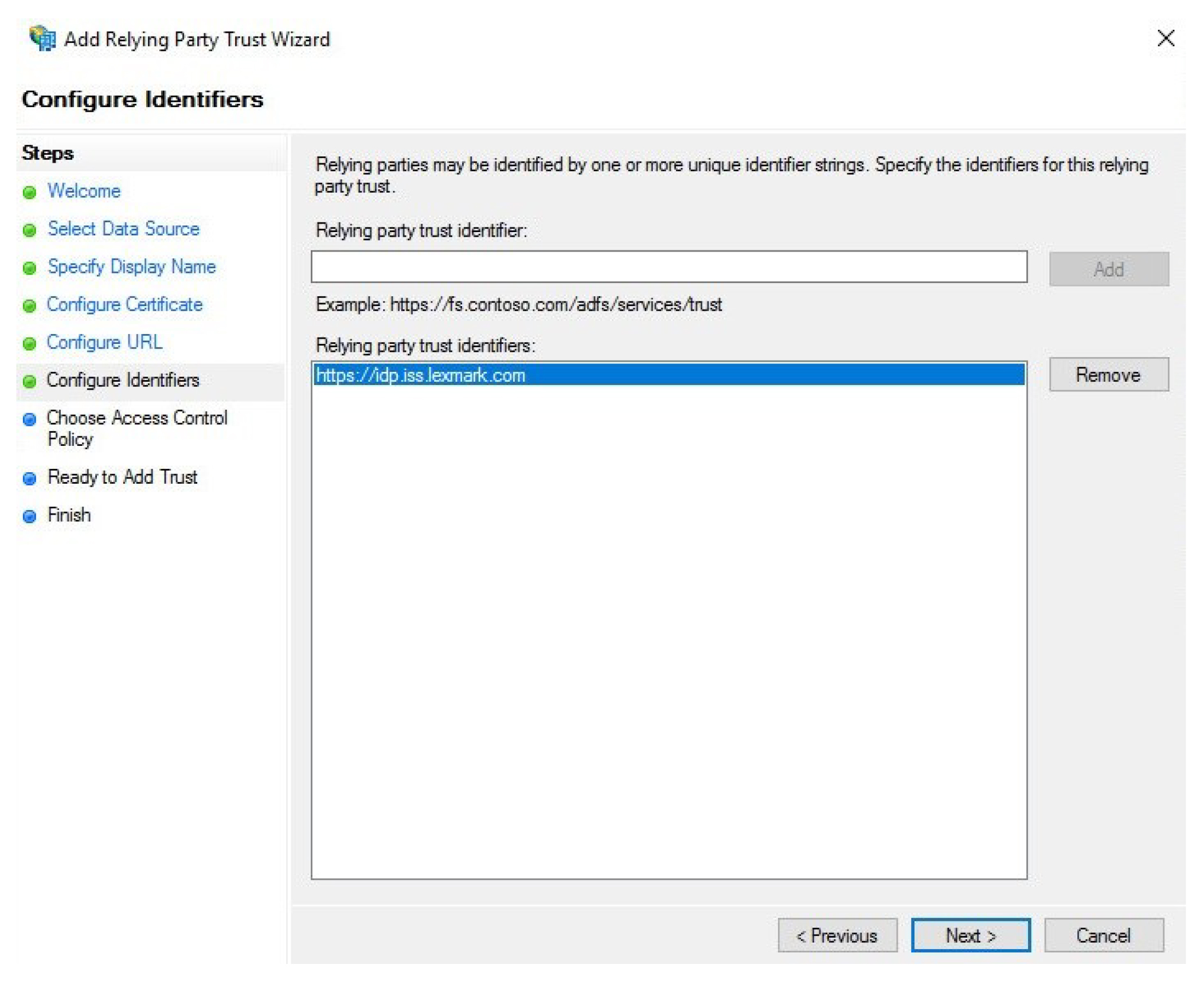

Indtast Relying Party-tillids-id’et, og klik derefter på Add (Tilføj) > Next (Næste).

Bemærk! Få Relying Party-tillids-id’et fra ressourceudbyderen.

Afhængigt af din placering er følgende eksempler på Relying Party-tillids-id’er:

Vælg Permit everyone (Tillad alle) eller den specifikke adgangskontrolpolitik for din organisation i vinduet Choose Access Control Policy (Vælg adgangskontrolpolitik), og klik derefter på Next (Næste).

Gennemse indstillingerne for Relying Party-tillid, og klik derefter på Next (Næste).

Ryd Configure claims issuance policy for this application (Konfigurer politik for udstedelse af krav for dette program), og klik derefter på Close (Luk).

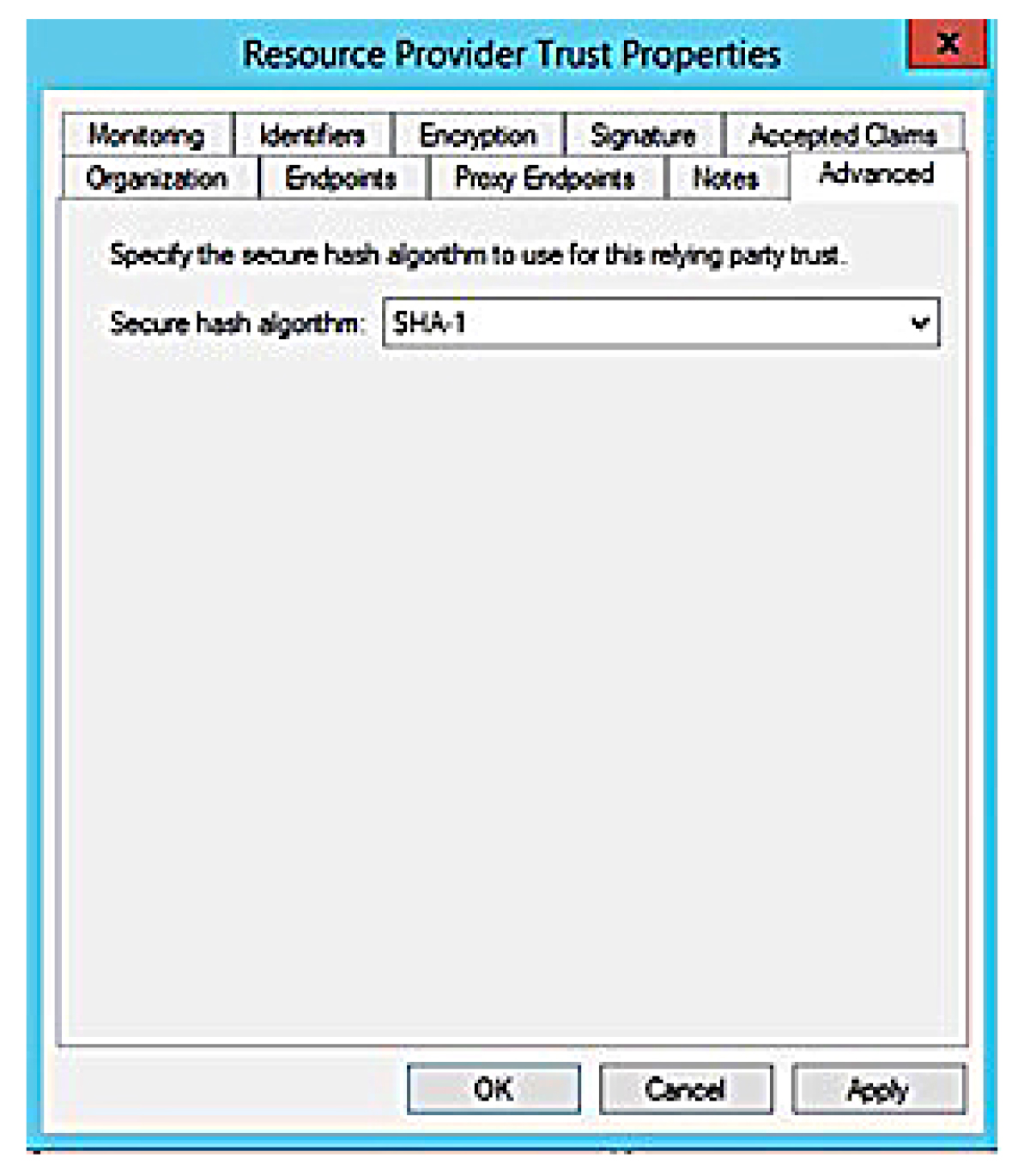

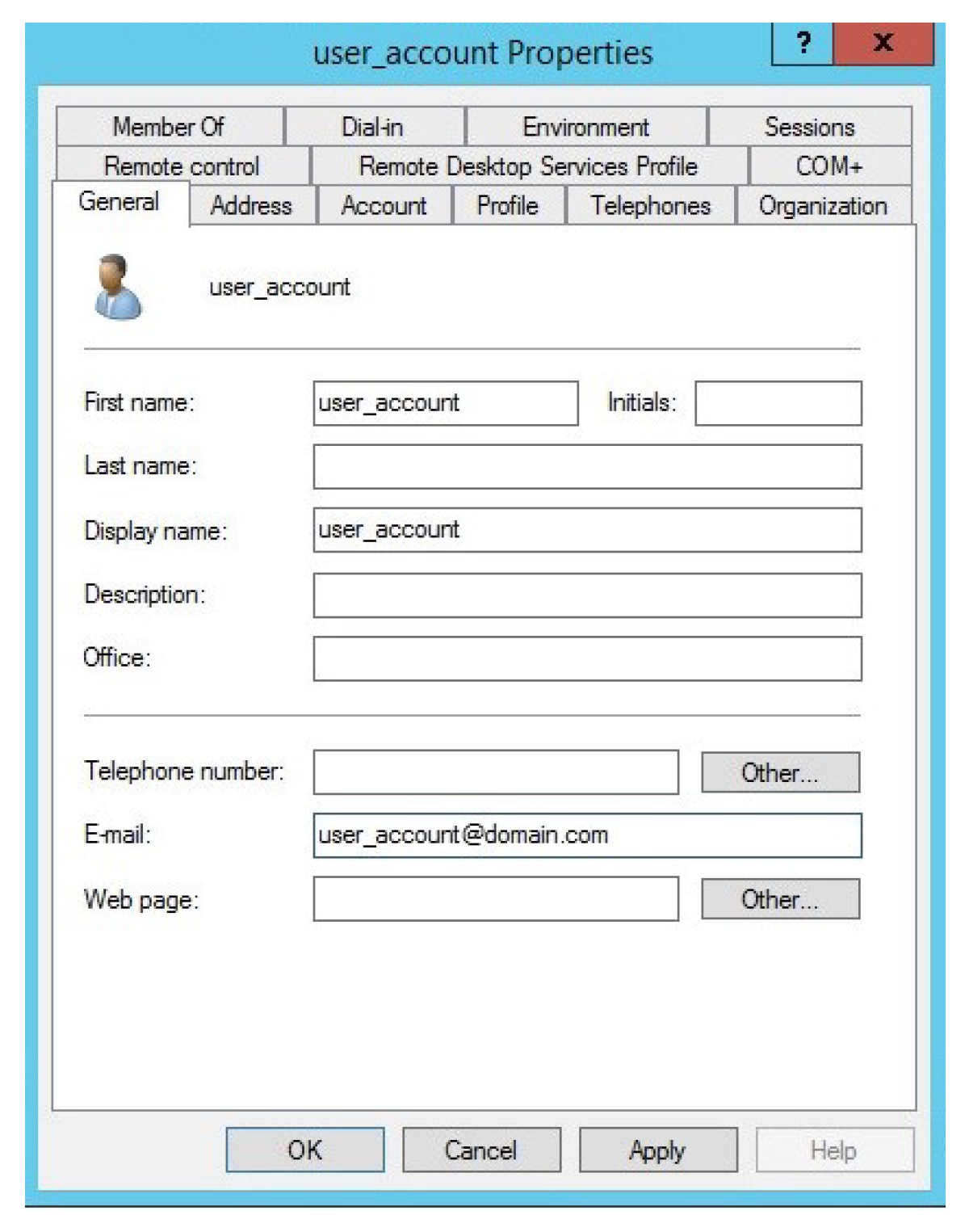

I AD FS-administrationskonsollen skal du klikke på mappen Relying Party Trusts (Relying Party-tillidsforhold), højreklikke på det oprettede Relying Party-tillidsforhold og derefter klikke på Properties (Egenskaber).

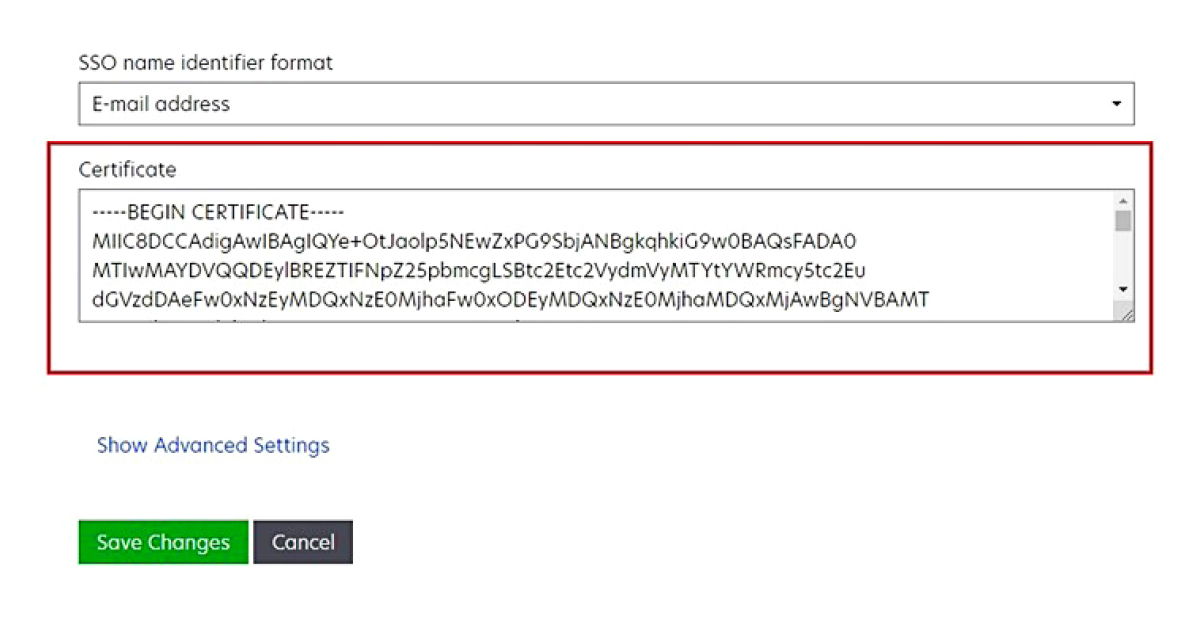

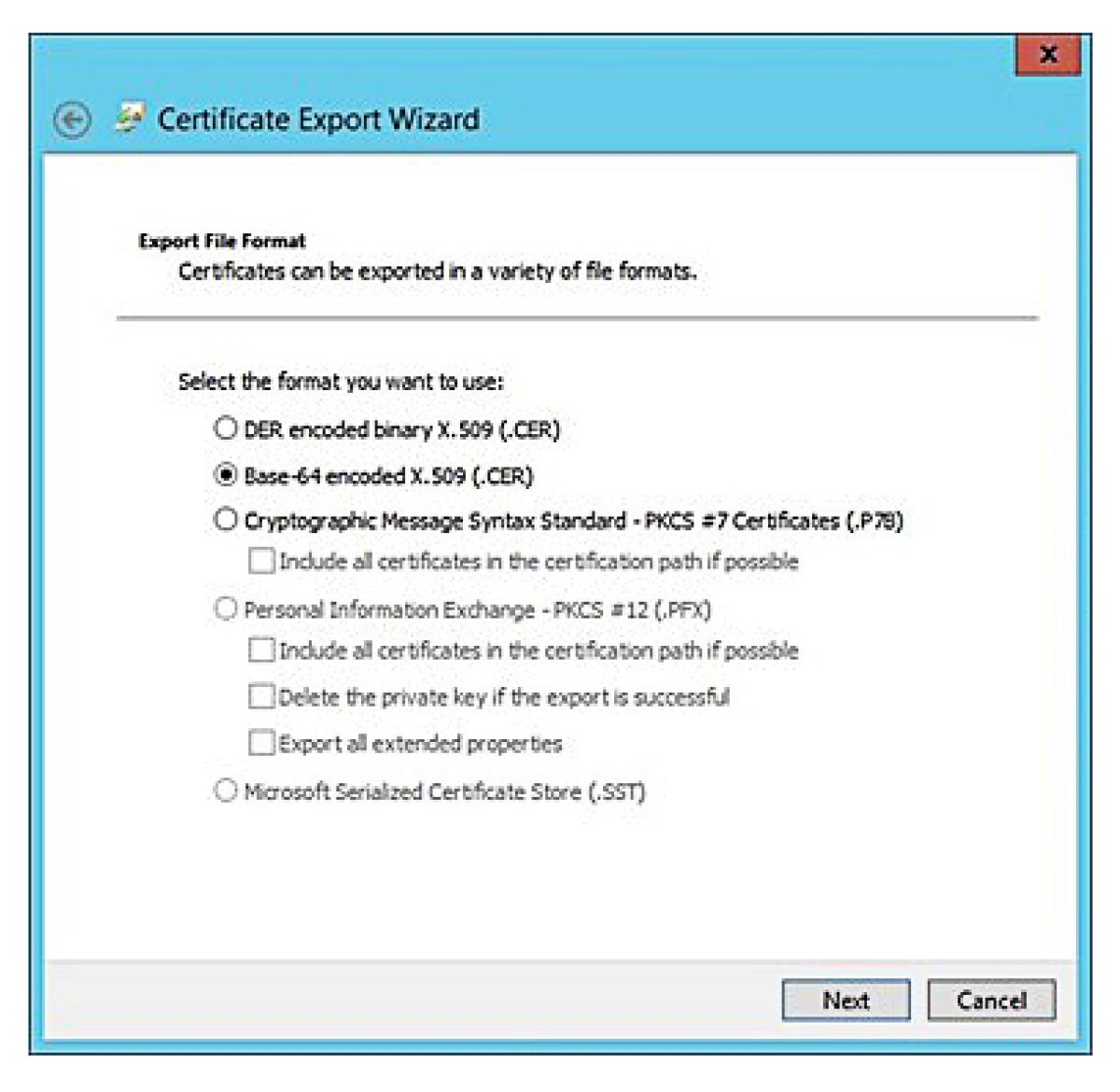

Klik på fanen Advanced (Avanceret), og vælg derefter SHA-1 som den sikre hash-algoritme.

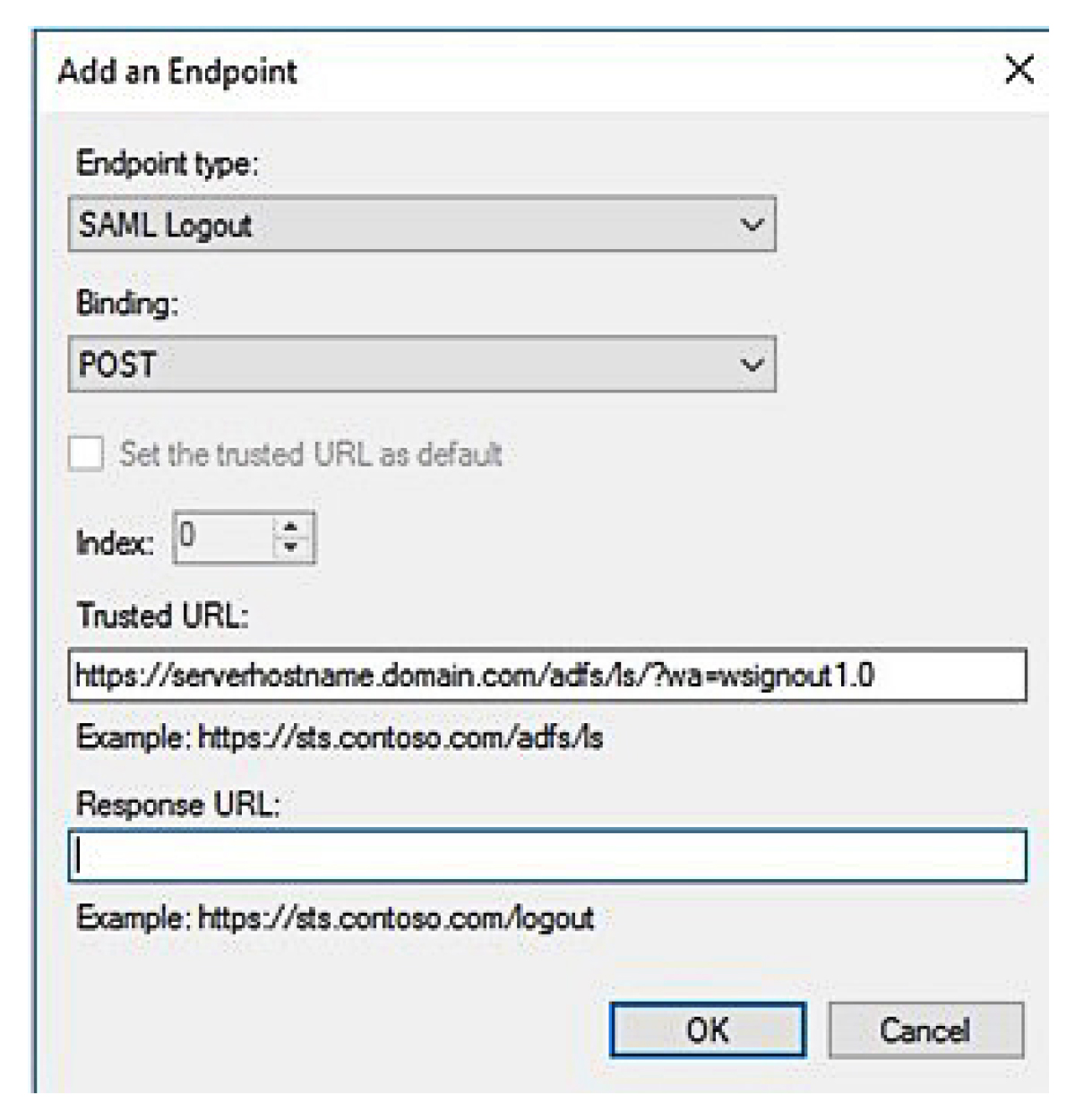

Klik på fanen Endpoints (Slutpunkter), og vælg derefter Add SAML (Tilføj SAML) som den sikre hash-algoritme.

Vælg SAML Logout (SAML-logout) som slutpunktstype, og skriv derefter URL-adressen for logout på din AD FS-server, der er tillid til, i feltet Trusted URL (URL-adresse, der er tillid til). For eksempel https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Klik på OK > Anvend > OK.