Klicken Sie auf dem AD FS-Server auf Tools > AD FS-Verwaltung.

Erweitern Sie den Ordner Vertrauensstellungen, und klicken Sie dann auf den Ordner Vertrauensstellungen der vertrauenden Seite.

Klicken Sie im Bereich Aktionen auf Vertrauensstellung der vertrauenden Seite hinzufügen.

Klicken Sie auf Ansprüche unterstützend > Start > Daten über die vertrauende Seite manuell eingeben > Weiter.

Geben Sie einen Anzeigenamen ein, und klicken Sie dann auf Weiter.

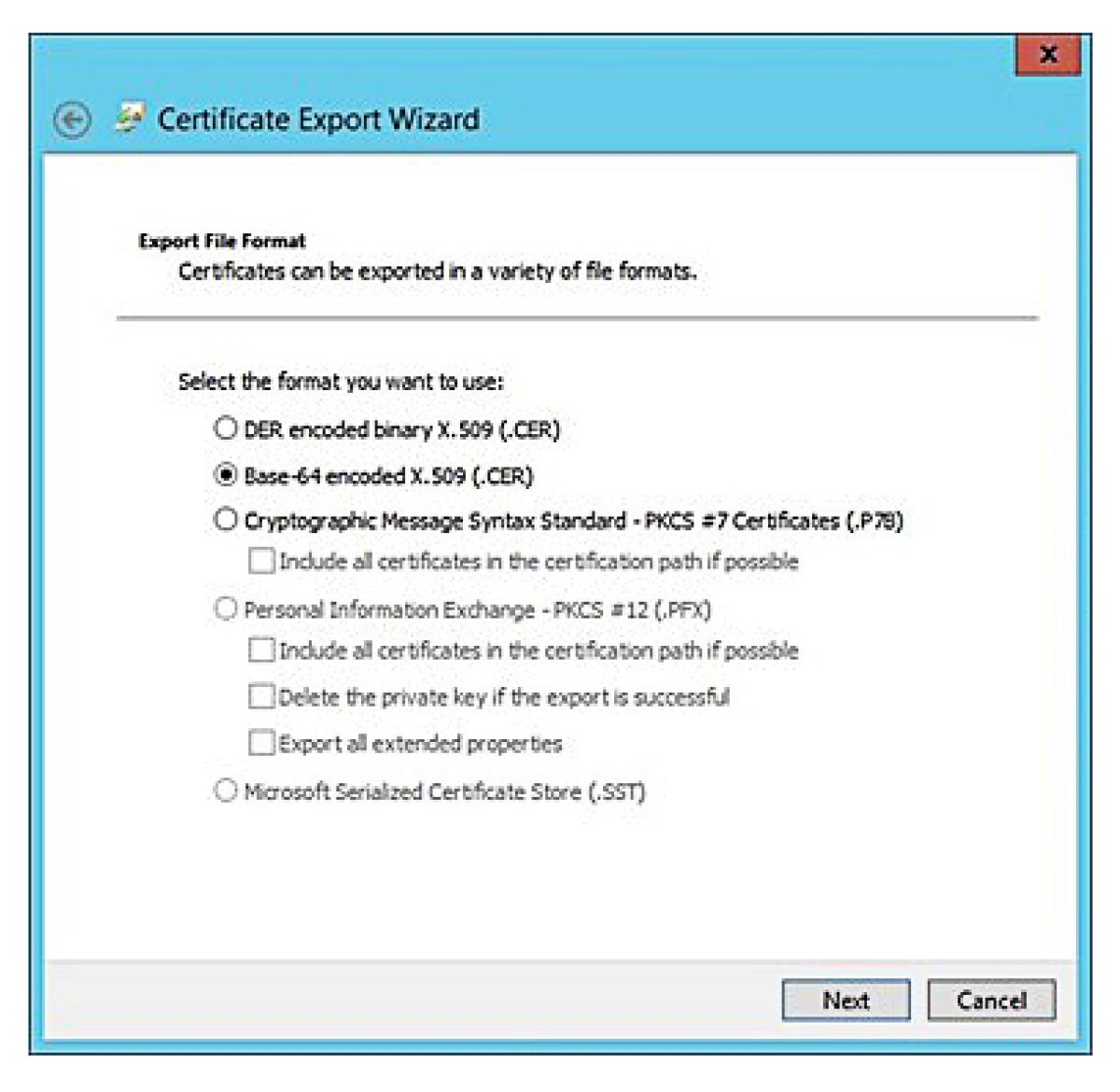

Klicken Sie im Fenster Zertifikat konfigurieren auf Weiter.

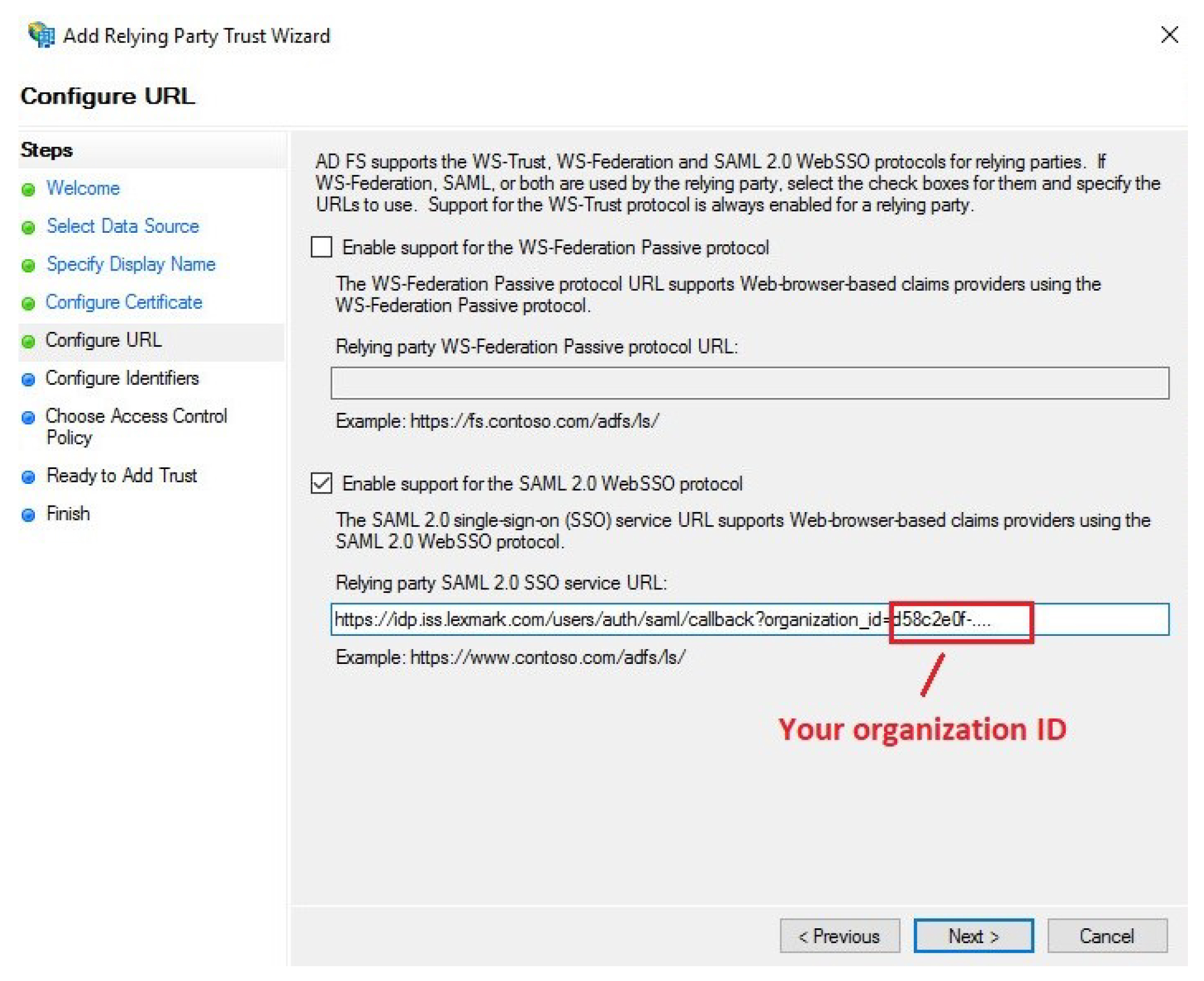

Wählen Sie Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren aus, geben Sie die SAML 2.0-Service-URL der vertrauenden Seite ein, und klicken Sie dann auf Weiter.

Hinweis: Ermitteln Sie die Organisations-ID vom Ressourcenprovider.

Je nach Ihrem Standort gelten die folgenden Beispiele für Service-URLs der vertrauenden Seite:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

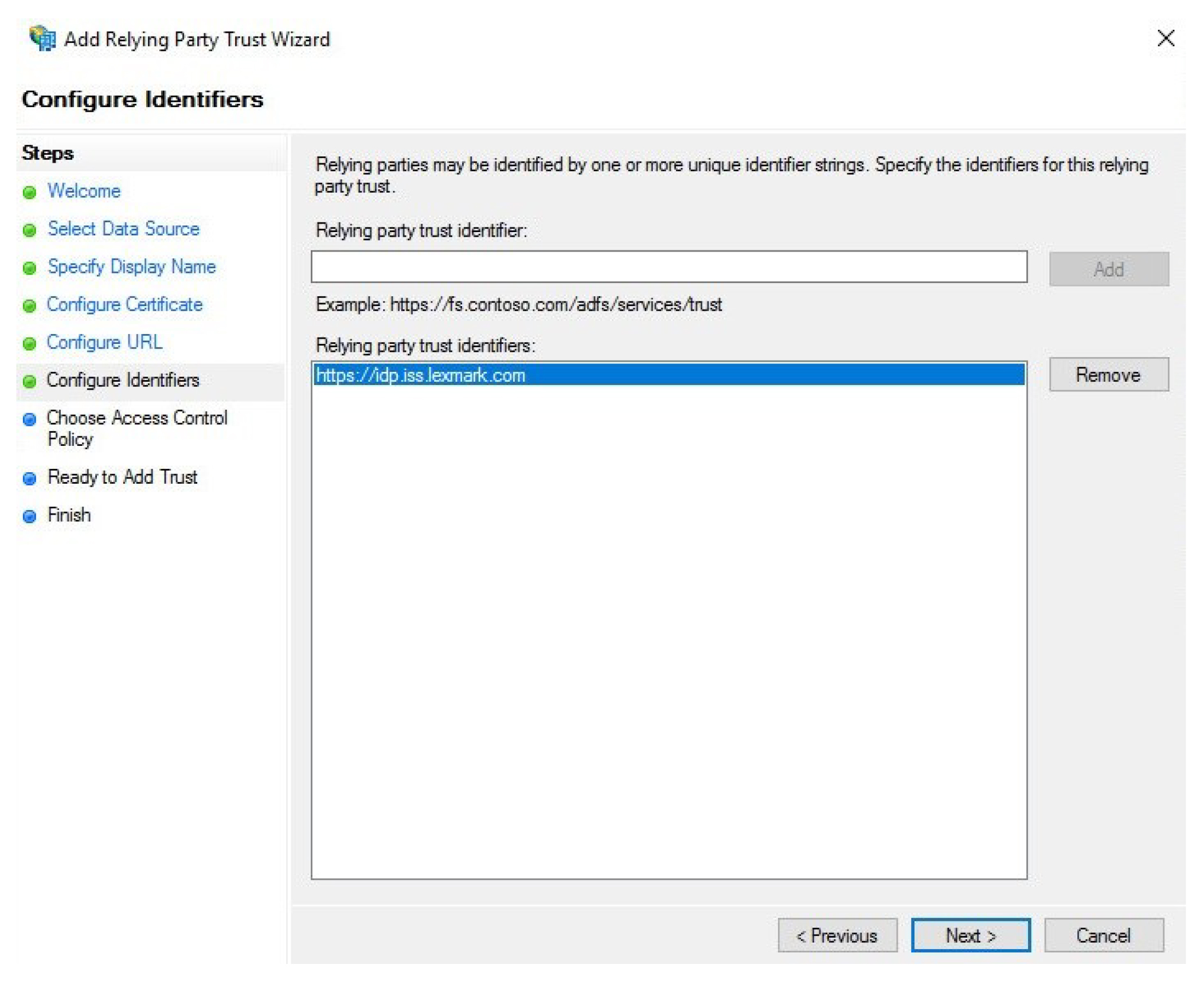

Geben Sie den Bezeichner der Vertrauensstellung der vertrauenden Seite ein, und klicken Sie auf Hinzufügen > Weiter.

Hinweis: Ermitteln Sie den Bezeichner der Vertrauensstellung der vertrauenden Seite vom Ressourcenprovider.

Je nach Ihrem Standort gelten die folgenden Beispiele für Bezeichner der Vertrauensstellung der vertrauenden Seite:

Wählen Sie im Fenster Zugriffskontrollrichtlinie auswählen die Option Jedem Einzelnen Zugriff gewähren oder die spezifische Zugriffskontrollrichtlinie für Ihre Organisation aus, und klicken Sie dann auf Weiter.

Überprüfen Sie die Vertrauenseinstellungen der vertrauenden Seite, und klicken Sie dann auf Weiter.

Deaktivieren Sie die Option Anspruchsausstellungs-Richtlinie für diese Anwendung konfigurieren, und klicken Sie dann auf Schließen.

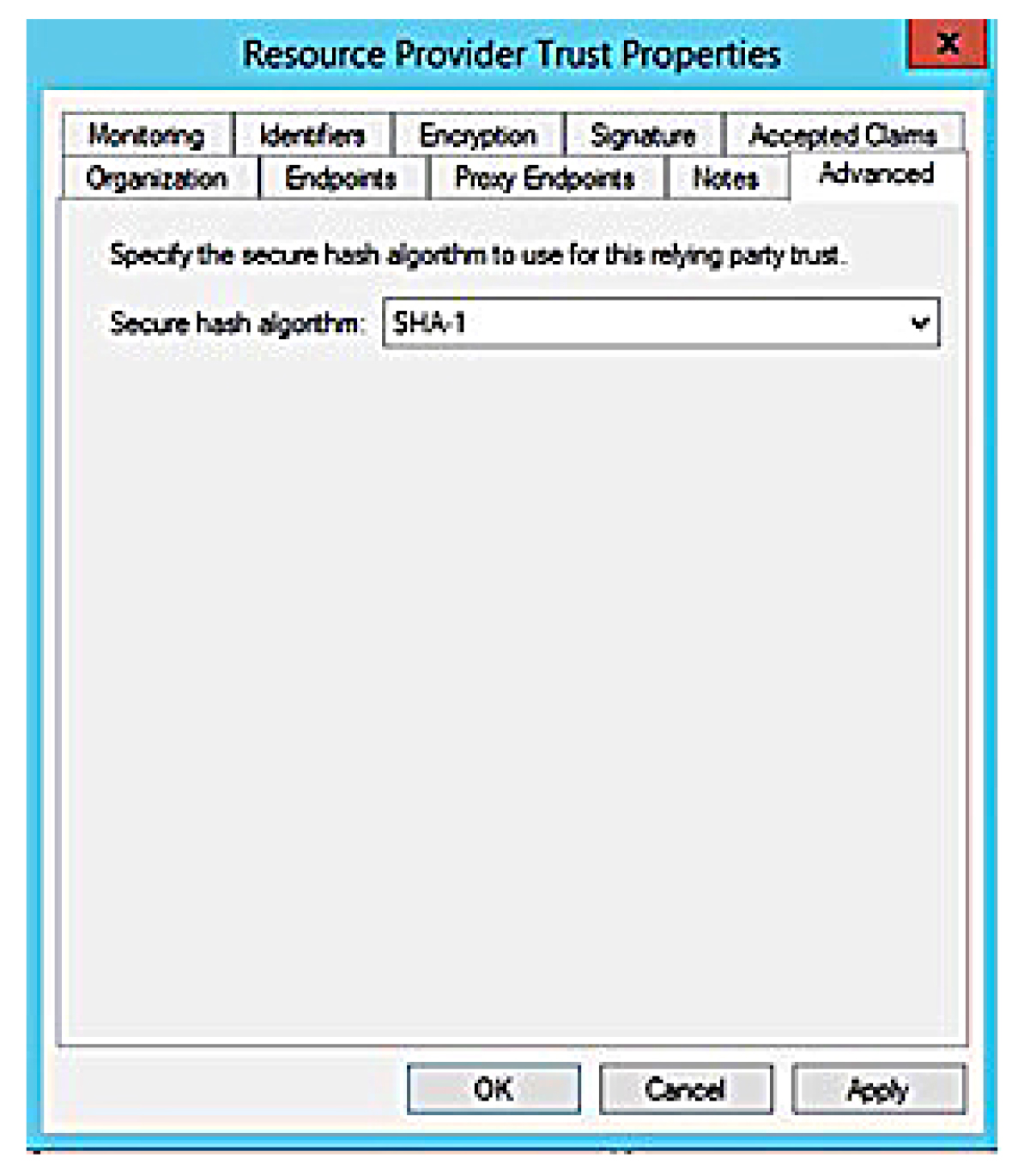

Klicken Sie in der AD FS-Verwaltungskonsole auf den Ordner Vertrauensstellungen der vertrauenden Seite, klicken Sie mit der rechten Maustaste auf die erstellte Vertrauensstellung der vertrauenden Seite, und klicken Sie dann auf Eigenschaften.

Klicken Sie auf die Registerkarte Erweitert und wählen Sie SHA-1 als sicheren Hash-Algorithmus aus.

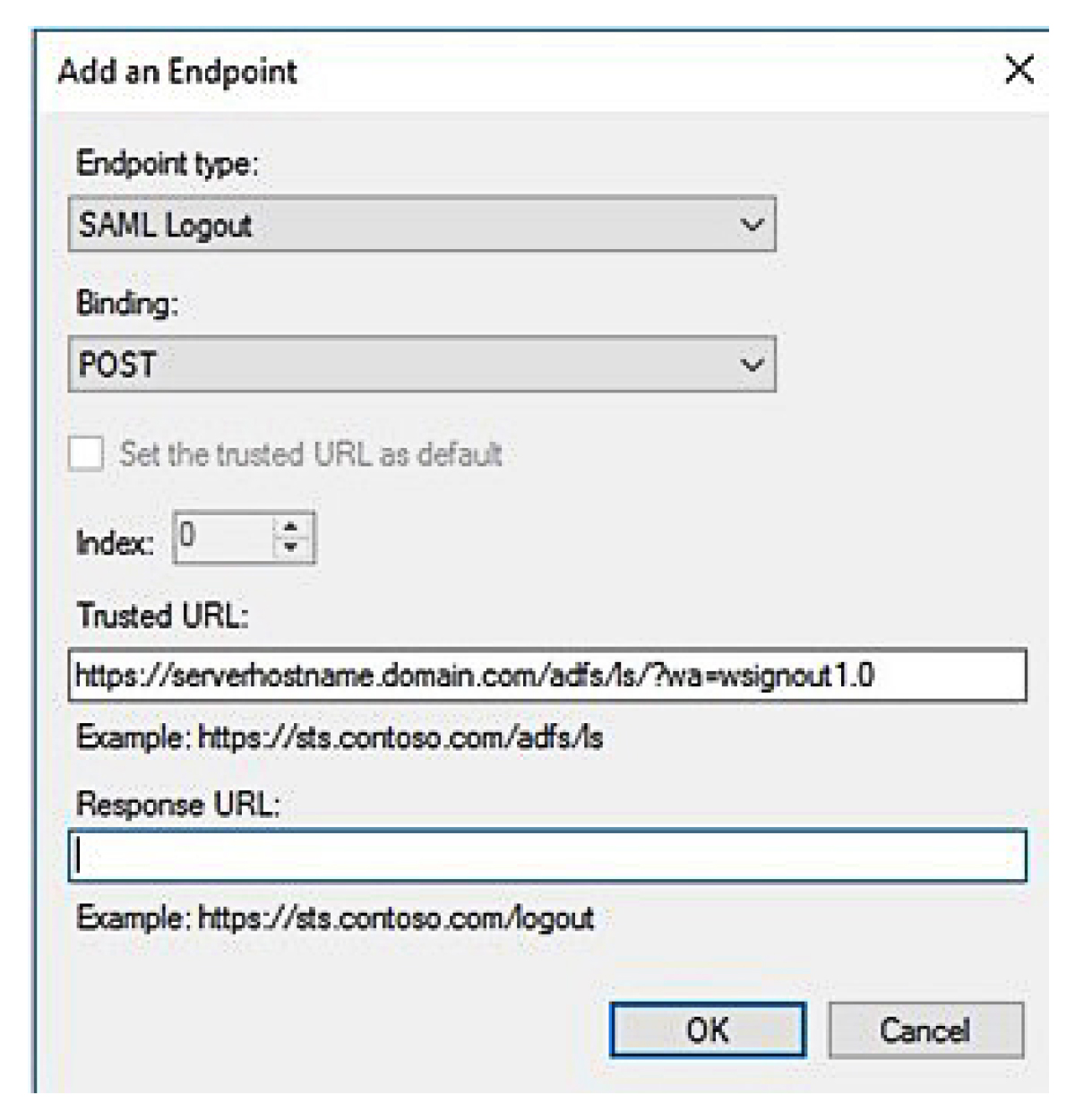

Klicken Sie auf die Registerkarte Endpunkte, und wählen Sie SAML hinzufügen als sicheren Hash-Algorithmus aus.

Wählen Sie SAML-Abmeldung als Endpunkttyp, und geben Sie dann im Feld Vertrauenswürdige URL die vertrauenswürdige Anmelde-URL Ihres AD FS-Servers ein. Beispiel: https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Klicken Sie auf OK > Anwenden > OK.