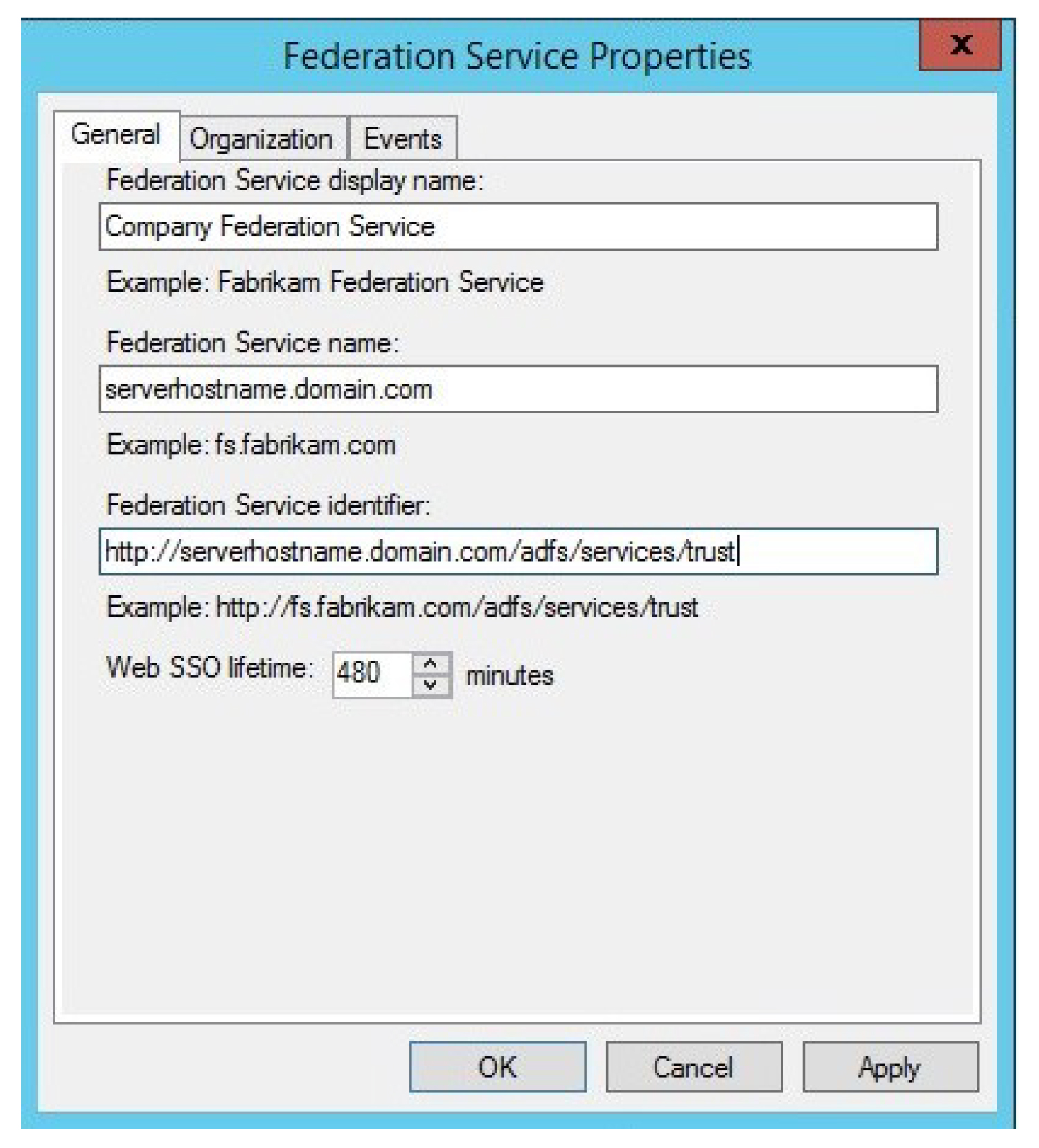

En el servidor AD FS, haga clic en Herramientas > Administración de AD FS.

Expanda la carpeta Relaciones de confianza y, a continuación, haga clic en la carpeta Confianza de la parte confiante.

En el panel Acciones, haga clic en Agregar confianza de la parte confiante.

Haga clic en Información sobre reclamaciones > Iniciar > Introducir manualmente los datos de la parte confiante > Siguiente.

Escriba un nombre de visualización y, a continuación, haga clic en Siguiente.

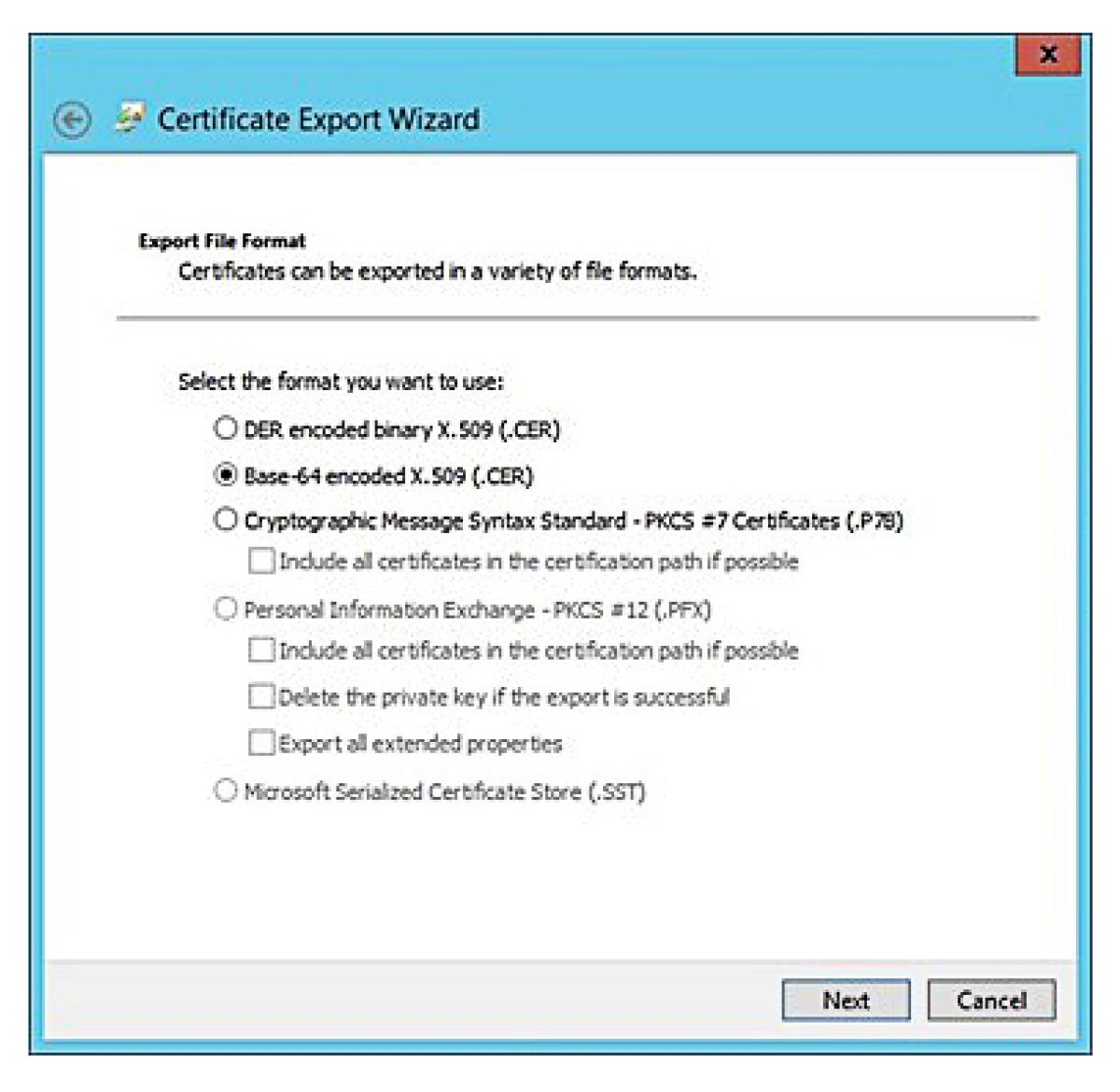

En la ventana Configurar certificado, haga clic en Siguiente.

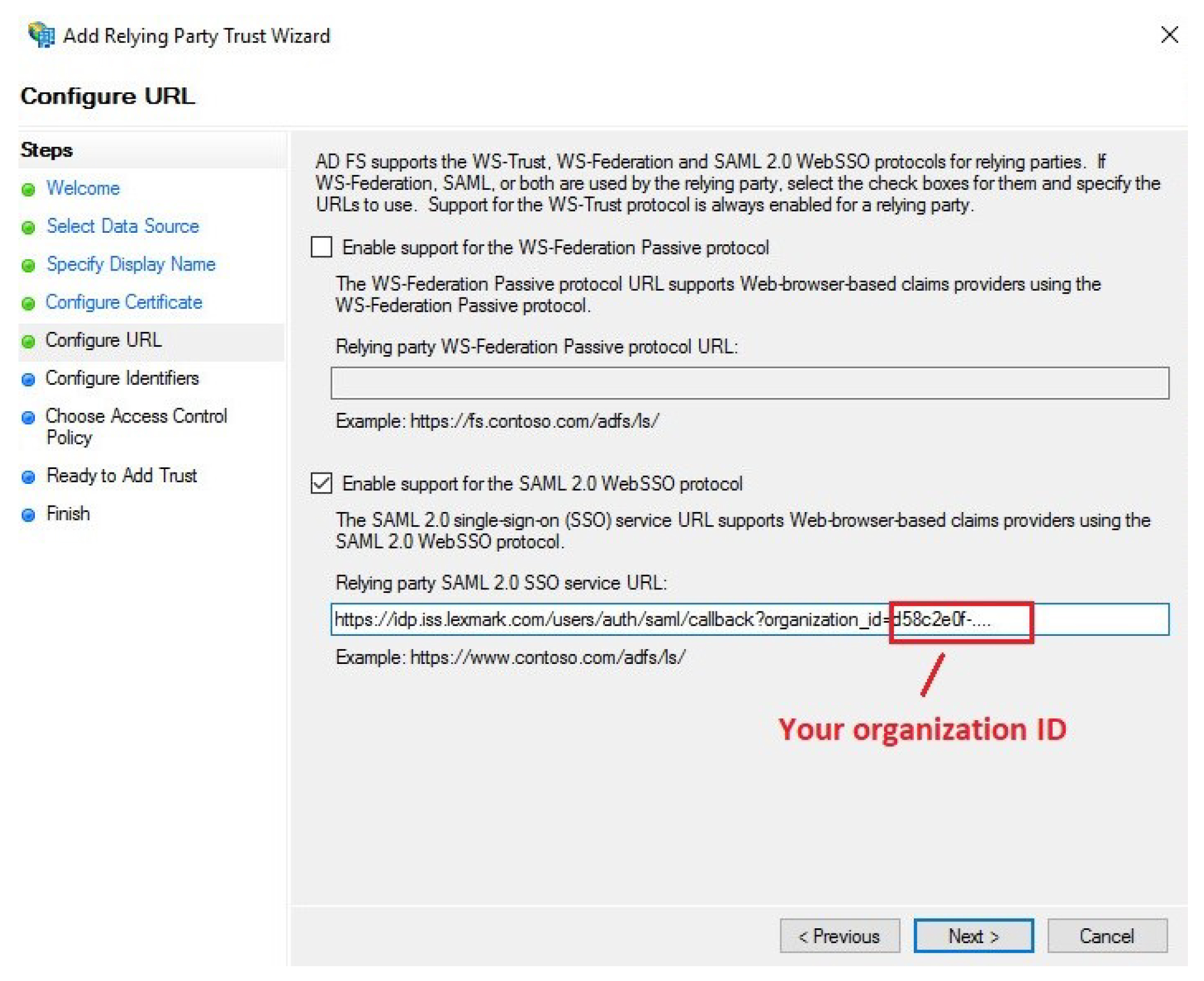

Seleccione Habilitar compatibilidad con el protocolo SAML 2.0 WebSSO, escriba la URL de servicio SAML 2.0 de la parte confiante y, a continuación, haga clic en Siguiente.

Nota: Obtenga el ID de organización del proveedor de recursos.

En función de su ubicación, los siguientes son ejemplos de URL de servicio de la parte confiante:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

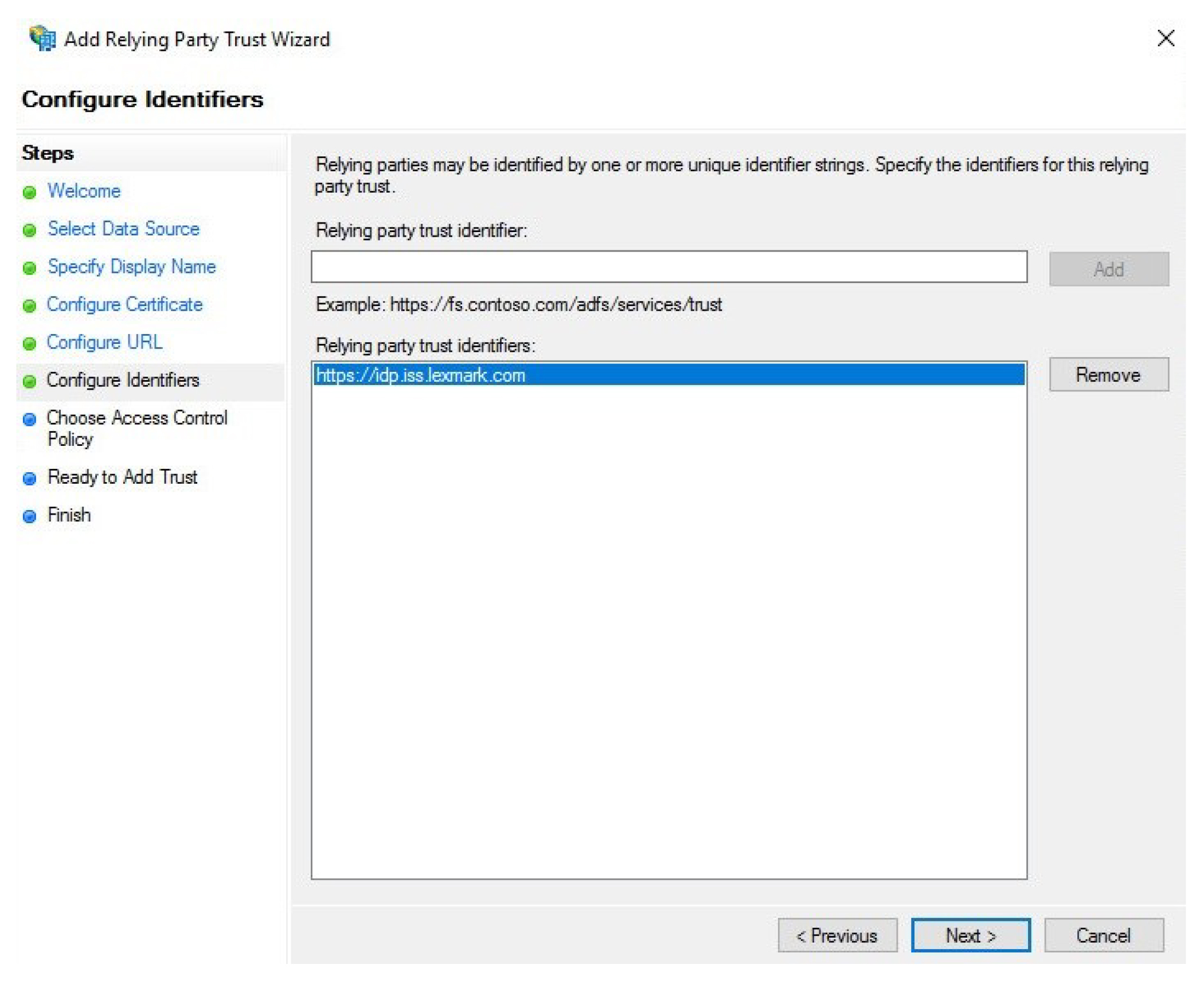

Escriba el identificador de confianza de la parte confiante que responde y, a continuación, haga clic en Agregar > Siguiente.

Nota: Obtenga el identificador de confianza de la parte confiante del proveedor de recursos.

En función de su ubicación, los siguientes son ejemplos de identificadores de confianza de la parte confiante:

En la ventana Elegir política de control de acceso, seleccione Permitir a todos o la política de control de acceso específica para su organización y, a continuación, haga clic en Siguiente.

Revise la configuración de confianza de la parte confiante y, a continuación, haga clic en Siguiente.

Desactive Configurar política de emisión de notificaciones para esta aplicación y, a continuación, haga clic en Cerrar.

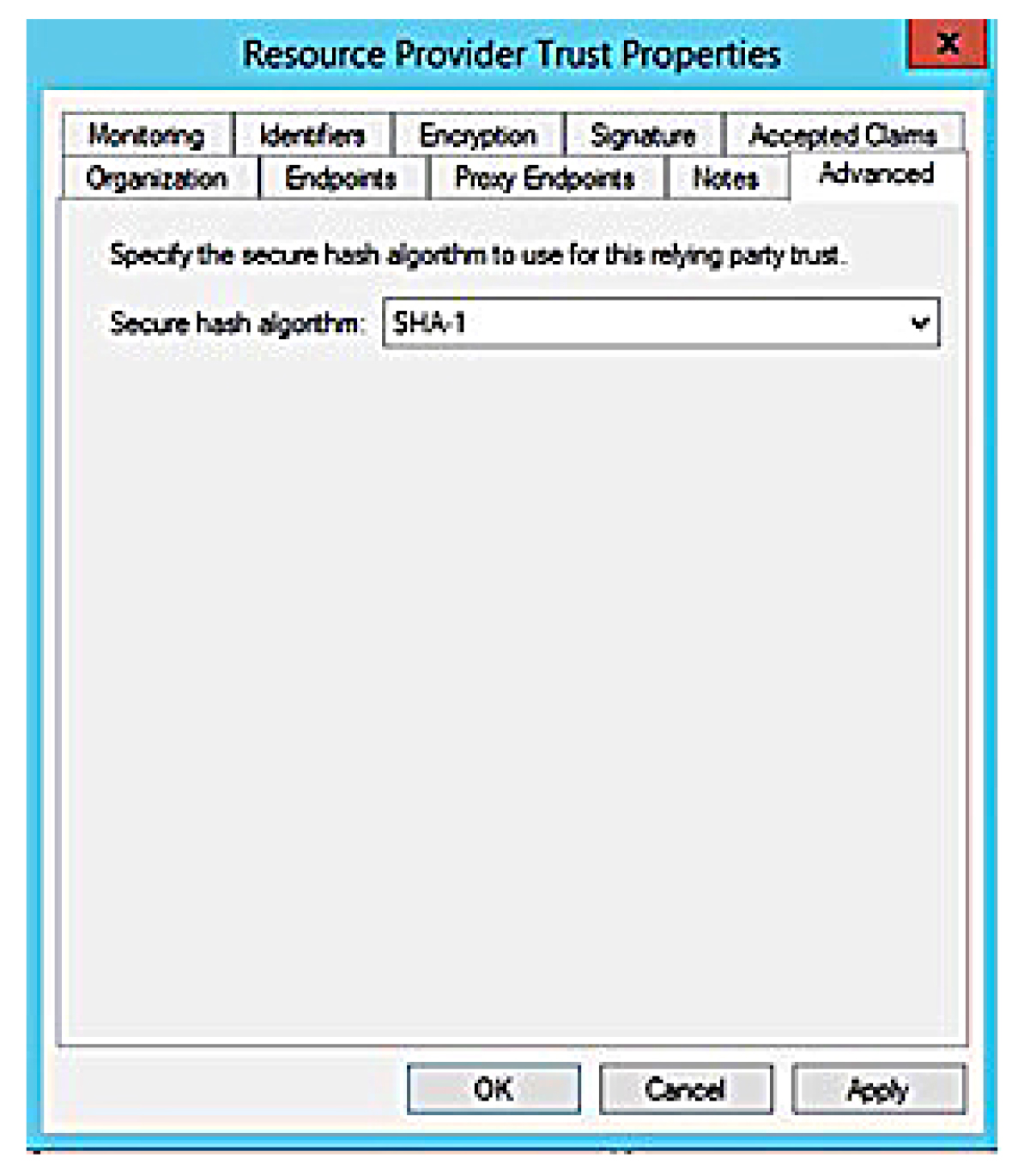

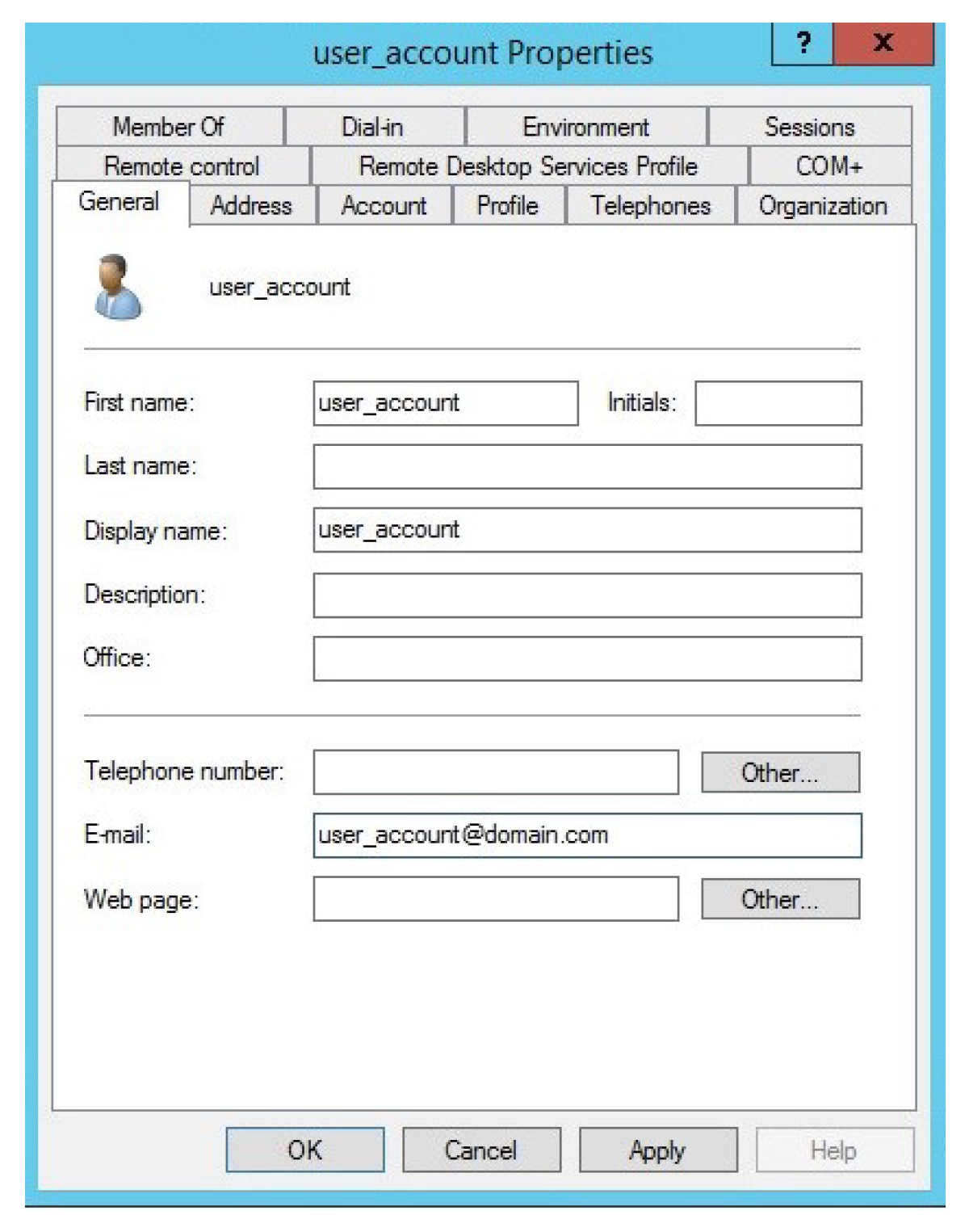

En la consola de administración de AD FS, haga clic en la carpeta Confianza de la parte confiante, haga clic con el botón derecho en la confianza de la parte confiante creada y, a continuación, haga clic en Propiedades.

Haga clic en la pestaña Avanzados y, a continuación, seleccione SHA-1 como algoritmo hash seguro.

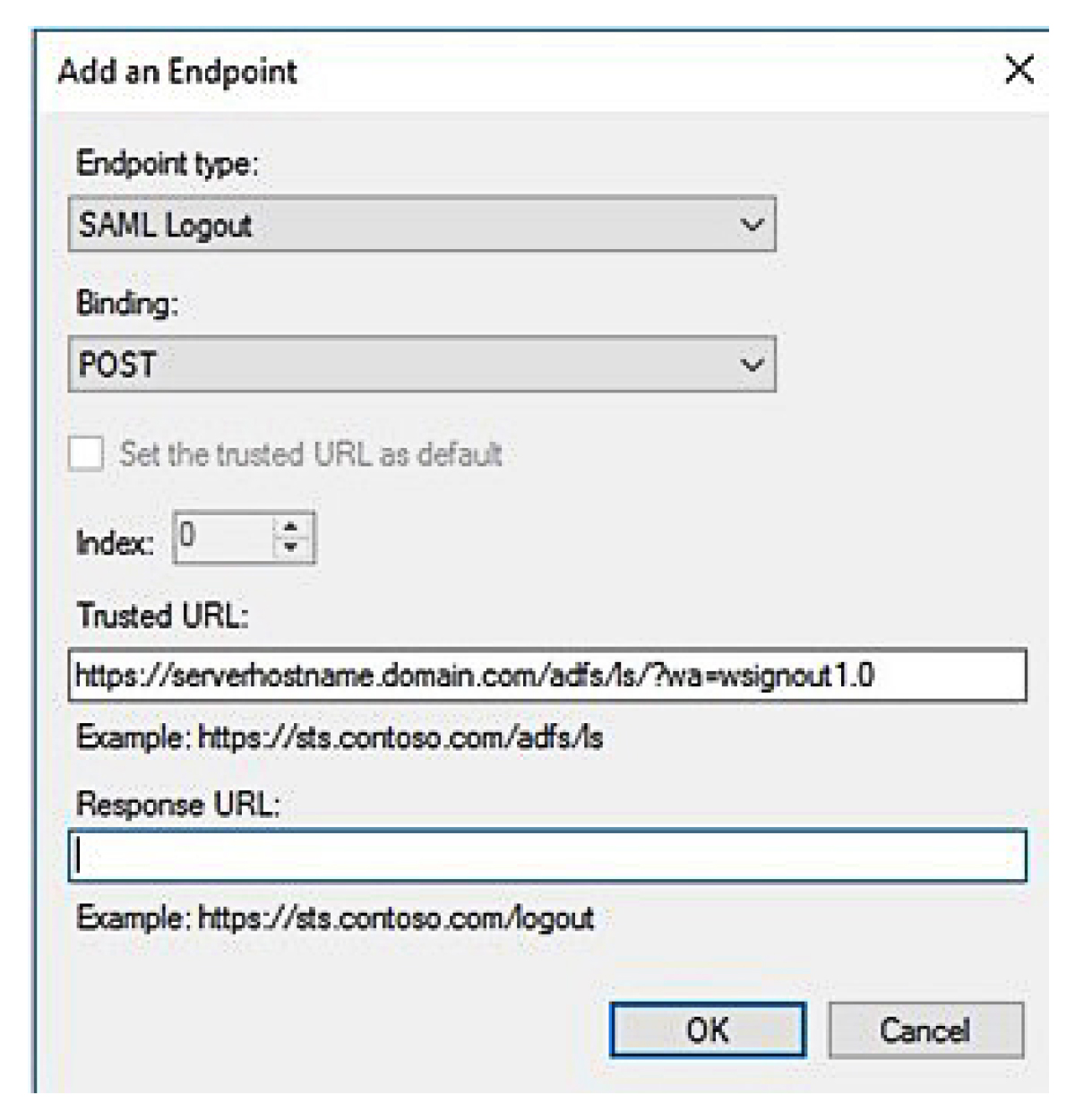

Haga clic en la pestaña Puntos finales y seleccione Añadir SAML como algoritmo hash seguro.

Seleccione Cierre de sesión de SAML como tipo de punto final y, a continuación, en el campo URL de confianza, escriba la dirección URL de cierre de sesión de confianza del servidor AD FS. Por ejemplo, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Haga clic en Aceptar > Aplicar > Aceptar.