Sur le serveur AD FS, cliquez sur Outils > Gestion AD FS.

Développez le dossier Relations de confiance, puis cliquez sur le dossier Approbations des parties de confiance.

Dans le panneau Actions, cliquez sur Ajouter des approbations de parties de confiance.

Cliquez sur Prise en charge des revendications > Démarrer > Entrer manuellement les données concernant la partie de confiance > Suivant.

Saisissez un nom d'affichage, puis cliquez sur Suivant.

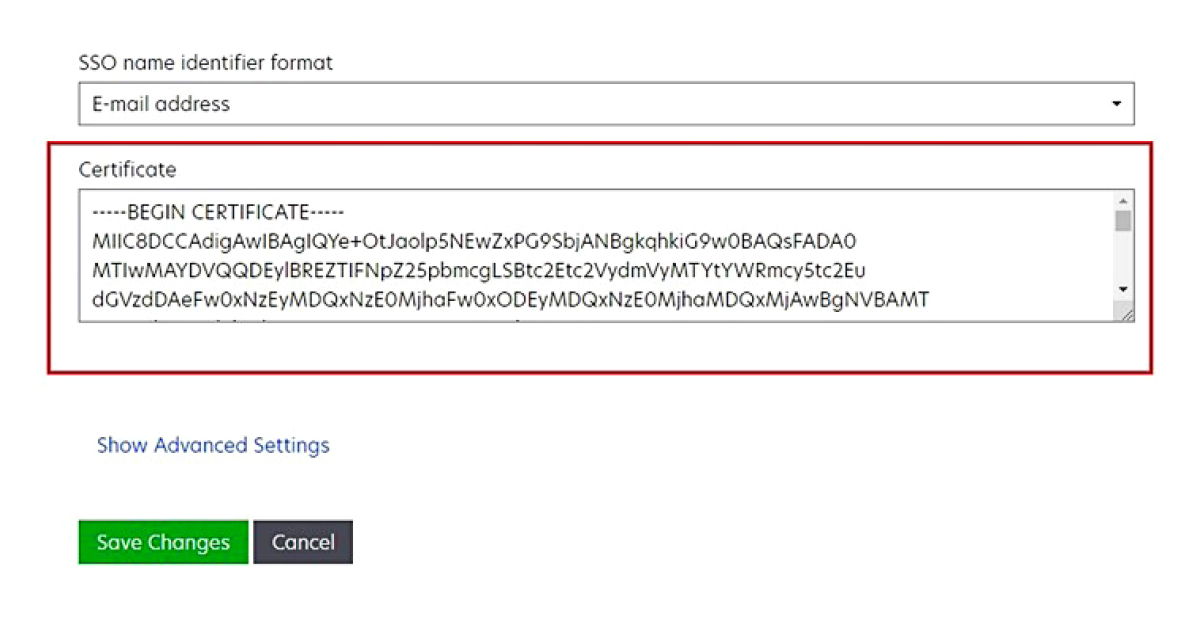

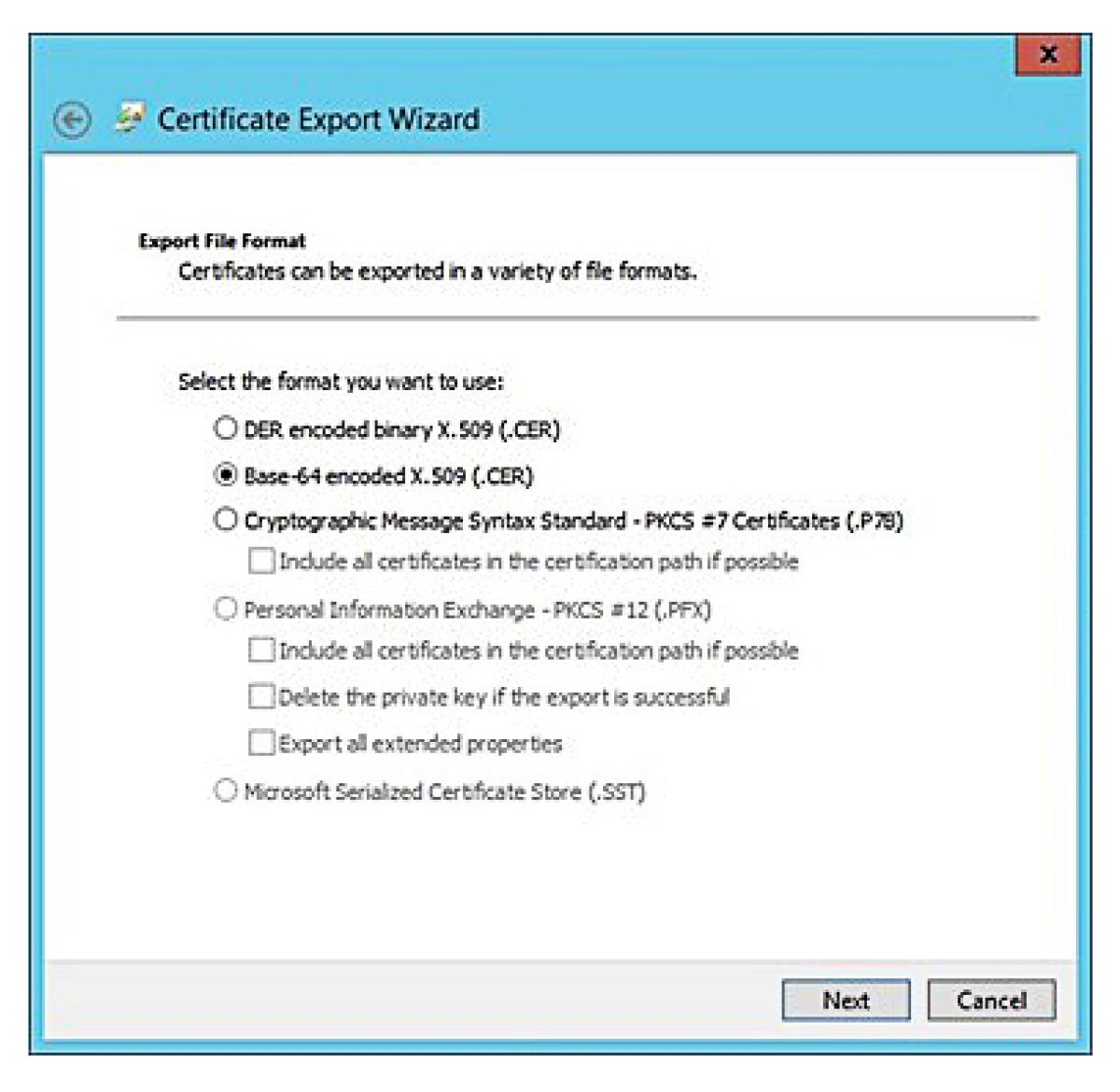

Dans la fenêtre Configurer le certificat, cliquez sur Suivant.

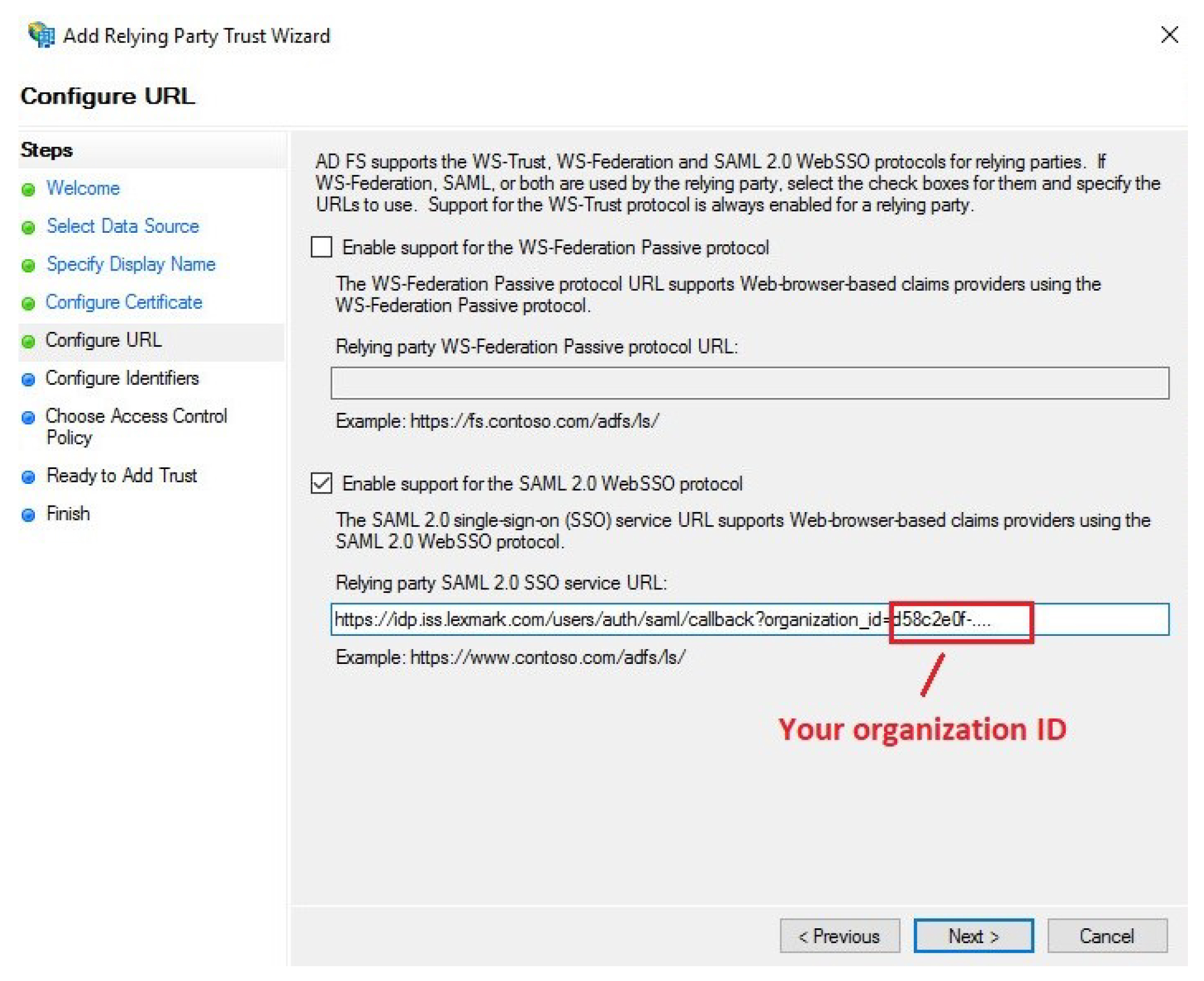

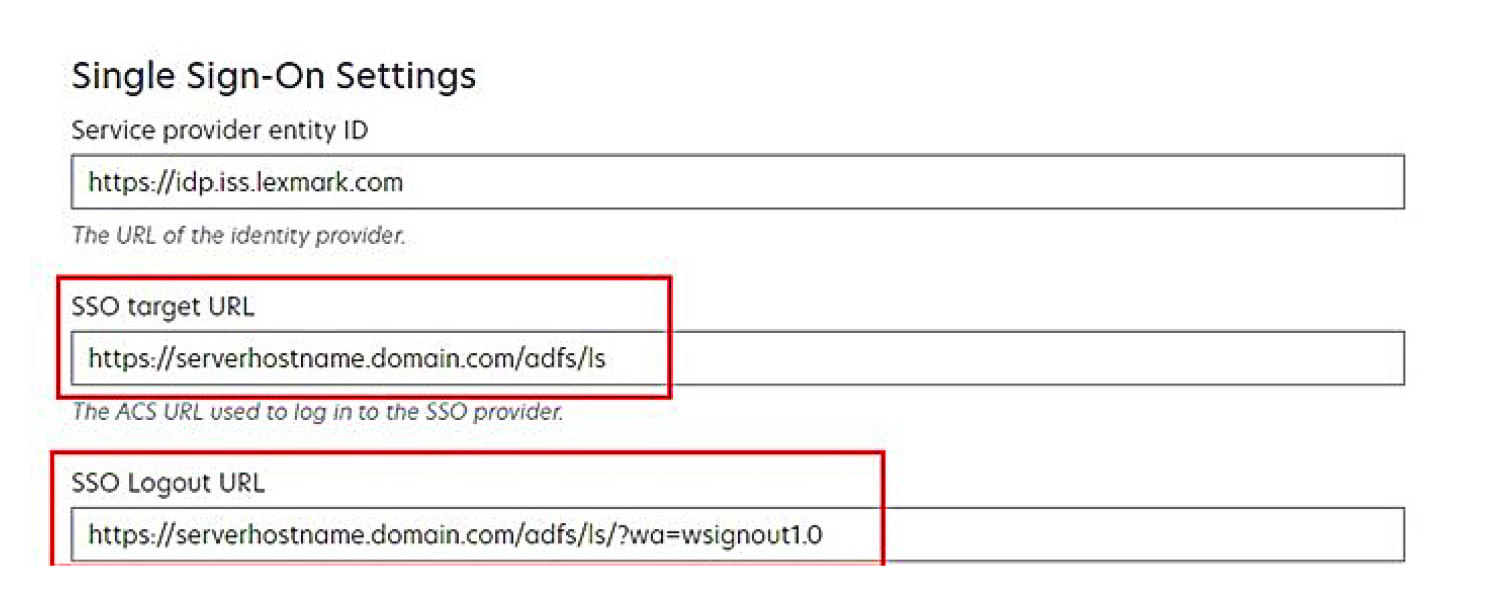

Sélectionnez Activer la prise en charge du protocole SAML 2.0 WebSSO, saisissez l'URL de service SAML 2.0 de la partie de confiance, puis cliquez sur Suivant.

Remarque : Obtenez l'ID d'entreprise auprès du fournisseur de ressources.

En fonction de votre emplacement, voici des exemples d'URL de service de partie de confiance :

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

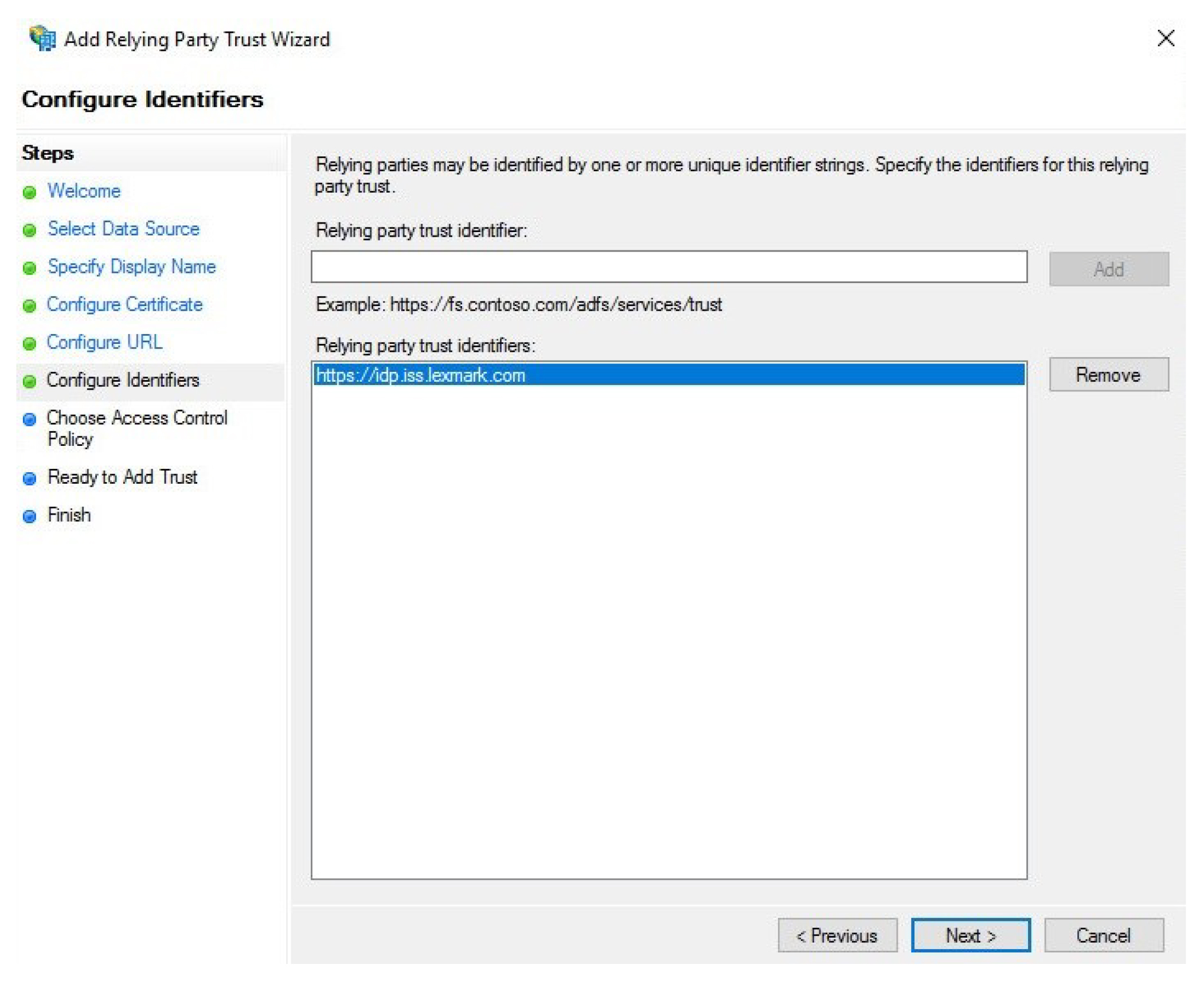

Saisissez l'identifiant d'approbation de la partie de confiance, puis cliquez sur Ajouter > Suivant.

Remarque : Obtenez l'identifiant d'approbation de la partie de confiance auprès du fournisseur de ressources.

En fonction de votre emplacement, voici des exemples d'identifiants d'approbation de parties de confiance :

Dans la fenêtre Sélectionner une stratégie de contrôle d'accès, sélectionnez Autoriser tout le monde ou la stratégie de contrôle d'accès spécifique de votre entreprise, puis cliquez sur Suivant.

Vérifiez les paramètres d'approbation des parties de confiance, puis cliquez sur Suivant.

Désactivez l'option Configurer une stratégie d'émission de revendications pour cette application, puis cliquez sur Fermer.

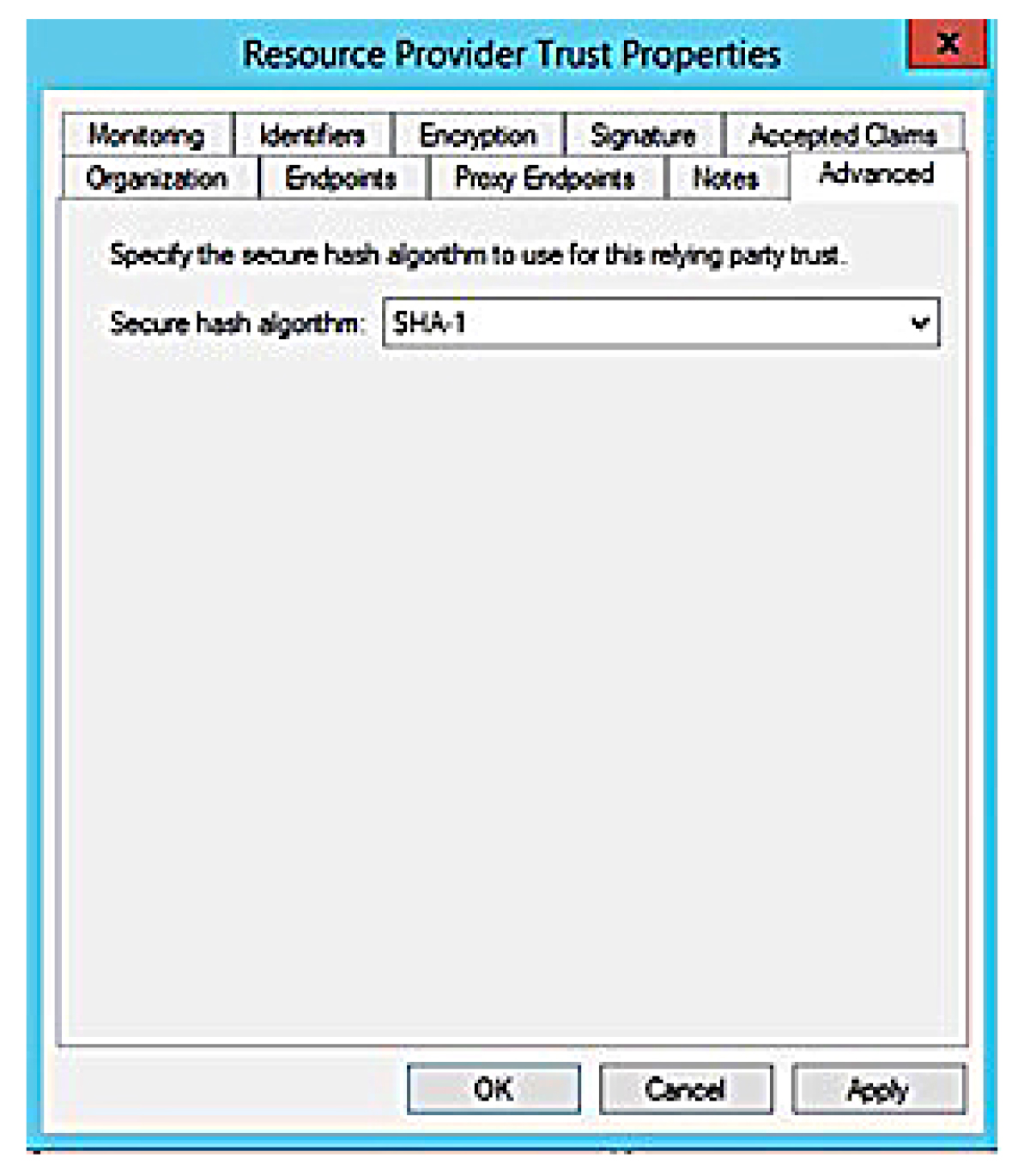

Dans la console de gestion AD FS, cliquez sur le dossier Approbations des parties de confiance, cliquez avec le bouton droit de la souris sur l'approbation de partie de confiance créée, puis cliquez sur Propriétés.

Cliquez sur l'onglet Avancé, puis sélectionnez SHA-1 comme algorithme de hachage sécurisé.

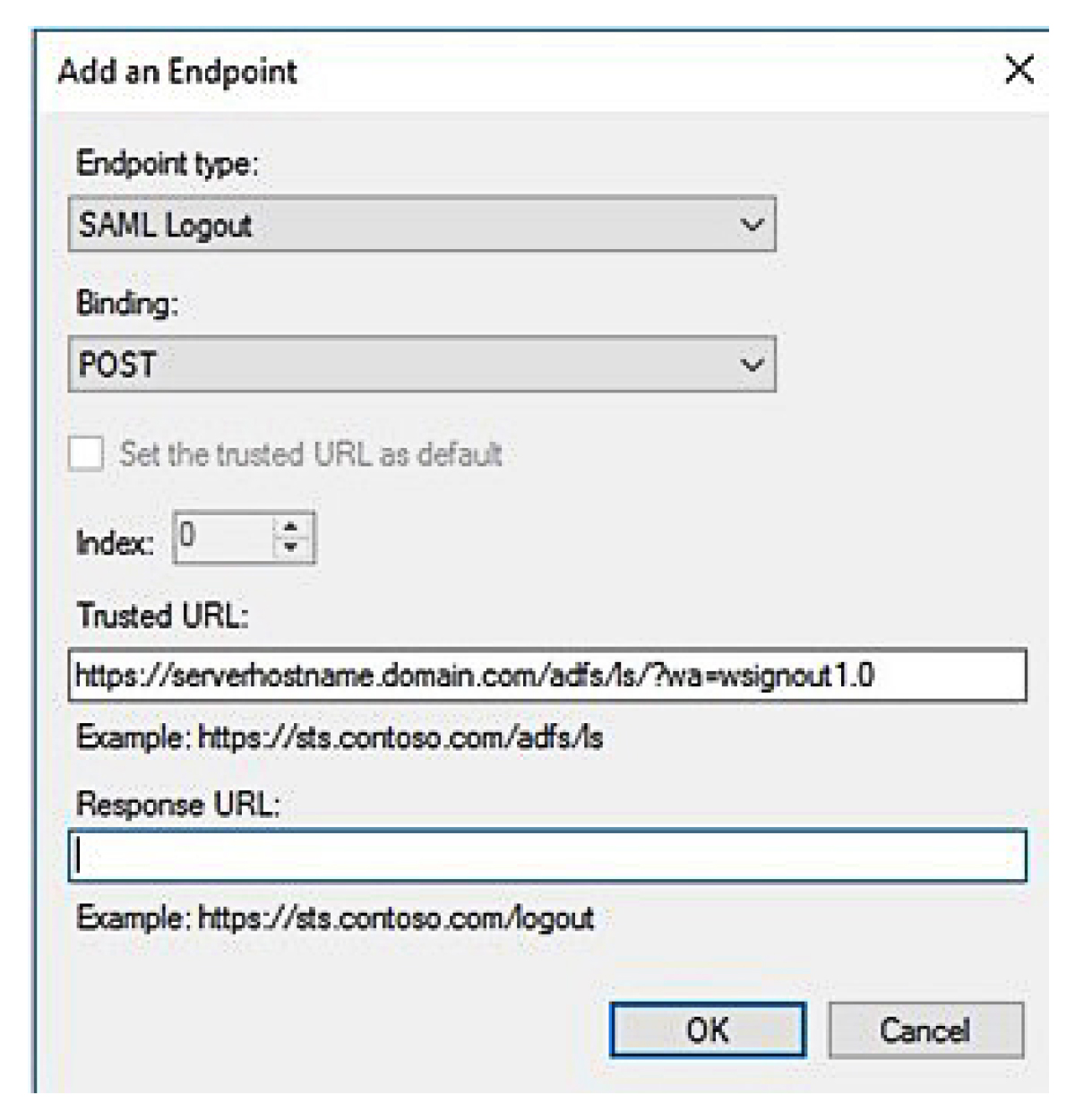

Cliquez sur l'onglet Points de terminaison, puis sélectionnez Ajouter SAML en tant qu'algorithme de hachage sécurisé.

Sélectionnez Déconnexion SAML comme type de point de terminaison, puis, dans le champ URL approuvée, saisissez l'URL de déconnexion approuvée de votre serveur AD FS. Par exemple, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Cliquez sur OK > Appliquer > OK.