Sul server AD FS, fare clic su Strumenti > Gestione AD FS.

Espandere la cartella Relazioni di attendibilità, quindi fare clic sulla cartella Attendibilità componente.

Nel pannello Azioni, fare clic su Aggiungi attendibilità componente.

Fare clic su In grado di riconoscere attestazioni > Avvia > Immetti dati sul componente manualmente > Avanti.

Digitare un nome di visualizzazione, quindi fare clic su Avanti.

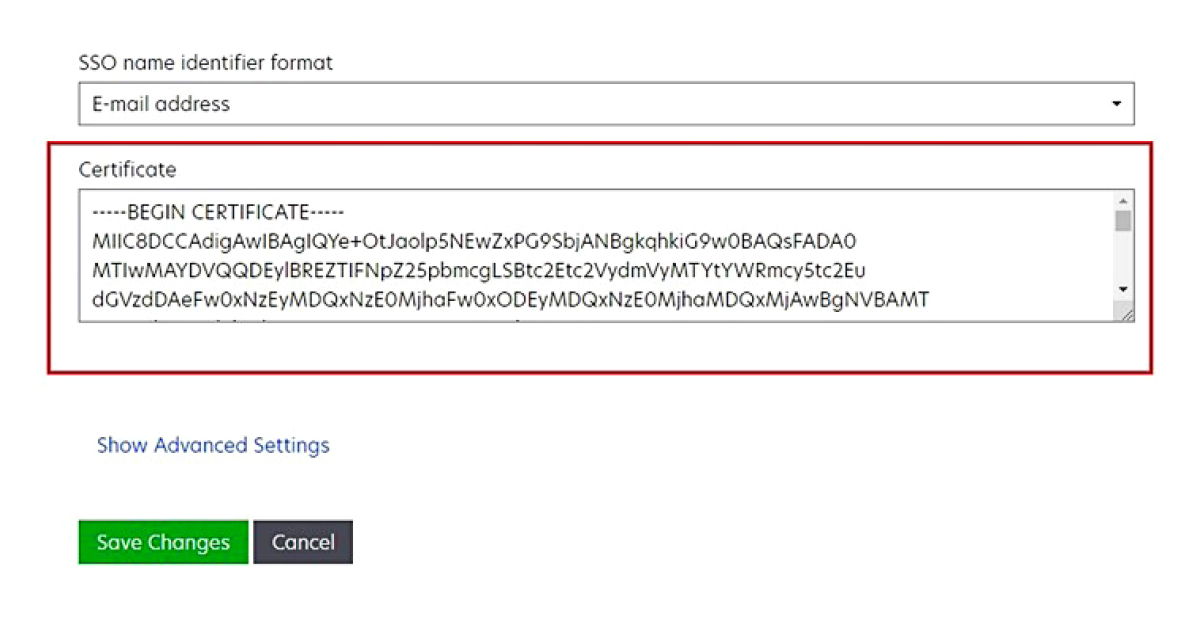

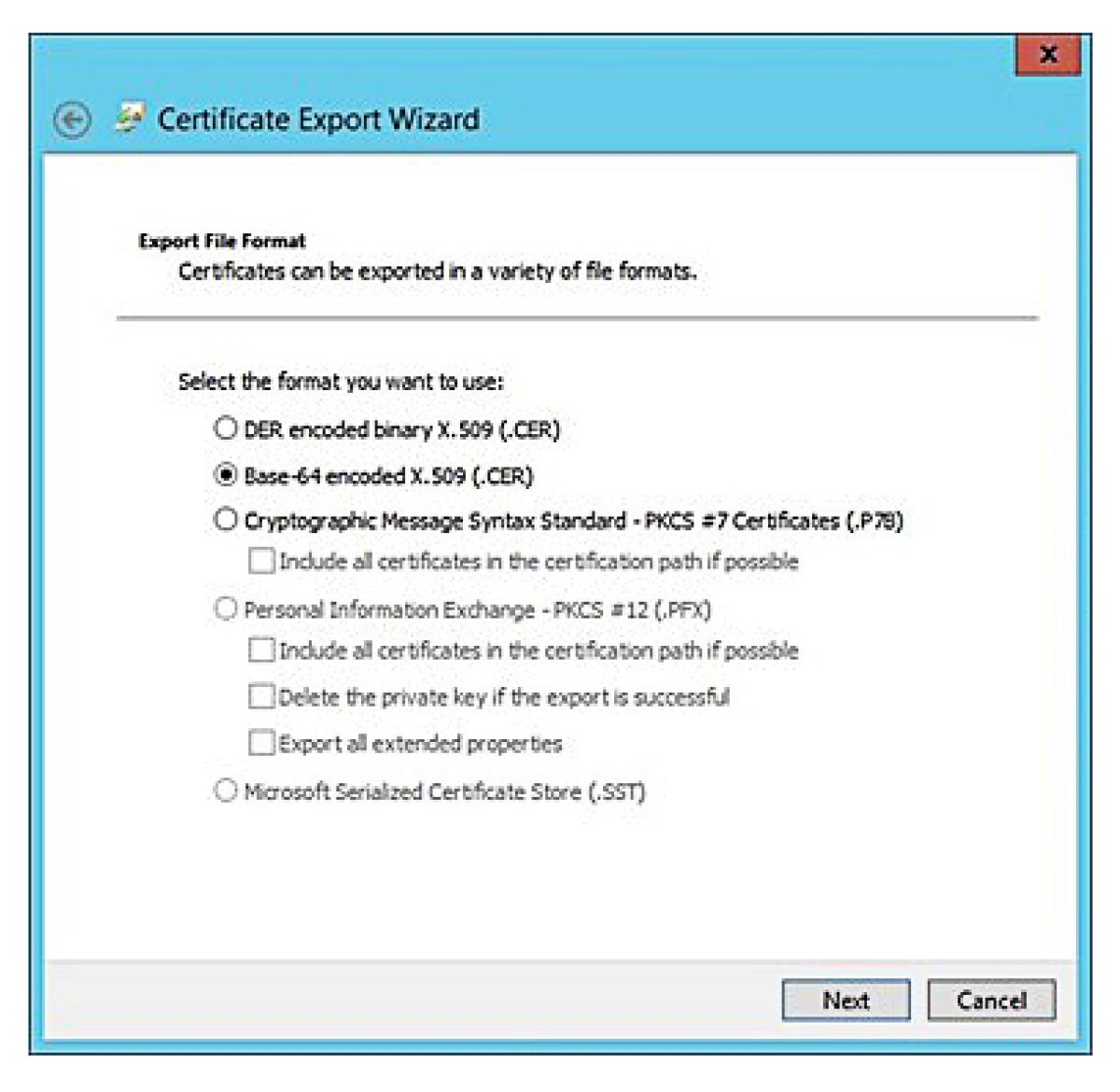

Nella finestra Configura certificato, fare clic su Avanti.

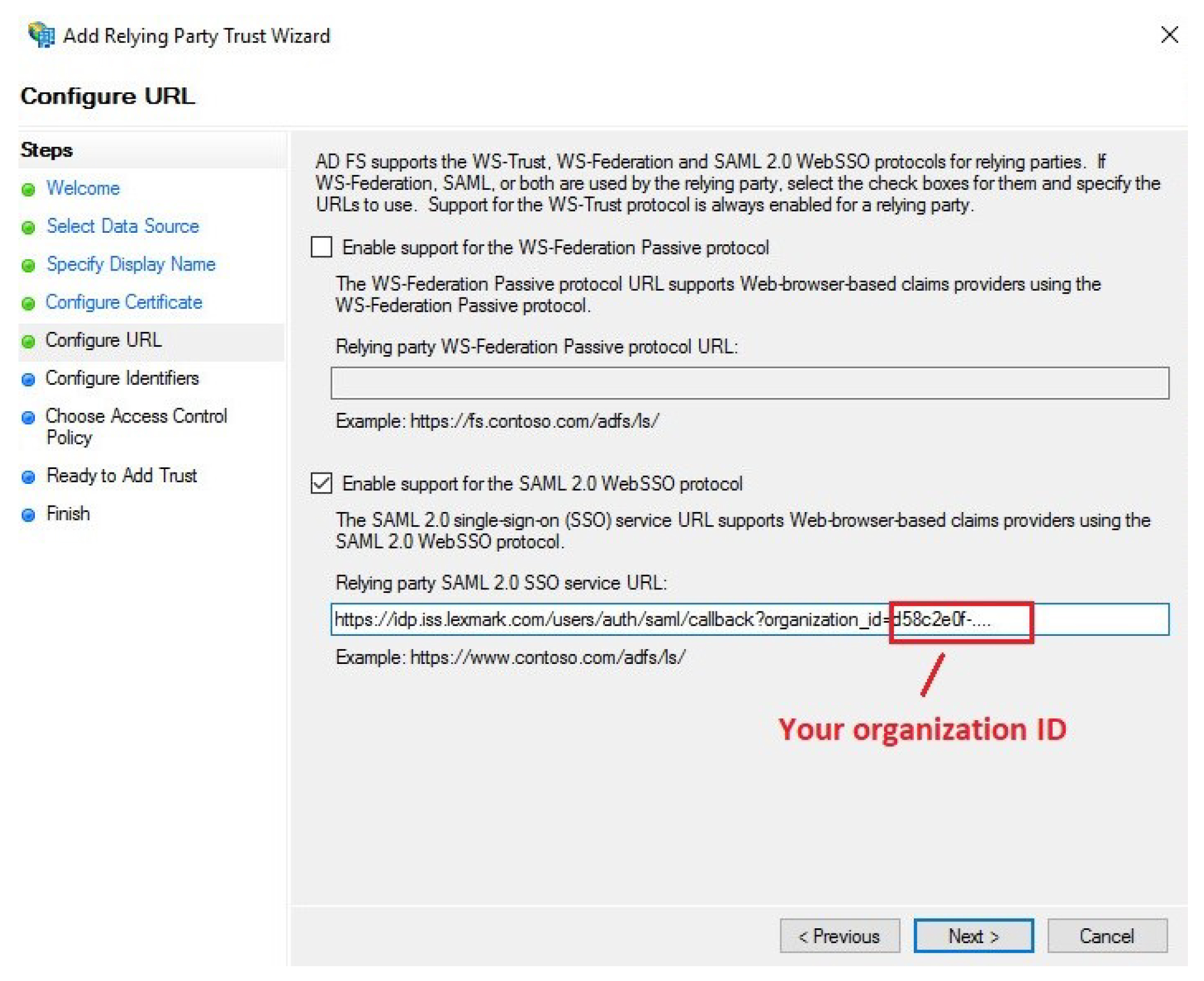

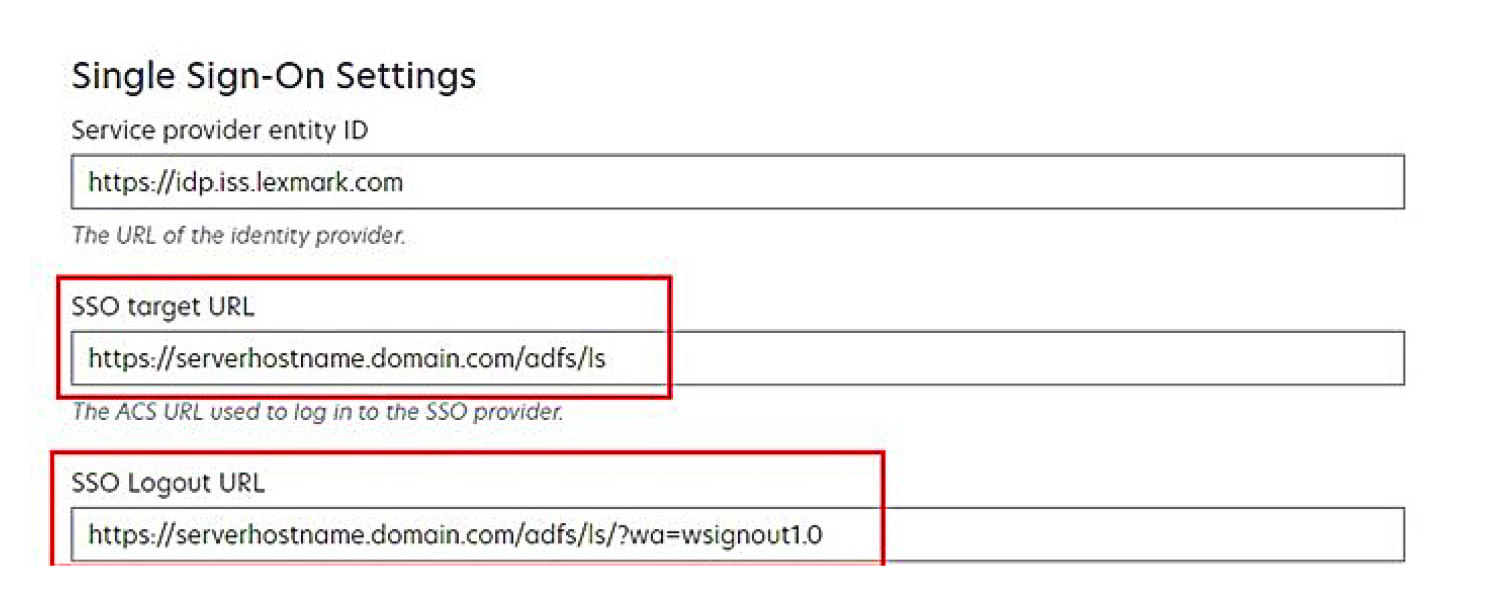

Selezionare Abilita supporto del protocollo SAML 2.0 WebSSO, digitare l'URL del servizio SAML 2.0 del componente, quindi fare clic su Avanti.

Nota: ottenere l'ID organizzazione dal provider di risorse.

A seconda della propria posizione, di seguito sono riportati alcuni esempi di URL del servizio del componente:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

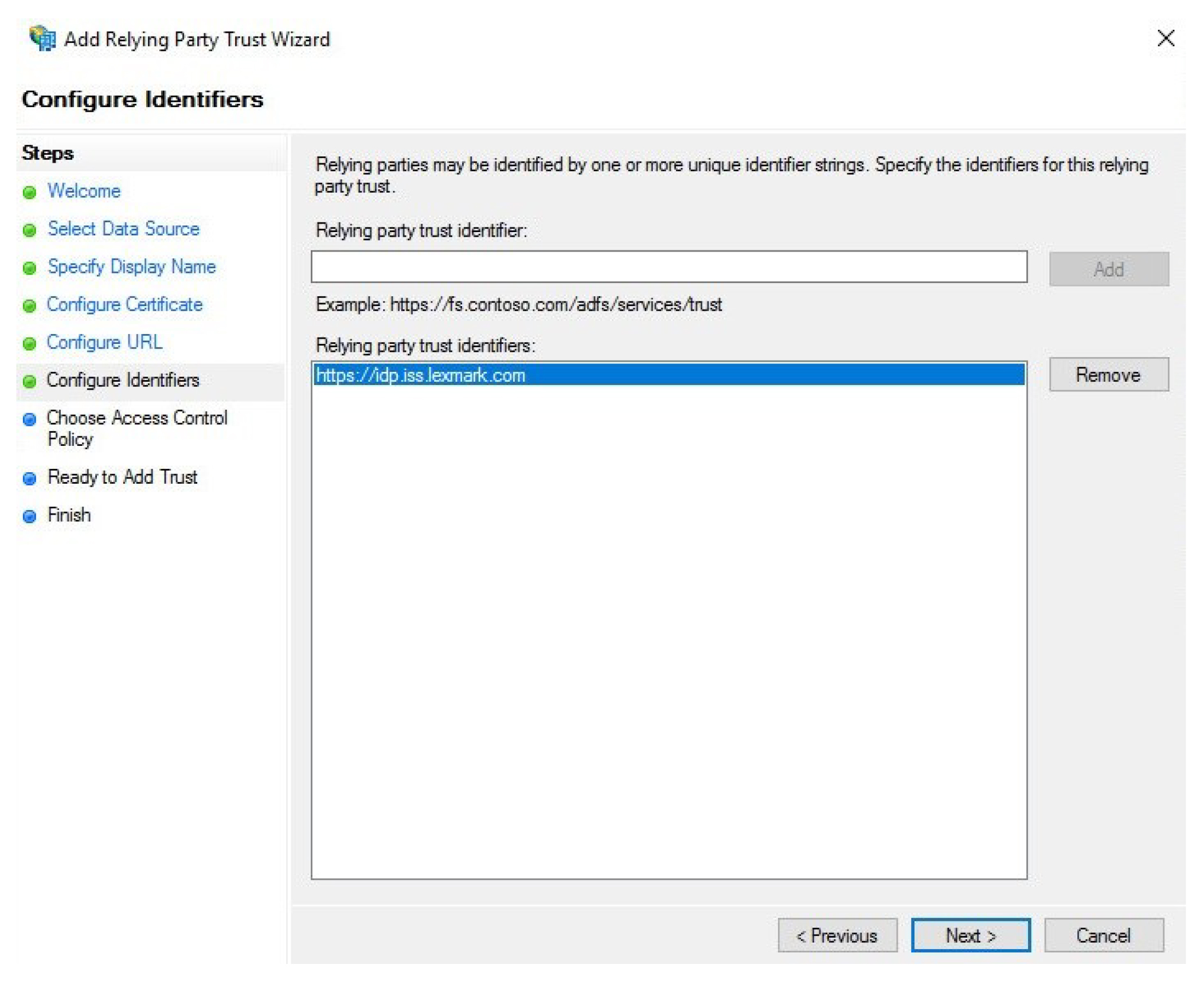

Digitare l'identificatore dell'attendibilità del componente, quindi fare clic su Aggiungi > Avanti.

Nota: ottenere l'identificatore dell'attendibilità del componente dal provider di risorse.

A seconda della propria posizione, di seguito sono riportati alcuni esempi di identificatori dell'attendibilità del componente:

Nella finestra Scegli criteri di controllo di accesso, selezionare Autorizza tutti o il criterio di controllo accesso specifico per la propria organizzazione, quindi fare clic su Avanti.

Rivedere le impostazioni di attendibilità del componente, quindi fare clic su Avanti.

Deselezionare Configura i criteri di rilascio attestazioni per questa applicazione, quindi fare clic su Chiudi.

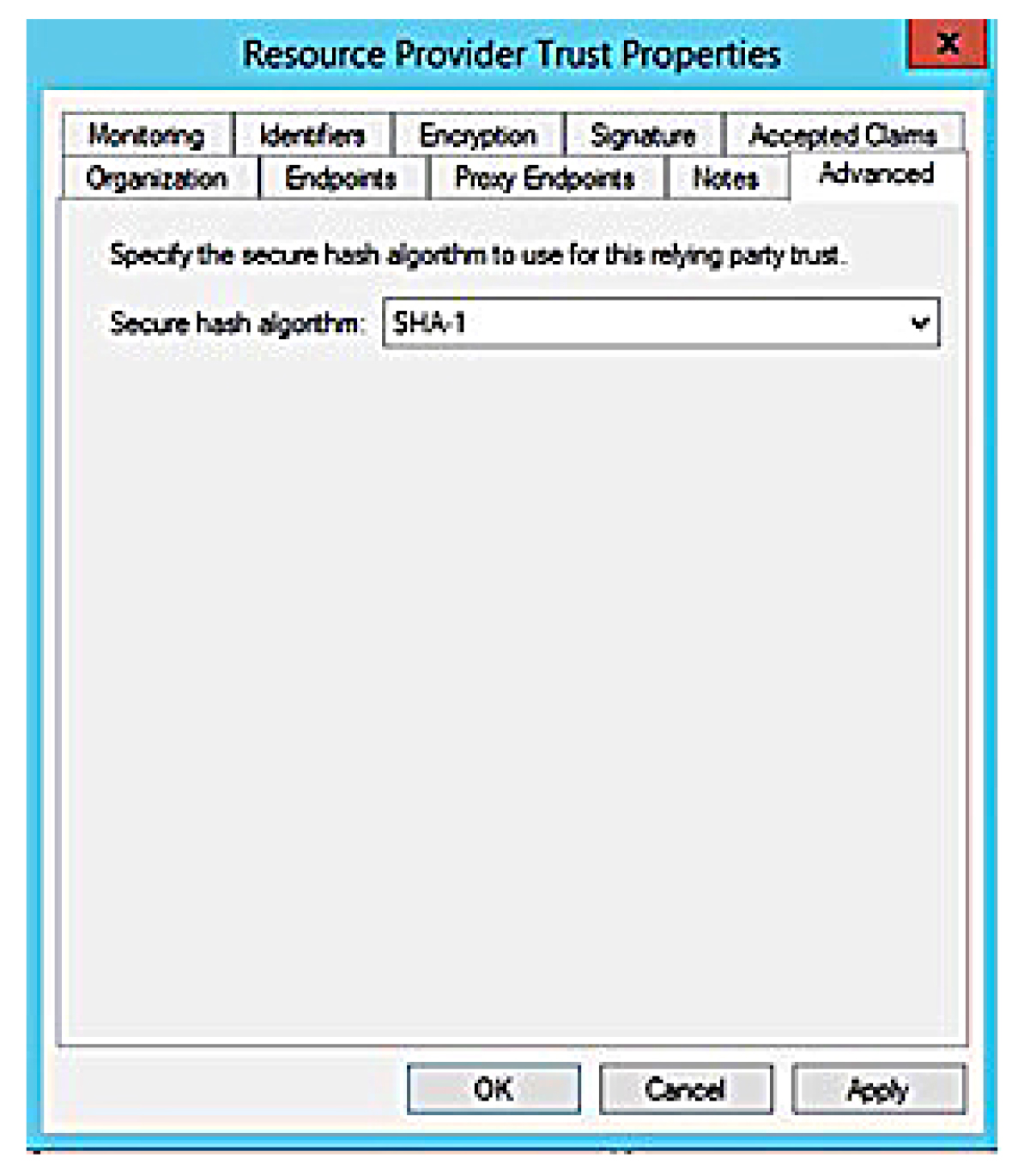

Nella console di gestione di AD FS, fare clic sulla cartella Attendibilità componente, fare clic con il pulsante destro del mouse sull'attendibilità del componente creata, quindi scegliere Proprietà.

Fare clic sulla scheda Avanzate, quindi selezionare SHA-1 come algoritmo hash sicuro.

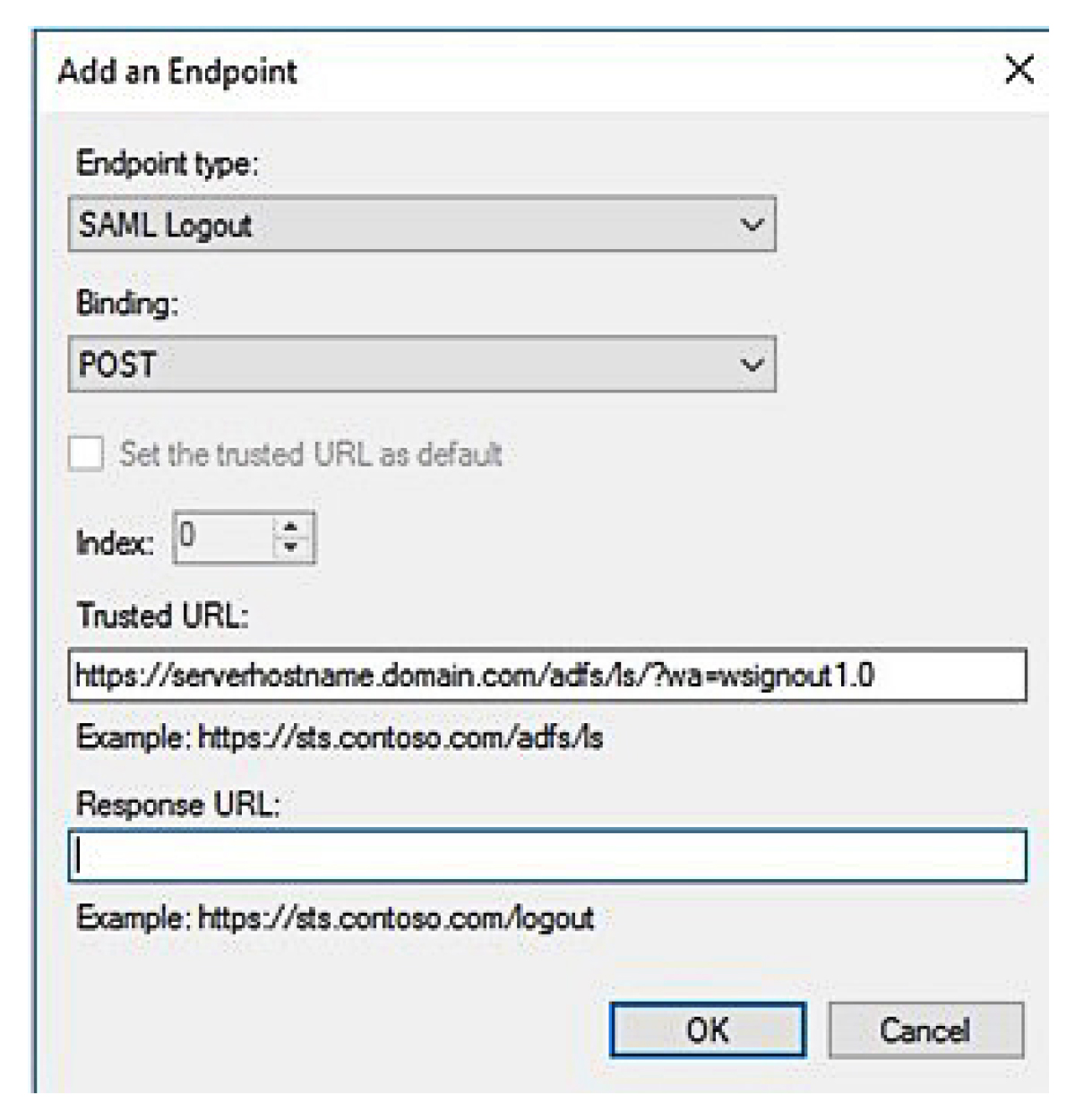

Fare clic sulla scheda Endpoint, quindi selezionare Aggiungi SAML come algoritmo hash sicuro.

Selezionare Disconnessione SAML come tipo di endpoint, quindi nel campo URL attendibile digitare l'URL di disconnessione attendibile del server AD FS. Ad esempio, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Fare clic su OK > Applica > OK.