Configurazione di Azure Active Directory

Le immagini riportate di seguito possono variare nella pratica.

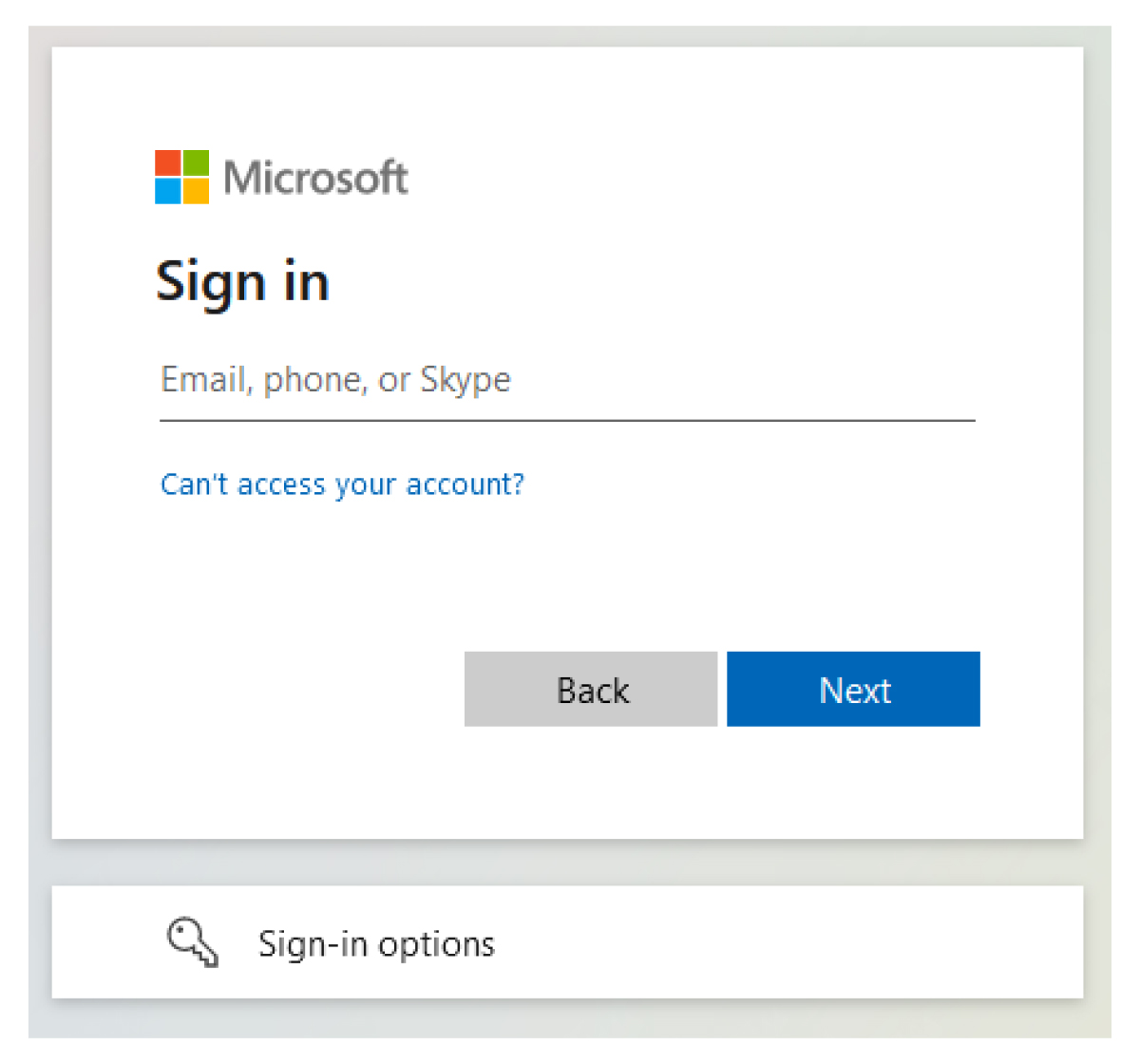

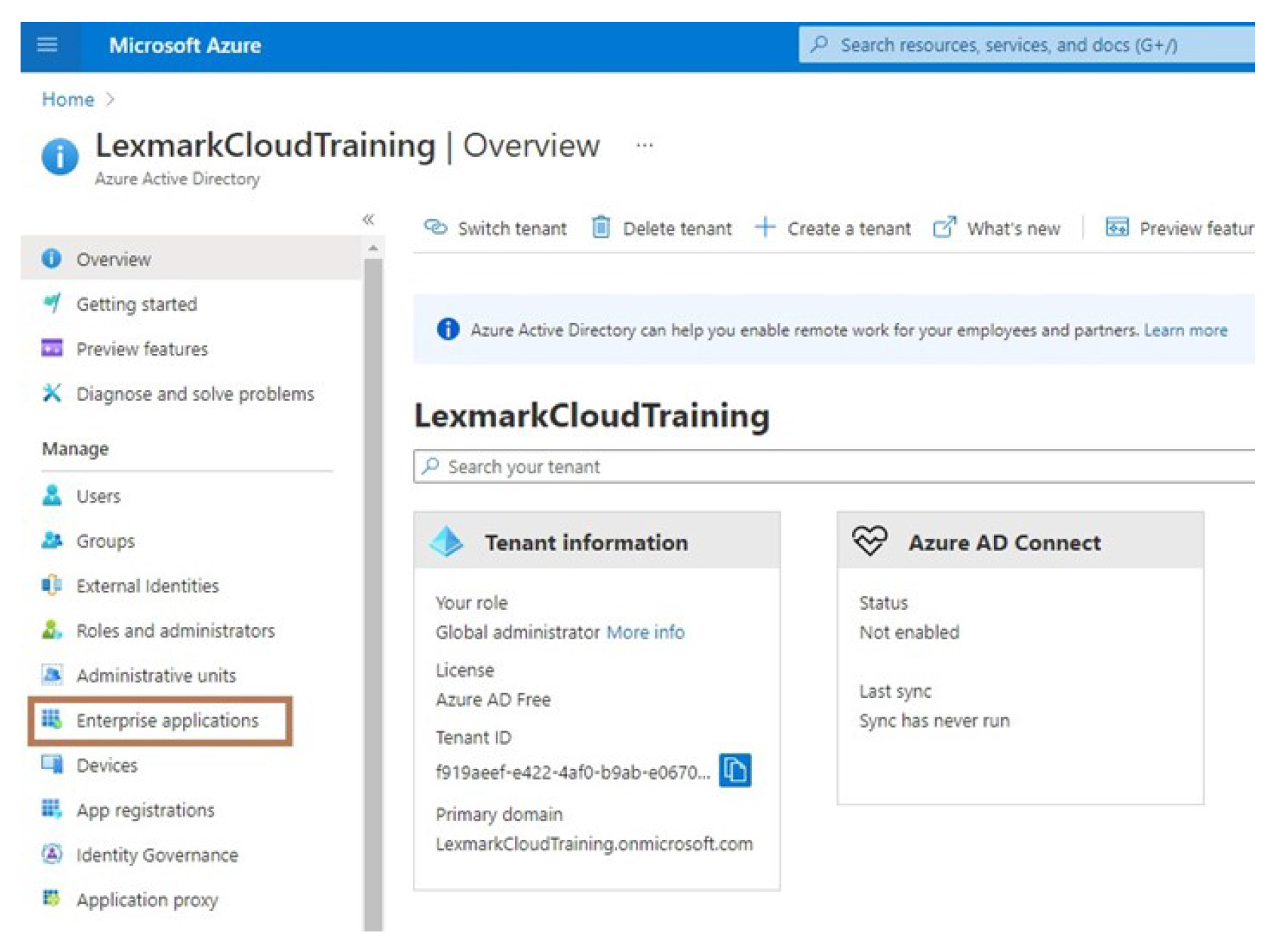

Nel portale di Azure, passare ad Azure Active Directory.

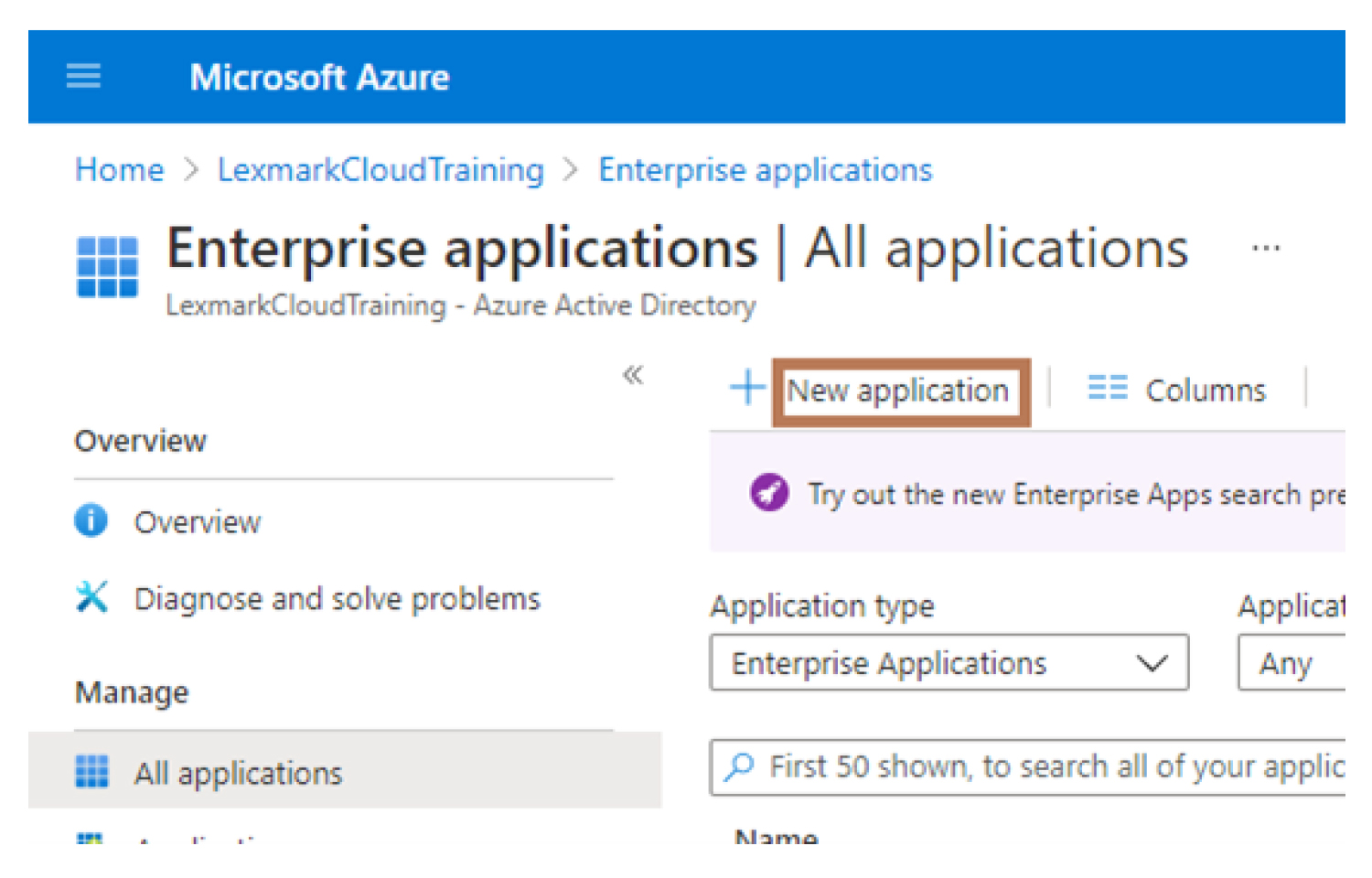

Fare clic su Applicazioni aziendali > Nuova applicazione.

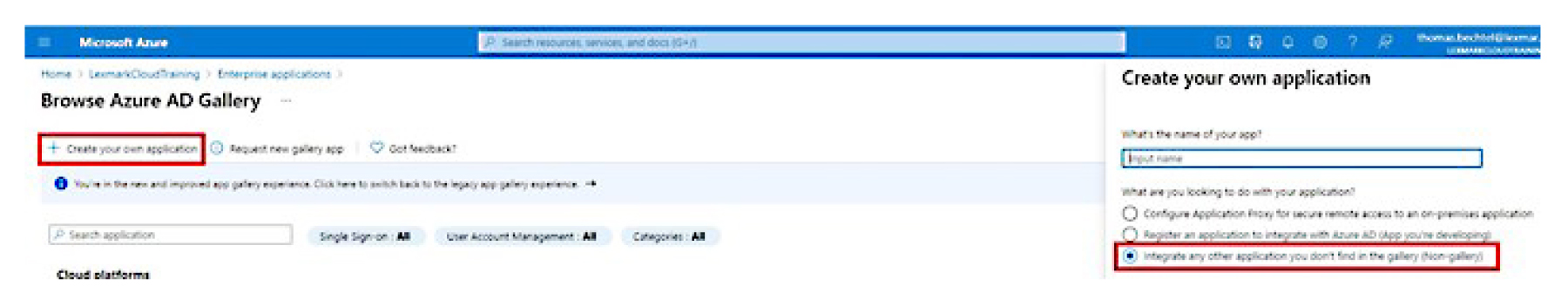

Fare clic su Creare una propria applicazione > Integrare qualsiasi altra applicazione non trovata nella raccolta.

Digitare un nome per l'applicazione.

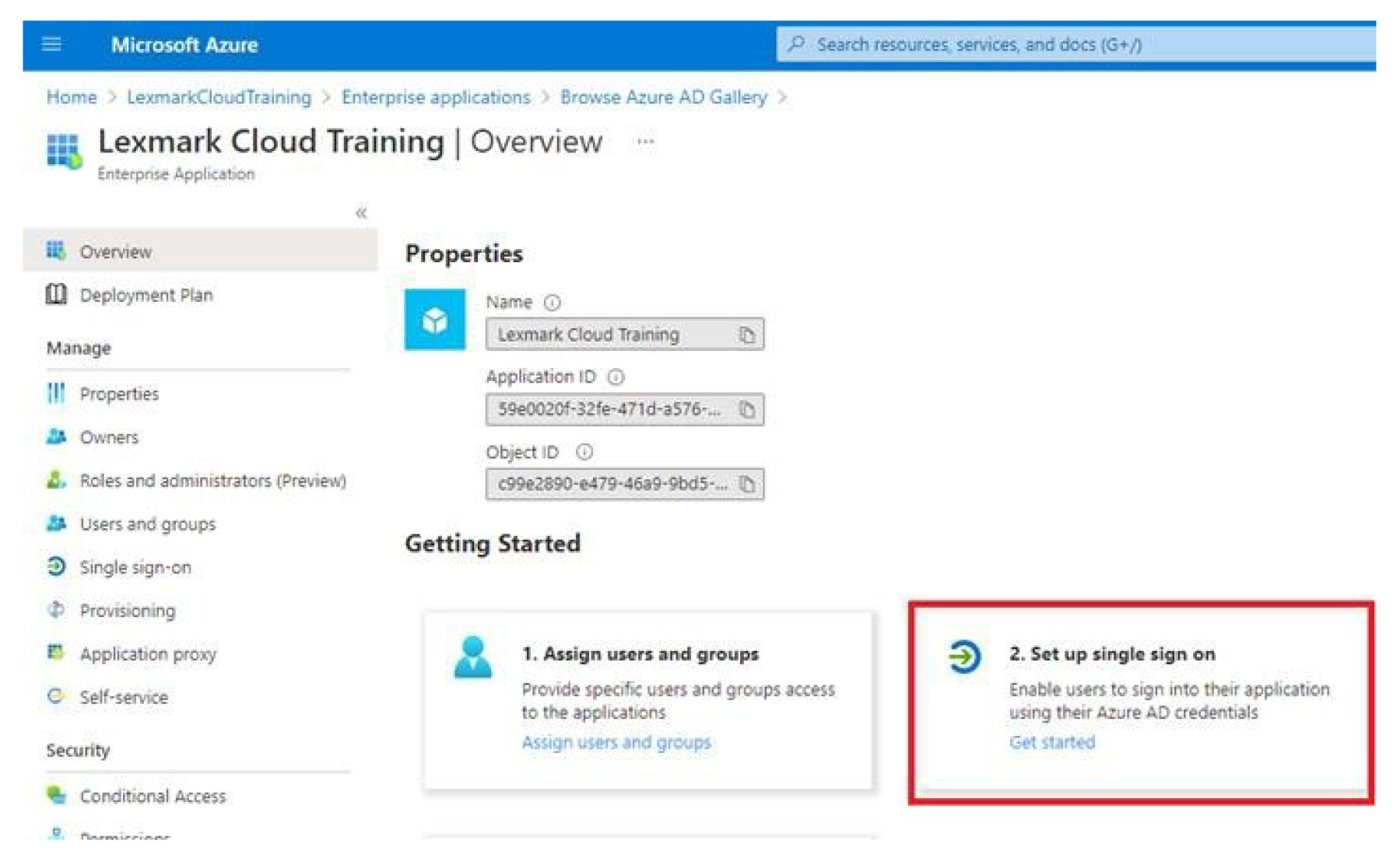

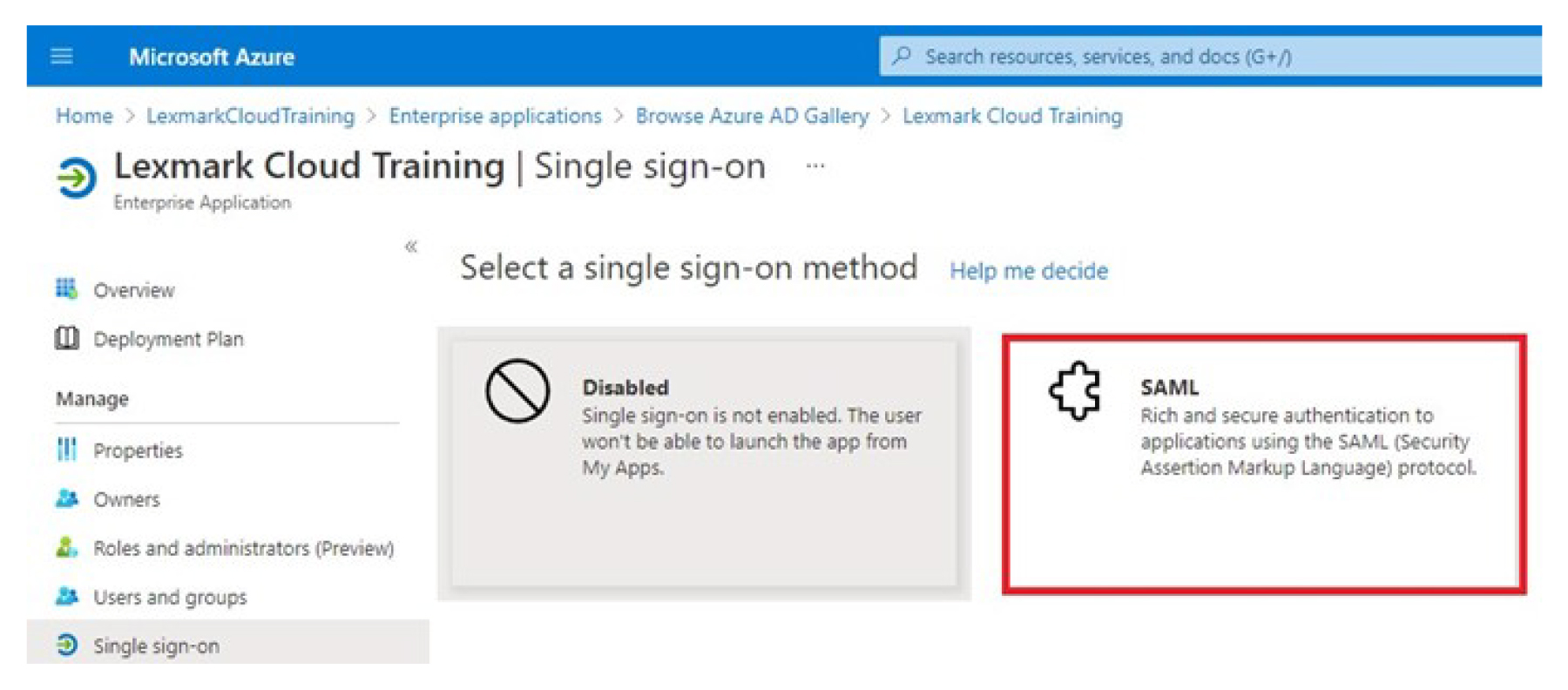

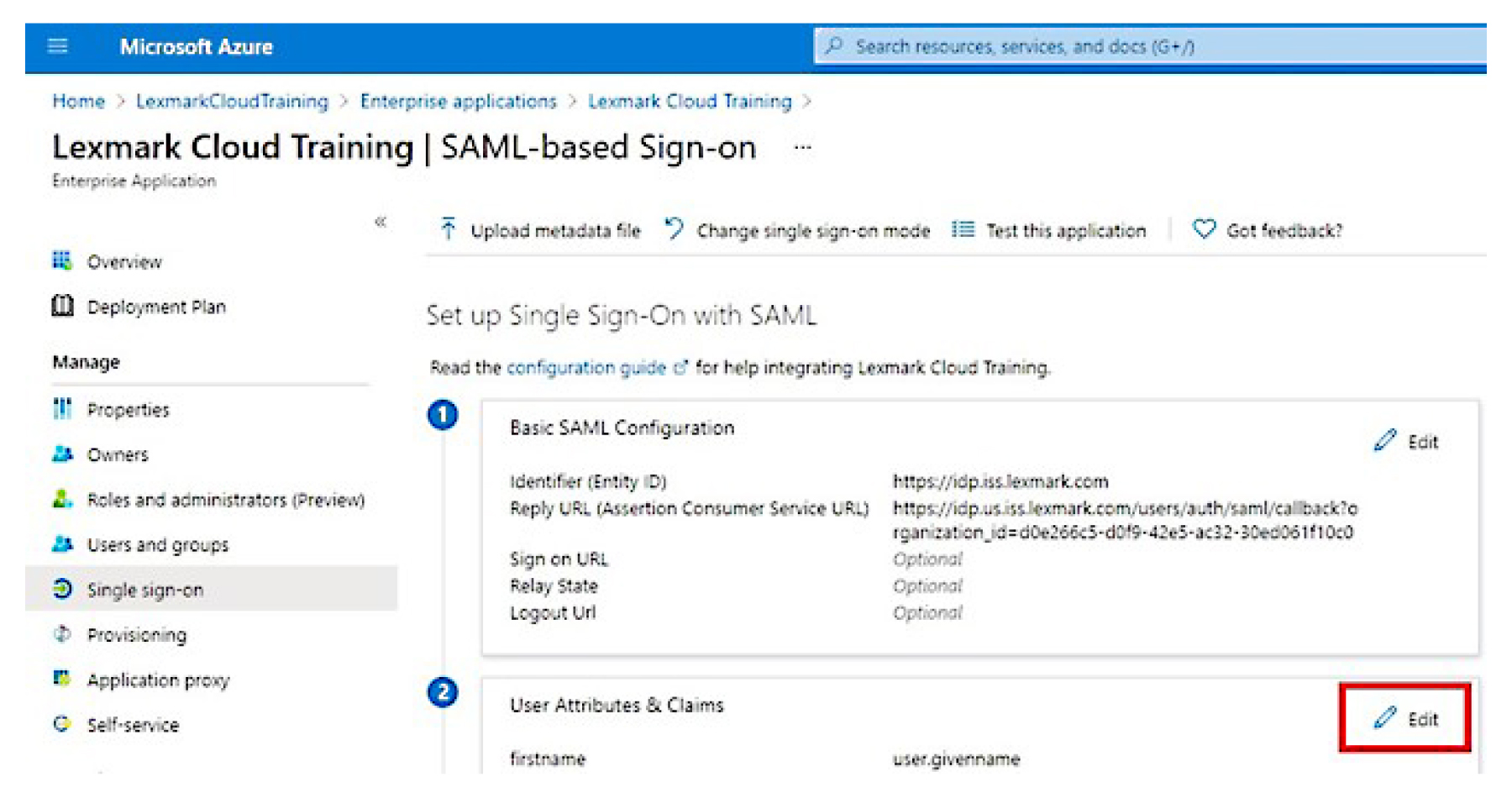

Nella schermata Panoramica di Applicazioni aziendali, fare clic su Configurare l'accesso Single Sign-On, quindi selezionare SAML.

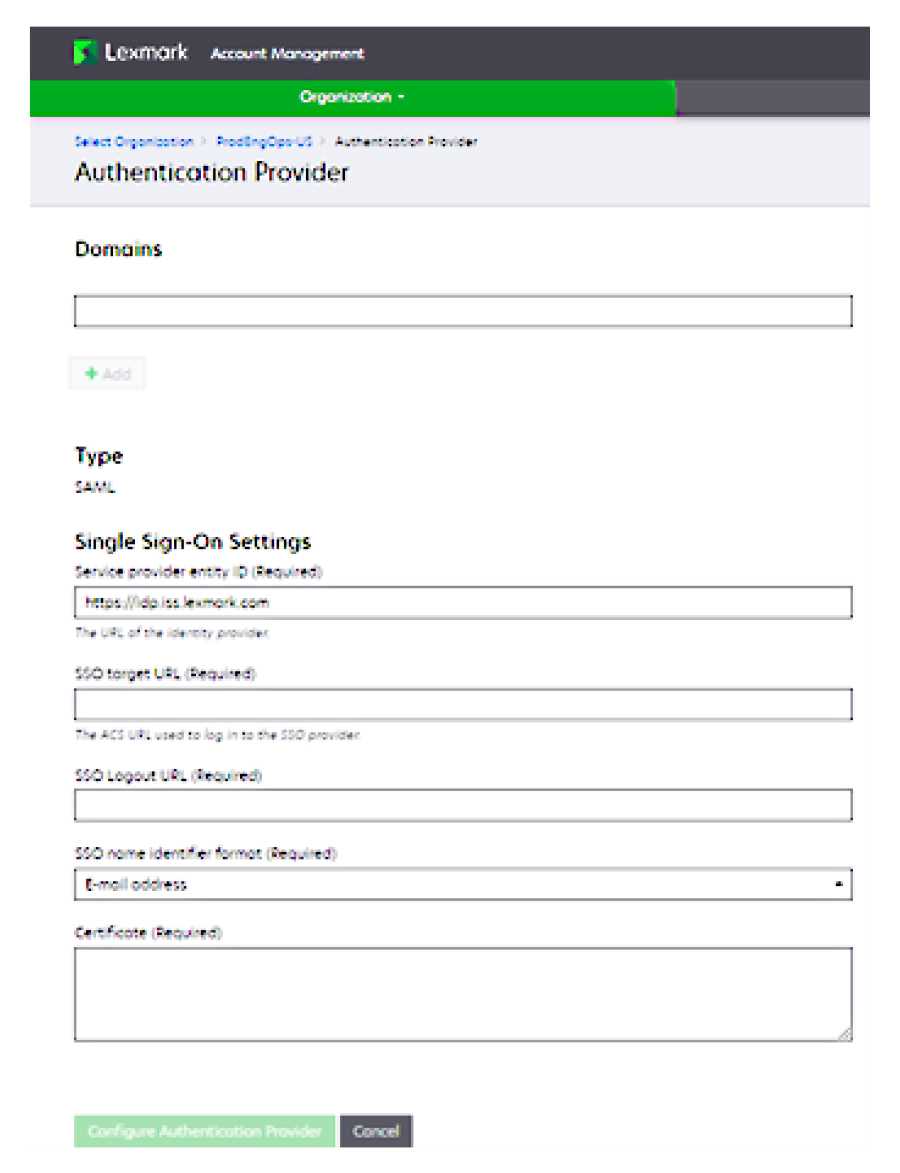

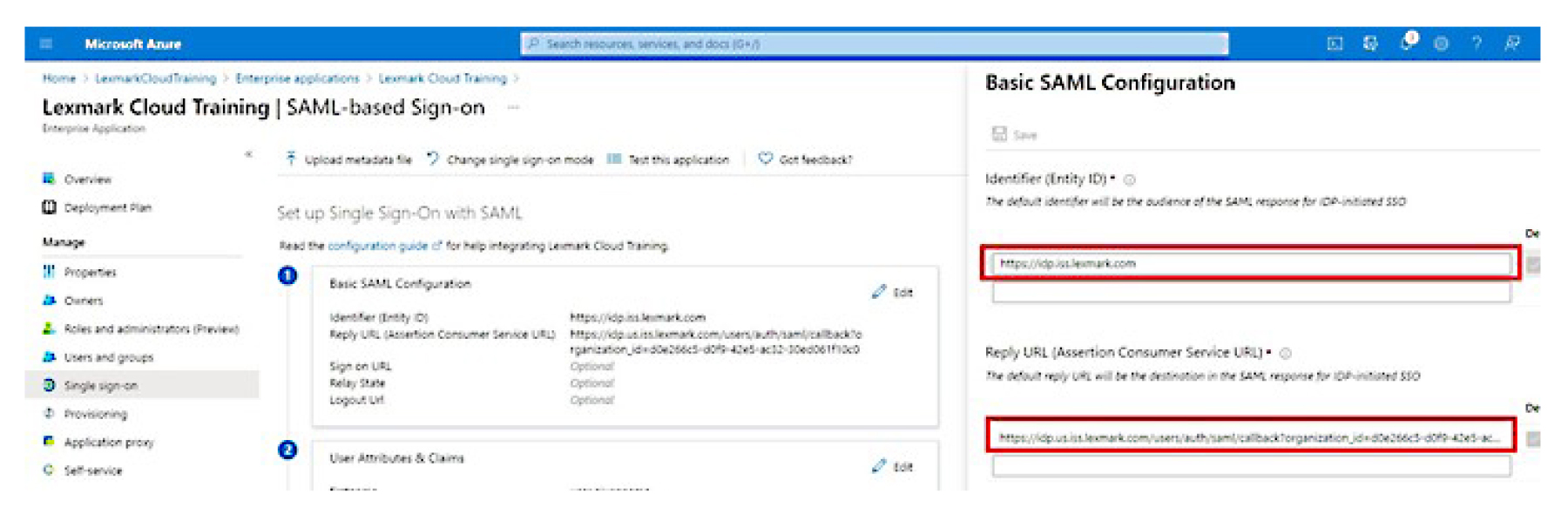

Nella sezione Configurazione SAML di base, configurare le seguenti impostazioni:

Nota: ottenere le impostazioni dal provider di servizi.

Nota: ottenere le impostazioni dal provider di servizi.Identificatore (ID entità)

Nota: l'ID entità predefinito di Lexmark Cloud Services è https://idp.iss.lexmark.com. Assicurarsi che l'ID entità in Azure corrisponda all'ID entità nel portale Lexmark Cloud Services.URL di risposta (URL del servizio consumer di asserzione)

A seconda della propria posizione, di seguito sono riportati alcuni esempi di URL di risposta completo:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

Nota: Per determinare il valore del parametro organization_id, accedere al portale Lexmark Cloud Services, quindi fare clic su Gestione account. L'organization_id è visualizzato nell'URL.

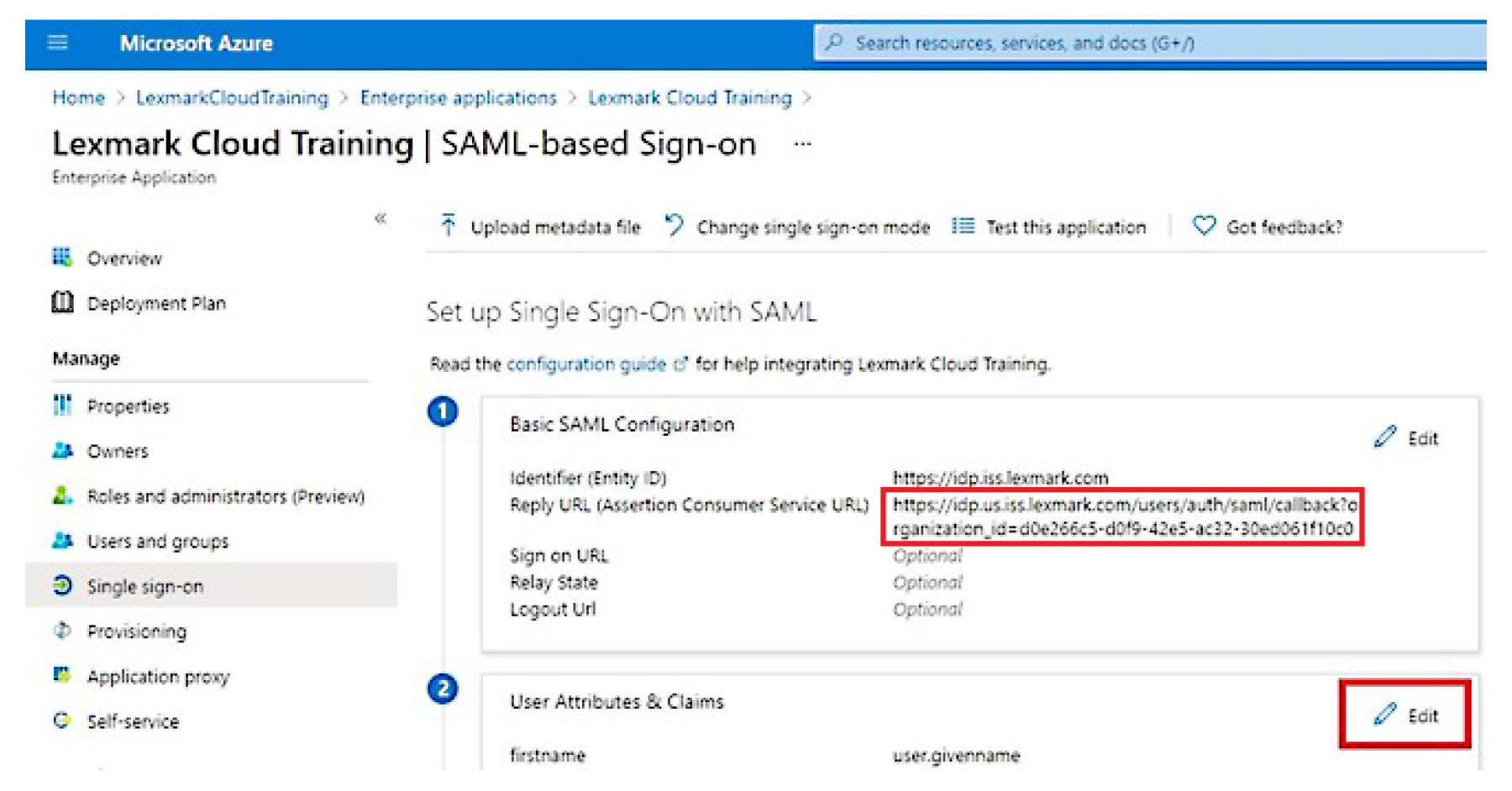

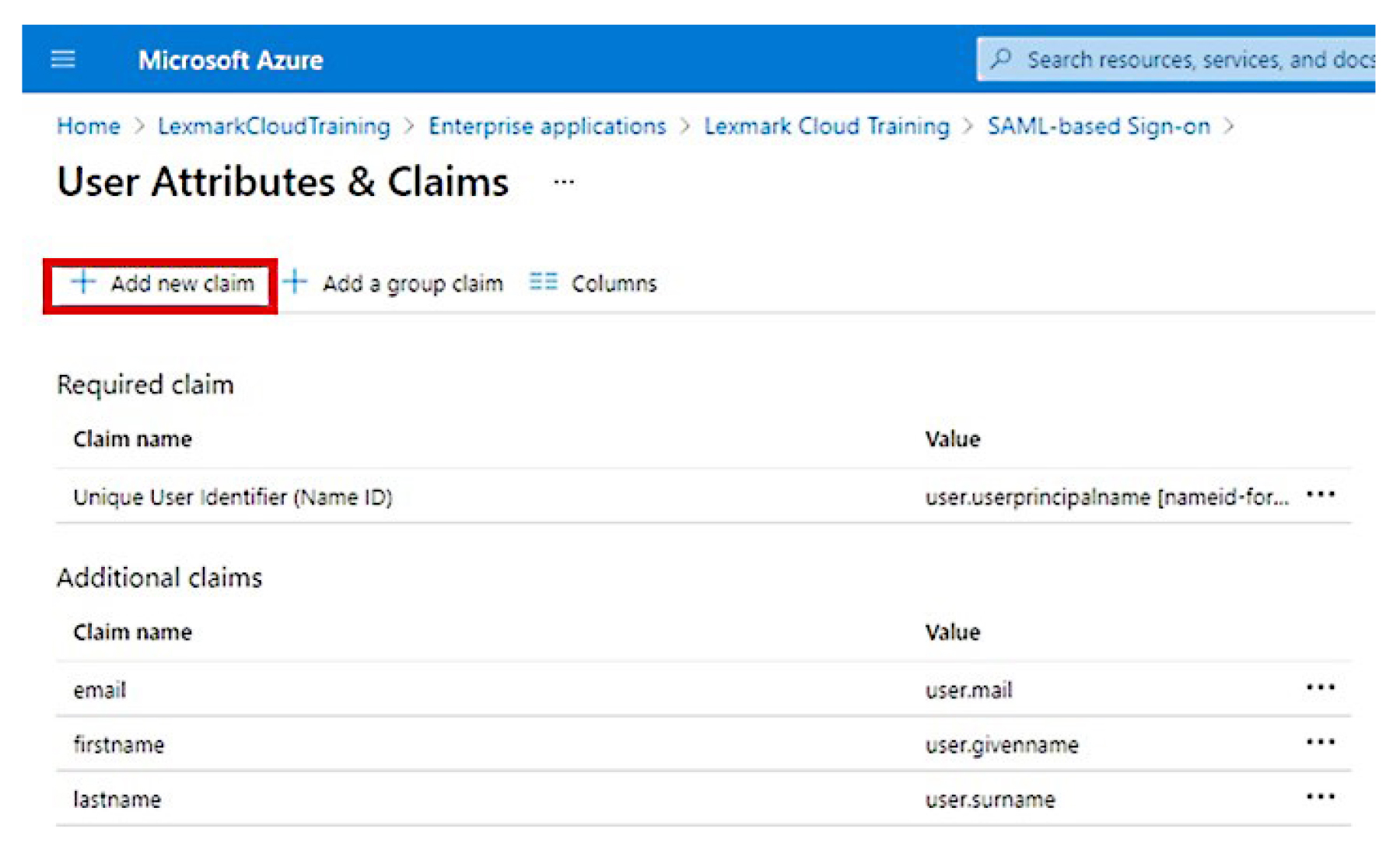

Nella sezione Attestazioni e attributi utente, fare clic su Modifica.

Fare clic su Aggiungi nuova attestazione, quindi digitare il nome e l'origine di ciascuna attestazione.

Attestazioni richieste Attributo

Origine

Spazio dei nomi

firstname

Lasciare vuoto questo campo.

lastname

Lasciare vuoto questo campo.

e-mail

Lasciare vuoto questo campo.

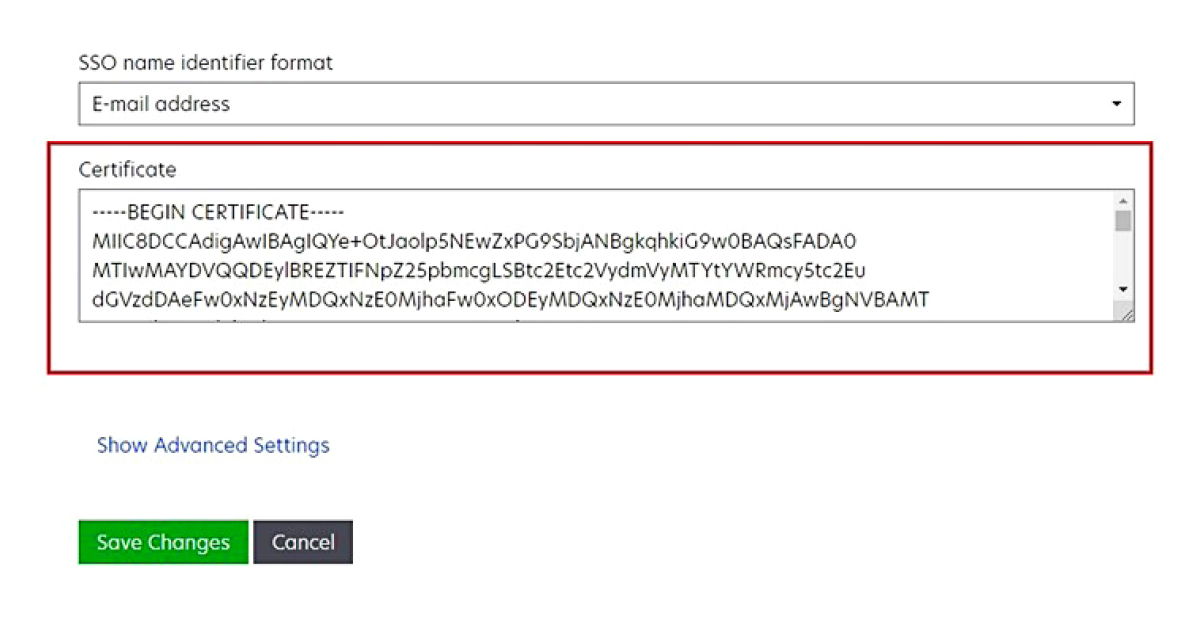

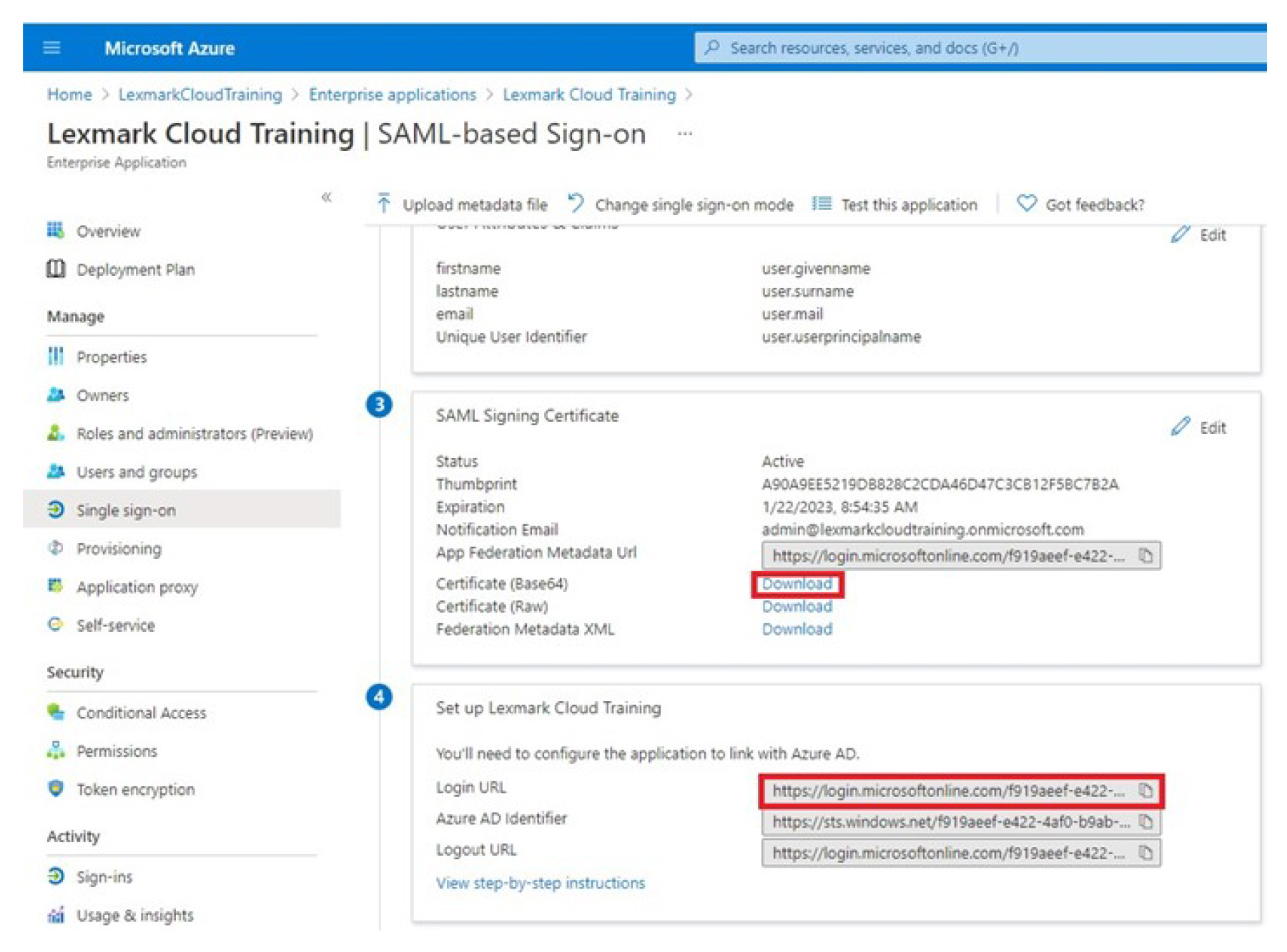

Nella sezione Certificato di firma SAML effettuare le seguenti operazioni:

Scaricare il certificato Base64.

Copiare gli URL di accesso e disconnessione.

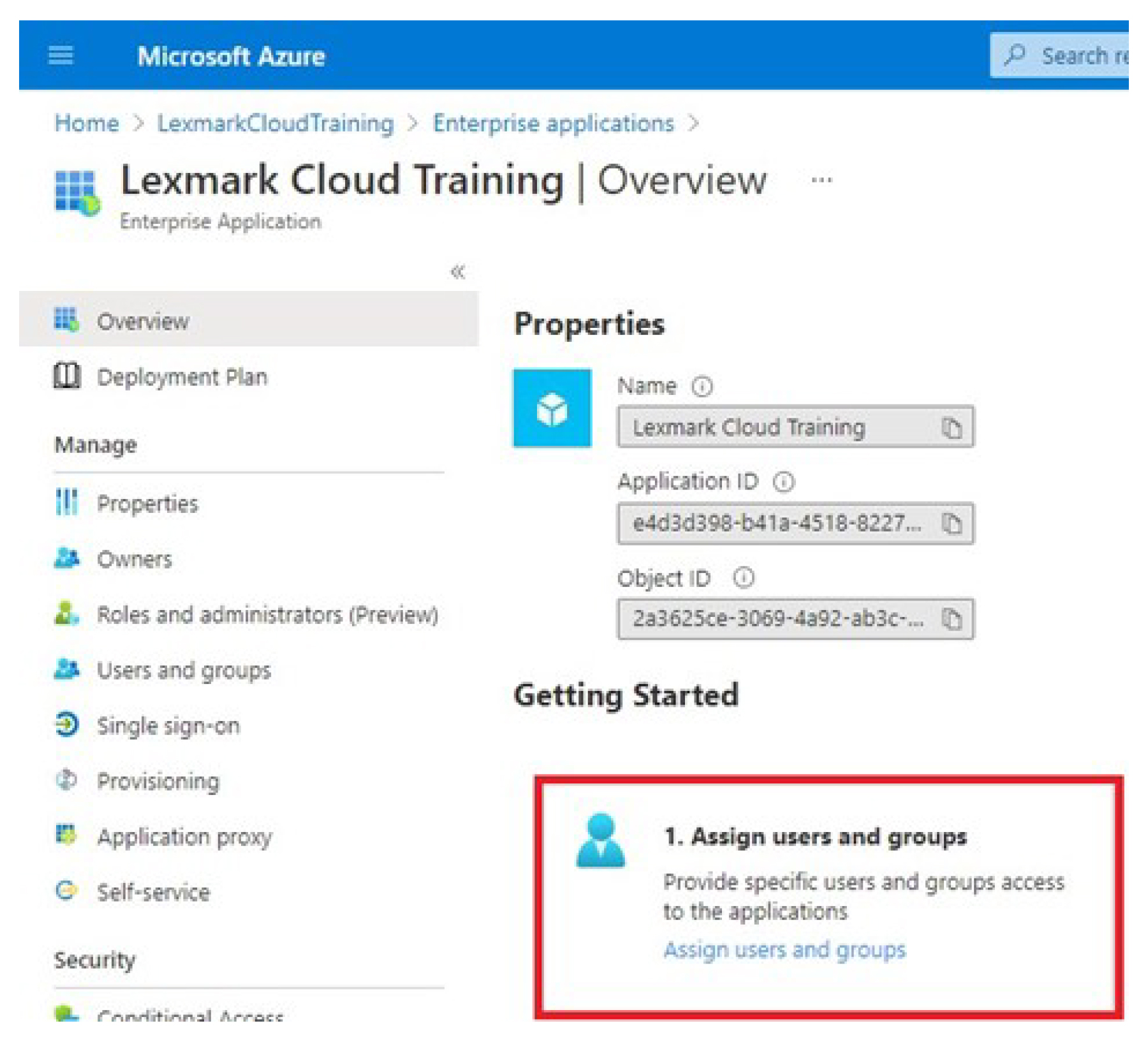

A seconda della configurazione di Azure, assegnare gli utenti all'applicazione aziendale creata.

Salvare le impostazioni.