AD FS サーバーから、[ツール] > [AD FS 管理]をクリックします。

[信頼関係]フォルダを展開し、[依存パーティの信頼]フォルダをクリックします。

[アクション]パネルで、[依存パーティの信頼を追加]をクリックします。

[クレームに対応] > [スタート] > [依存パーティに関するデータを手動で入力] > [次へ]をクリックします。

ディスプレイ名を入力し、[次へ]をクリックします。

[証明書を設定]画面で、[次へ]をクリックします。

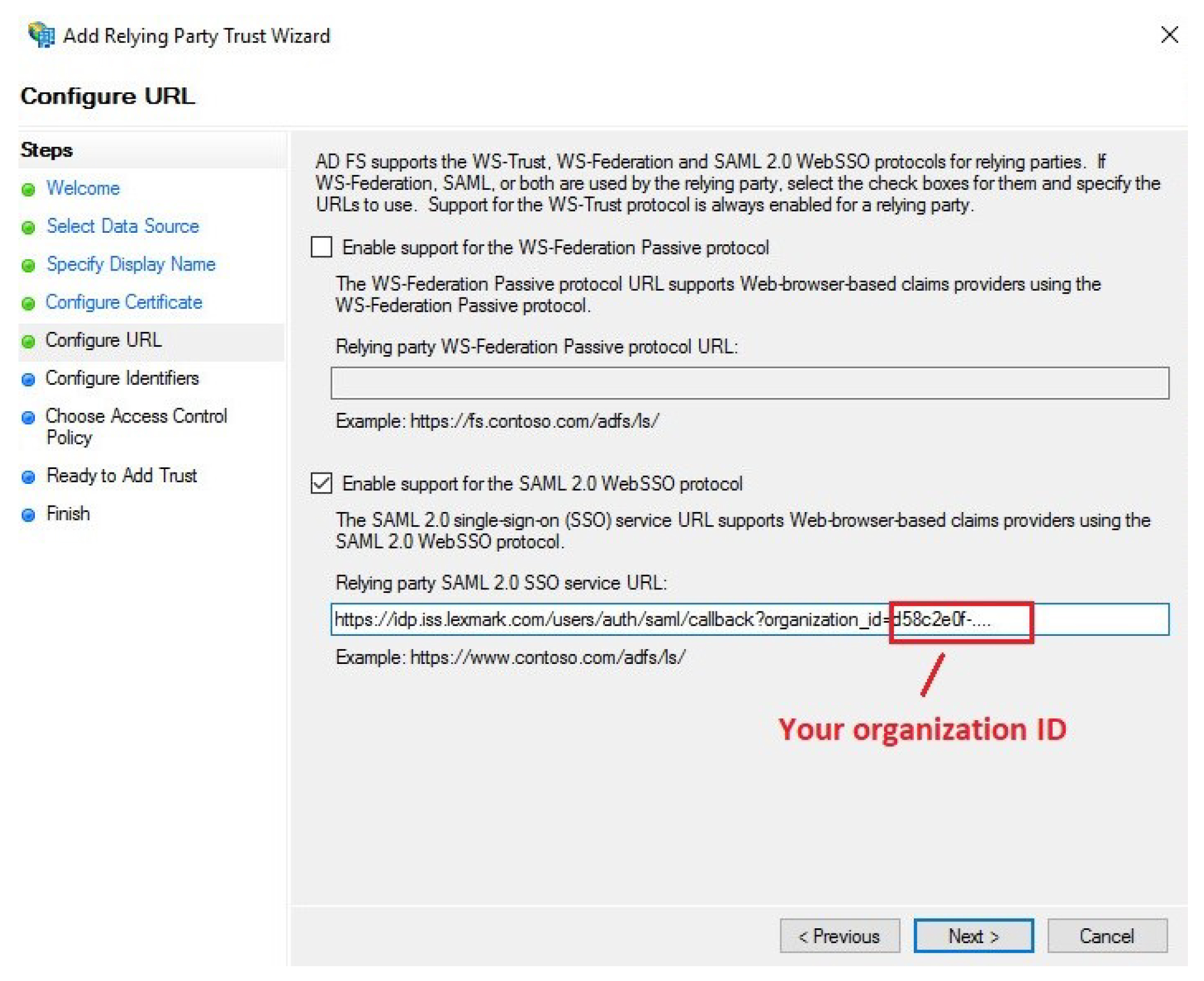

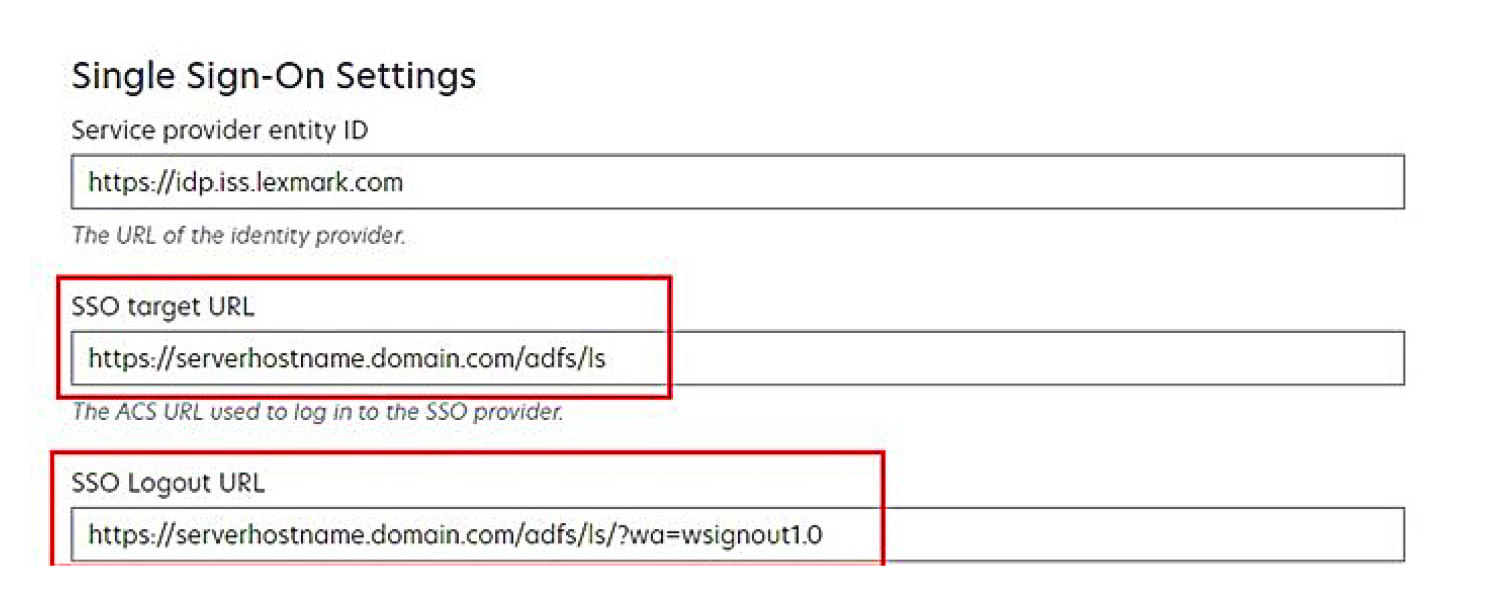

[SAML 2.0 WebSSO プロトコルのサポートを有効にする]を選択し、依存パーティの SAML 2.0サービス URL を入力して、[次へ]をクリックします。

メモ: リソースプロバイダから会社 ID を取得します。

場所によっては、次のような依存パーティサービス URL があります。

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

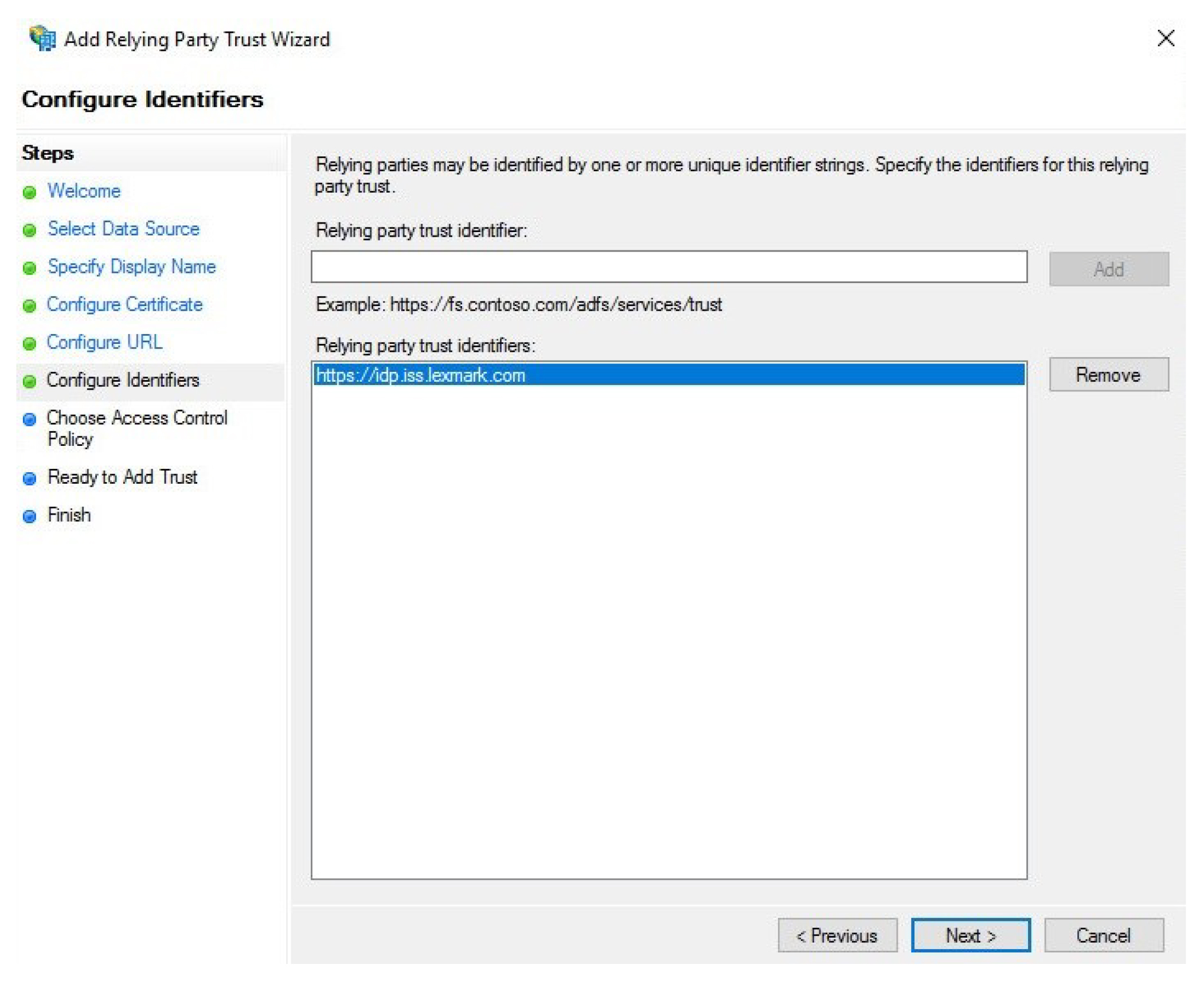

依存パーティ信頼識別子を入力し、[追加] > [次へ]をクリックします。

メモ: リソースプロバイダから依存パーティの信頼識別子を取得します。

場所によっては、次のような依存パーティ信頼識別子が使用されます。

[アクセス制御ポリシーを選択]ウィンドウで、[すべてのユーザーを許可]または会社の特定のアクセス制御ポリシーを選択し、[次へ]をクリックします。

依存パーティの信頼設定を確認し、[次へ]をクリックします。

[このアプリケーションのクレーム発行ポリシーを設定]をオフにし、[閉じる]をクリックします。

AD FS 管理コンソールで、[依存パーティの信頼]フォルダをクリックし、作成した依存パーティの信頼を右クリックして、[プロパティ]をクリックします。

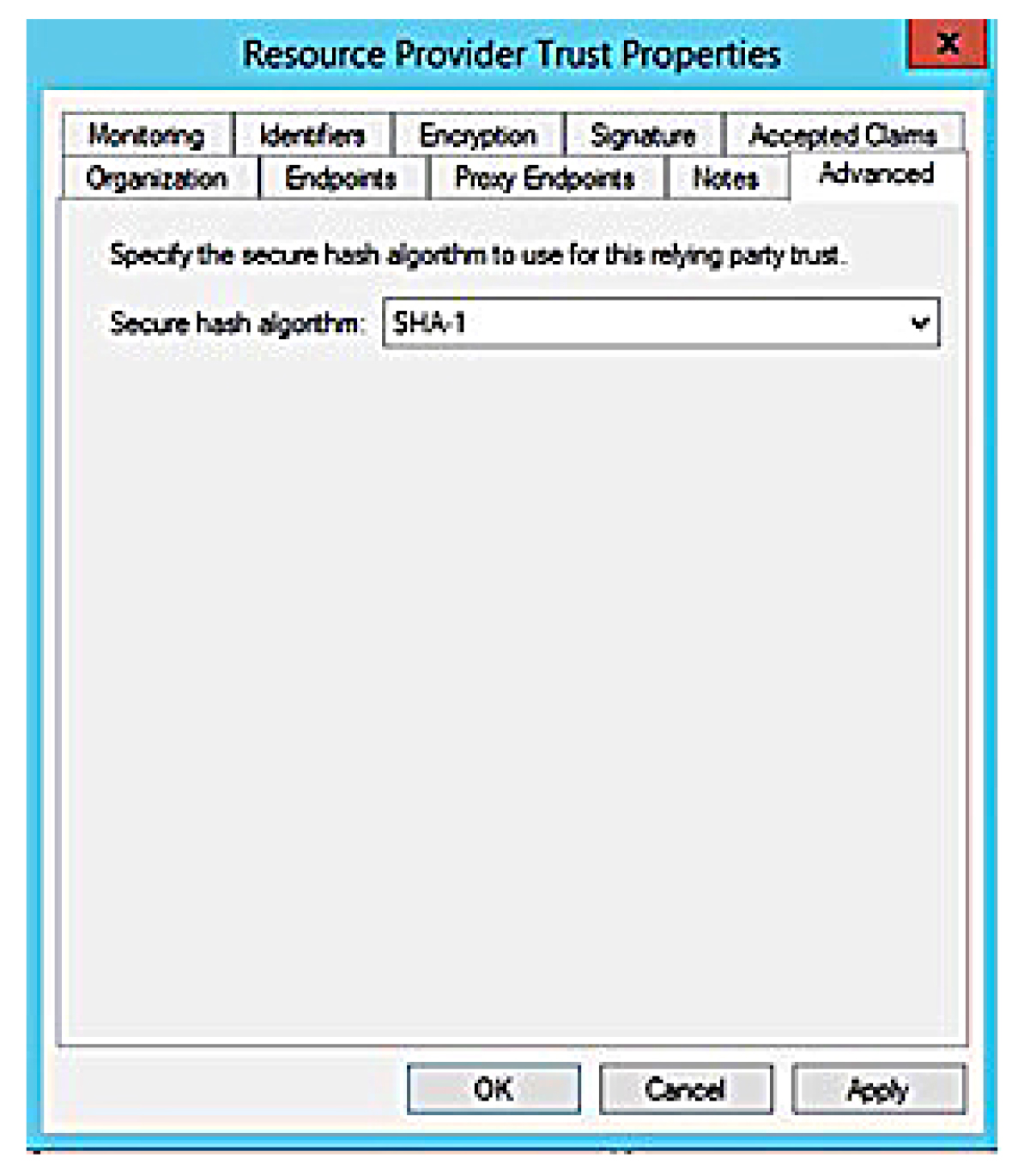

[詳細]タブをクリックし、セキュアハッシュアルゴリズムとして[SHA-1]を選択します。

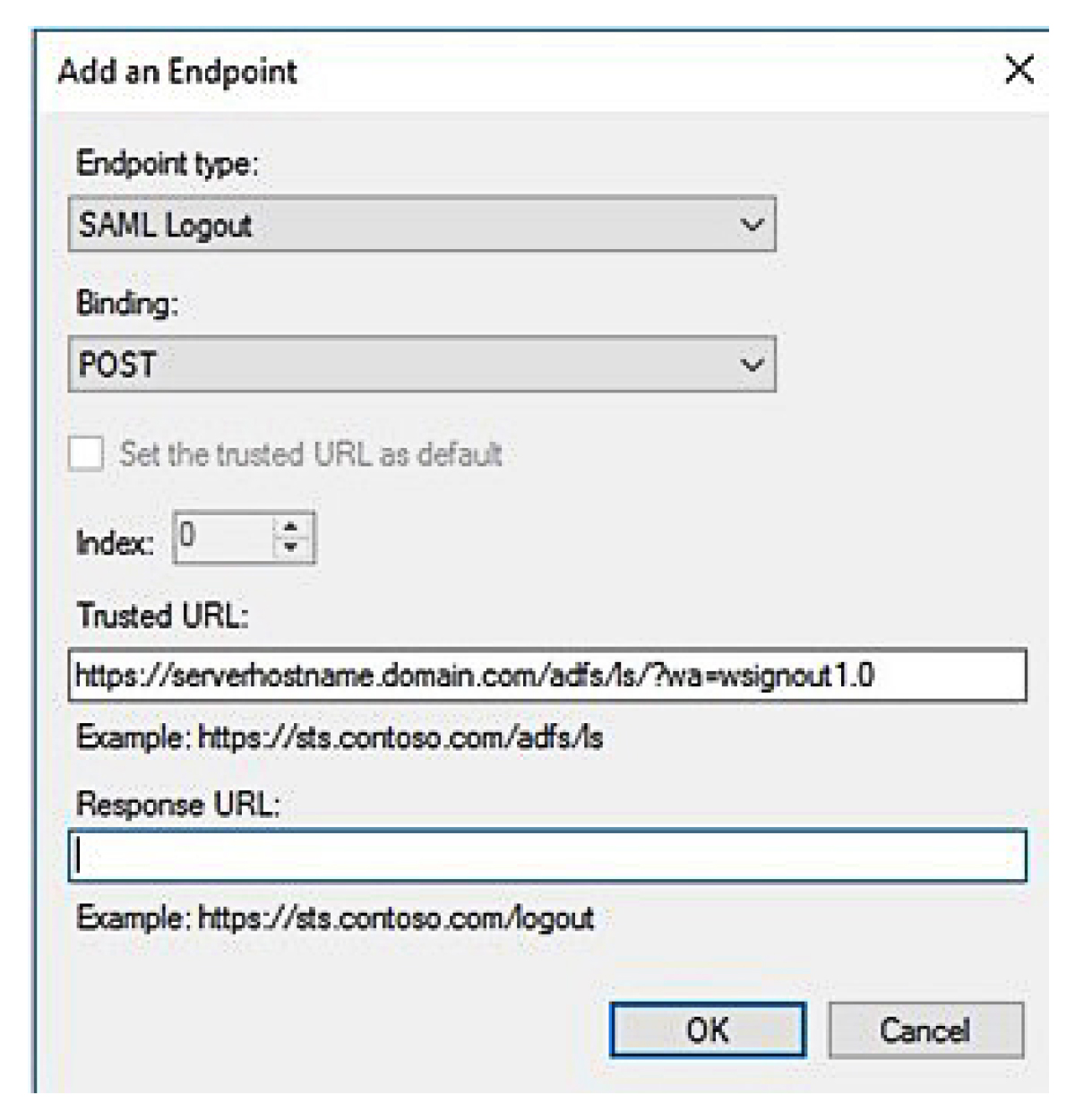

[エンドポイント]タブをクリックし、セキュアハッシュアルゴリズムとして[SAML を追加]を選択します。

エンドポイントタイプとして[SAML ログアウト]を選択し、[信頼できる URL]フィールドに AD FS サーバーの信頼できるサインアウト URL を入力します。たとえば、「https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

[OK] > [適用] > [OK]の順にクリックします。

![フェデレーションサービスの[プロパティ]ウィンドウを示すスクリーンショット。](../resource/federation-service-properties.jpg)

![[証明書エクスポートウィザード]ウィンドウを示すスクリーンショット。](../resource/certificate-export-wizard.jpg)

![user_account の[プロパティ]ウィンドウを示すスクリーンショット。](../resource/user-account-properties.jpg)