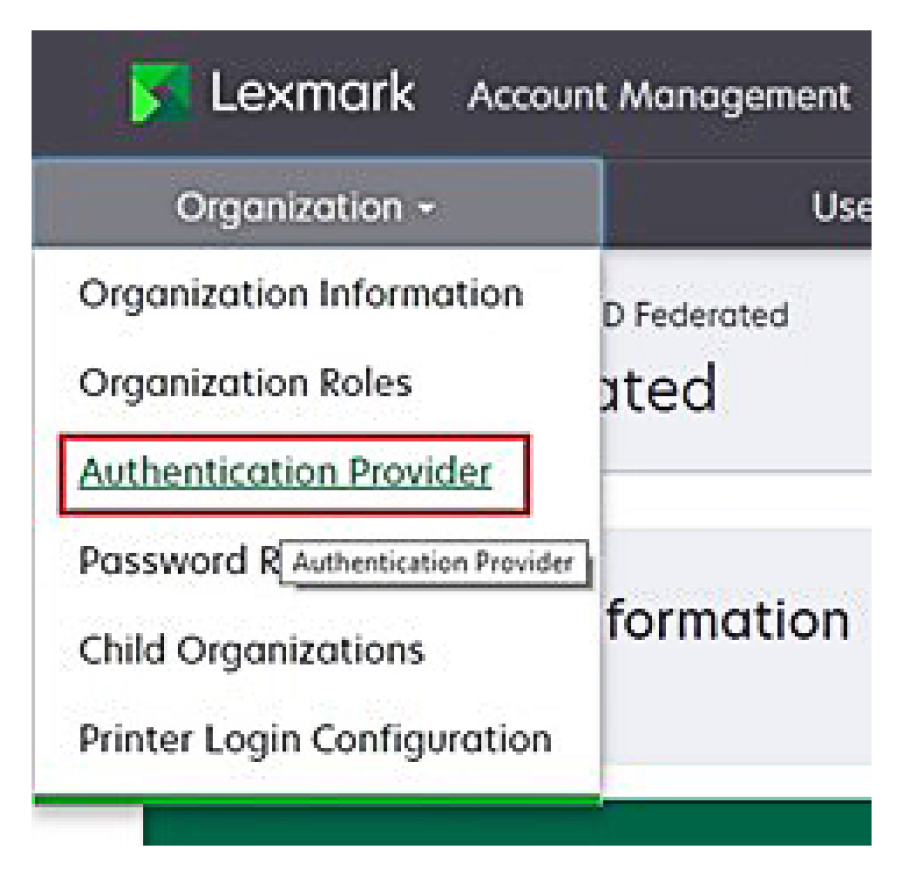

Azure Active Directory を設定する

以下の画像は実際には異なる場合があります。

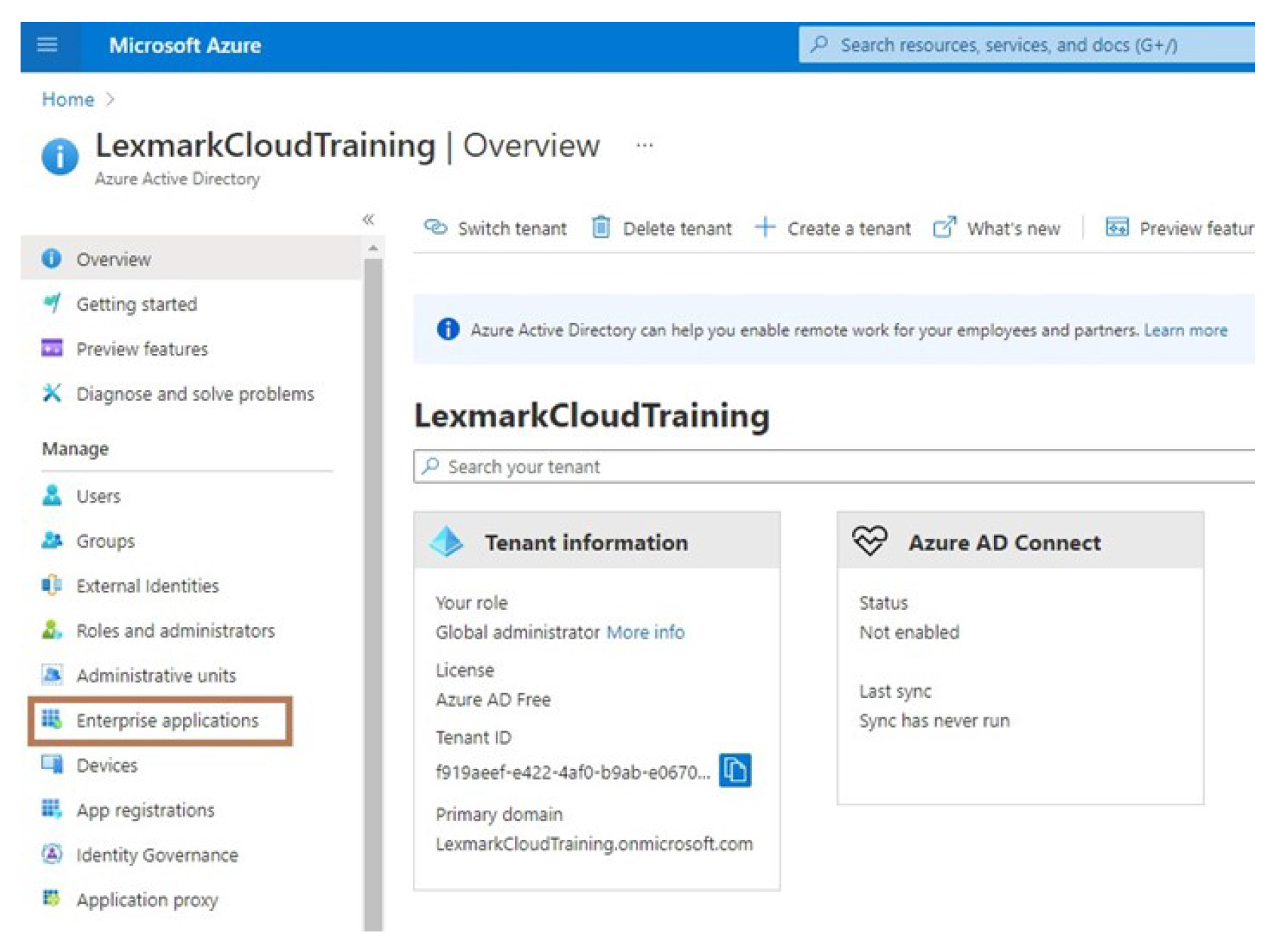

Azure ポータルから Azure Active Directory に移動します。

[エンタープライズアプリケーション] > [新しいアプリケーション]をクリックします。

![[新しいアプリケーション]ボタンを示すスクリーンショット。](../resource/new-application.jpg)

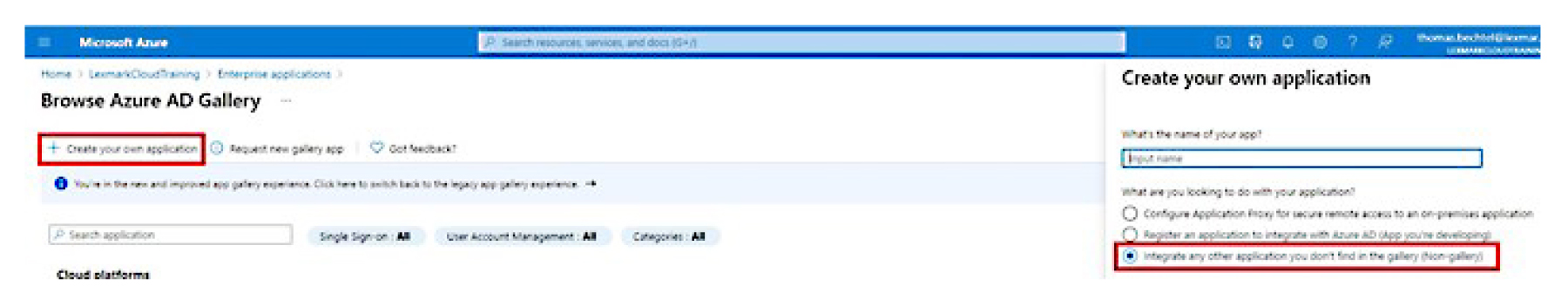

[独自のアプリケーションを作成する] > [ギャラリー内に見つからない(ギャラリー以外の)他のアプリケーションを統合]をクリックします。

アプリケーション名を入力します。

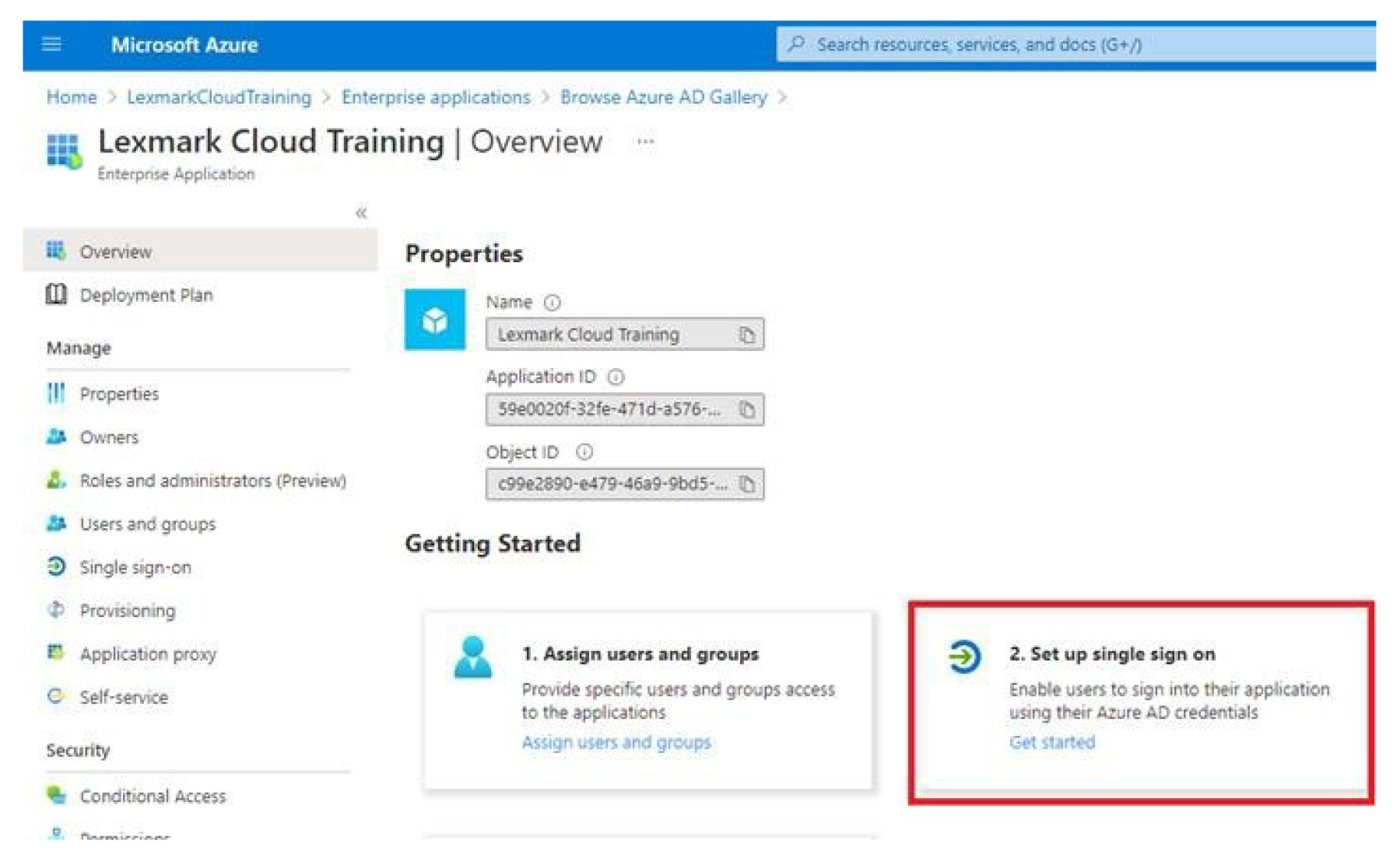

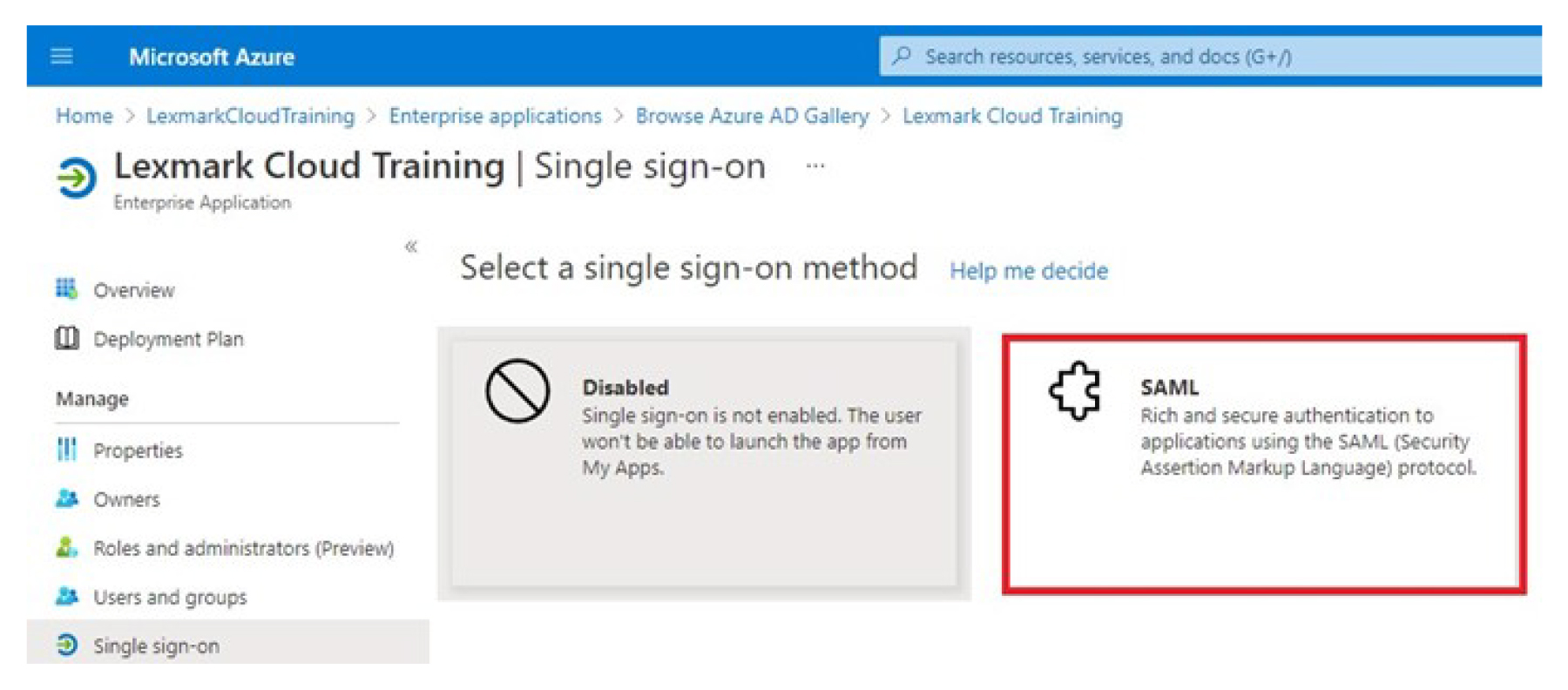

[エンタープライズアプリケーションの概要]画面で、[シングルサインオンの設定]をクリックし、[SAML]を選択します。

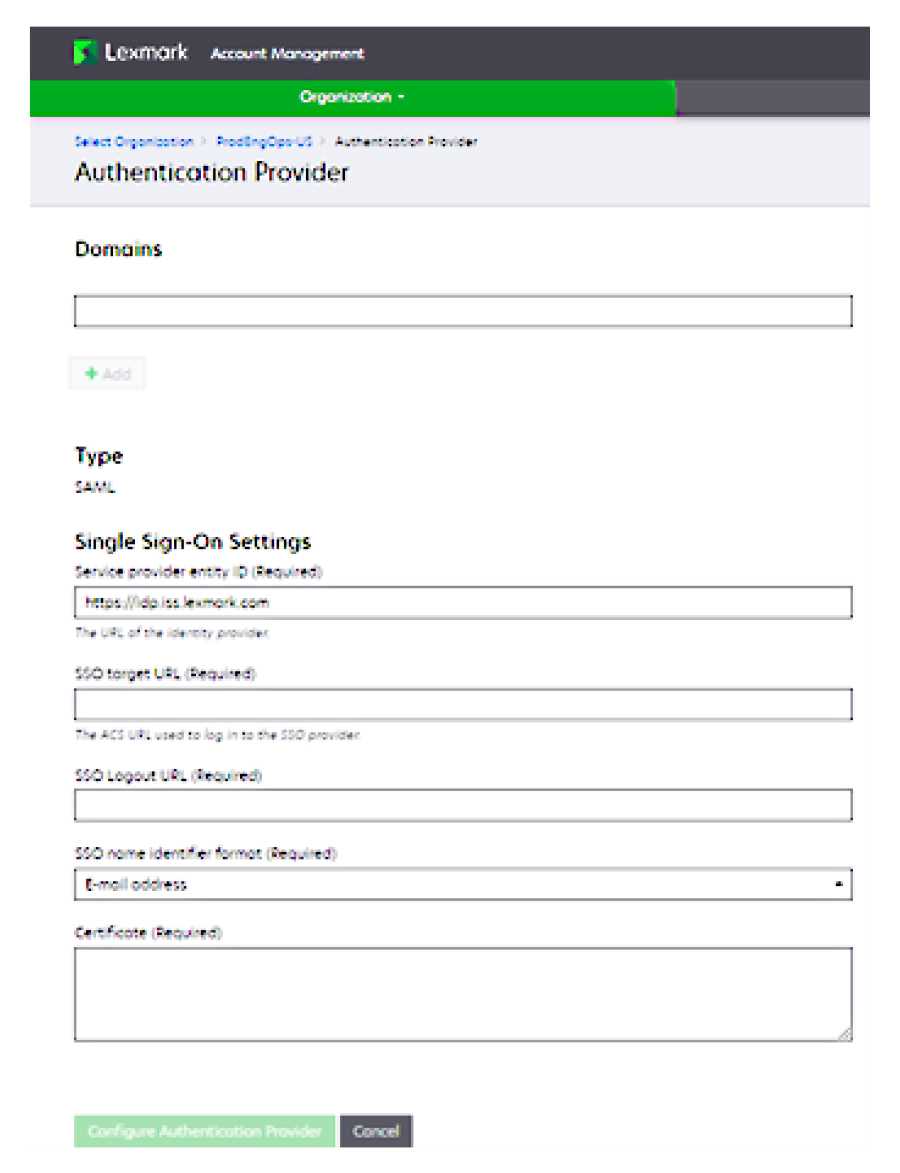

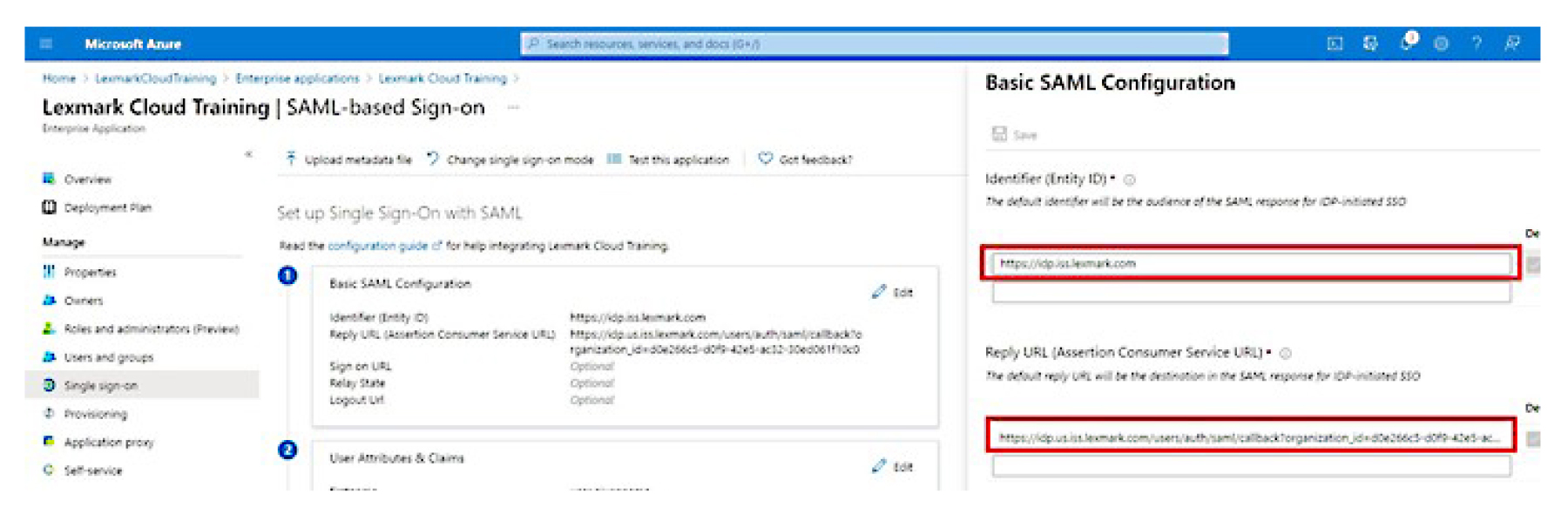

[基本 SAML の構成設定]セクションで、次の設定を構成します。

メモ: サービスプロバイダから設定を取得します。

メモ: サービスプロバイダから設定を取得します。識別子(エンティティ ID)

メモ: デフォルトの Lexmark クラウドサービスエンティティ ID:https: //idp.iss.lexmark.com.Azure のエンティティ ID が Lexmark クラウドサービスポータルのエンティティ ID と一致することを確認します。返信 URL(Assertion Consumer Service URL)

ロケーションに応じたフル応答 URL の例:

https: //idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https: //idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

メモ: organization_id パラメータの値を確認するには、Lexmark クラウドサービスポータルにログインし、[アカウント管理]をクリックします。organization_id が URL に表示されます。

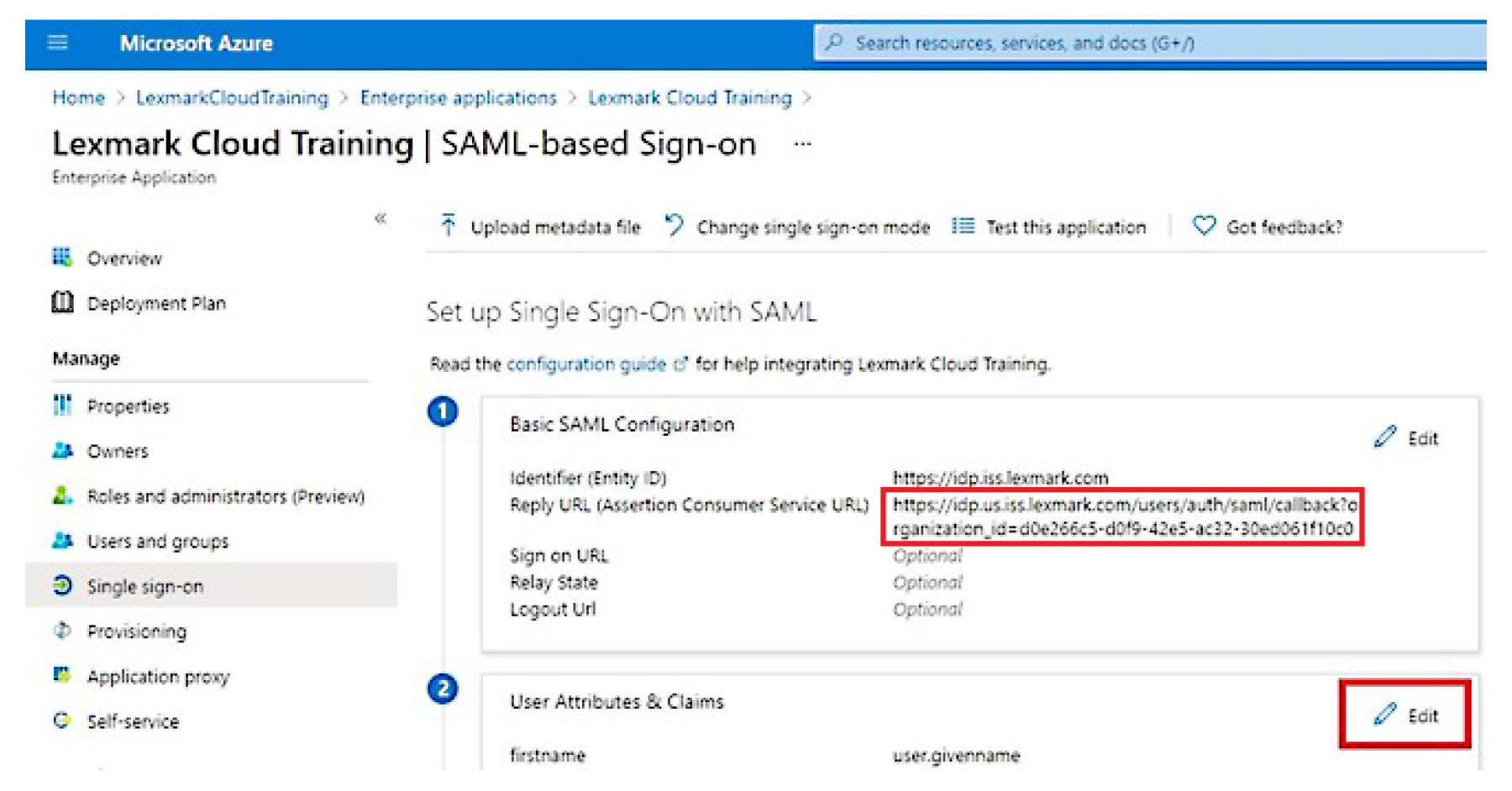

[ユーザー属性とクレーム]セクションで、[編集]をクリックします。

![[ユーザー属性とクレーム]セクションを示すスクリーンショット。](../resource/user-attributes-claims.jpg)

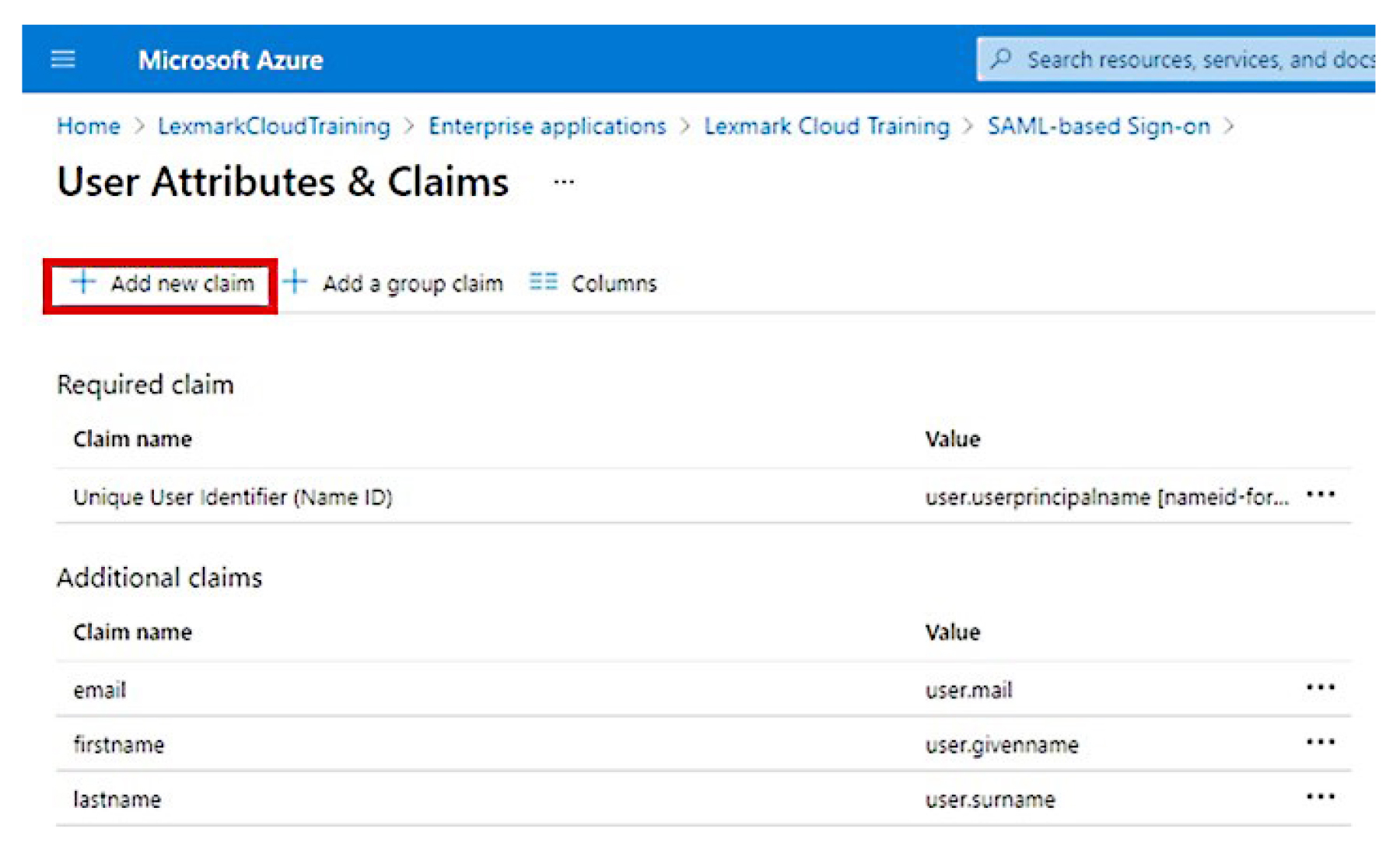

[新規クレームを追加]をクリックし、各クレームの名前とソースを入力します。

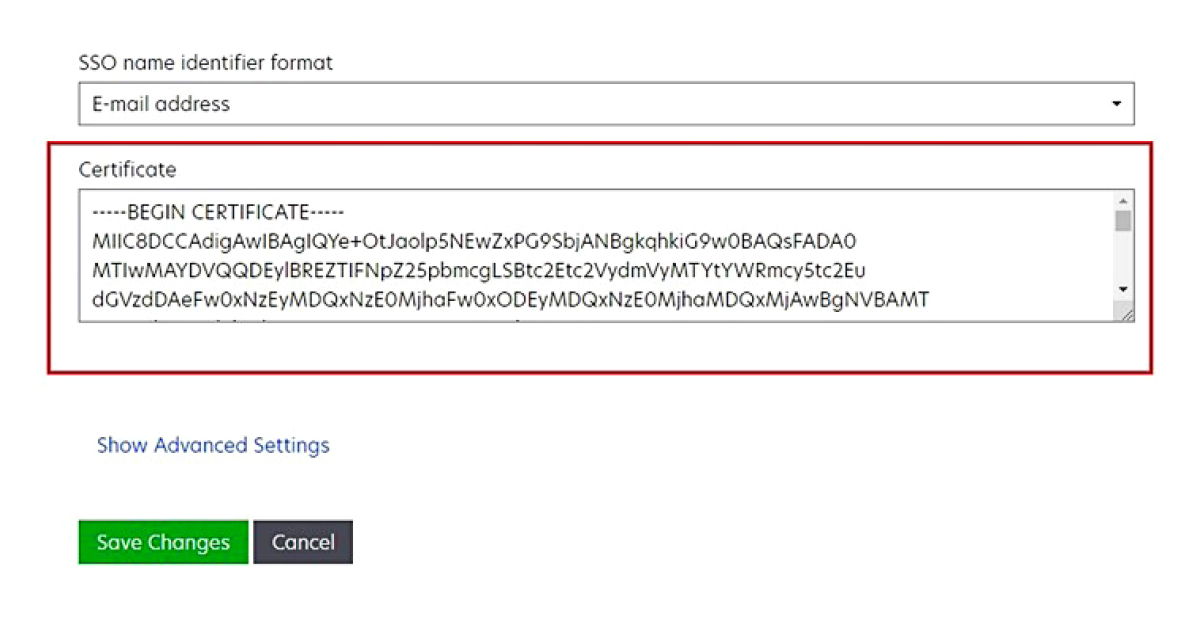

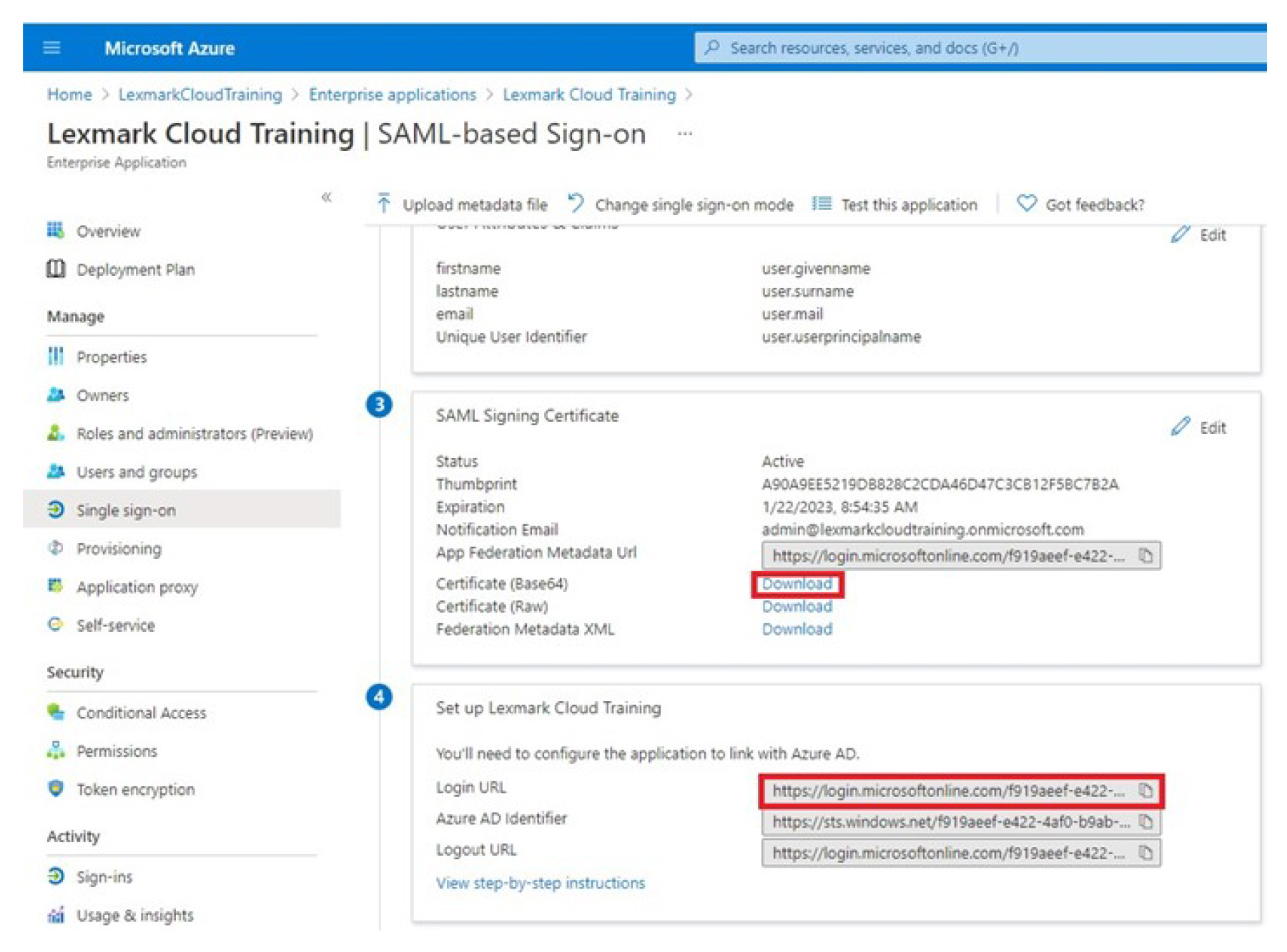

[SAML 署名証明書]セクションで、次の手順を実行します。

Base64 証明書をダウンロードします。

ログインおよびログアウト URL をコピーします。

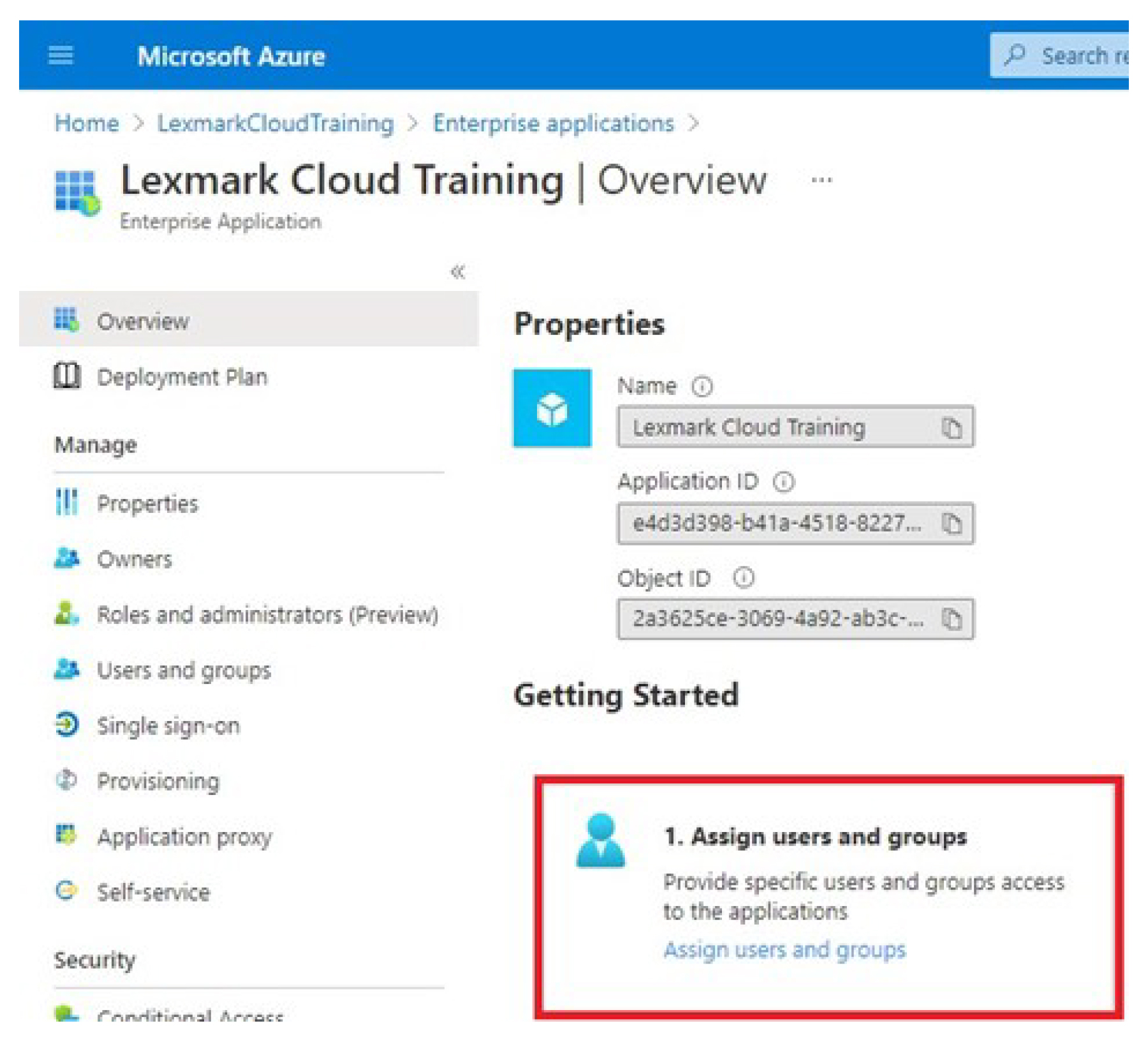

Azure の構成設定に応じて、作成したエンタープライズアプリケーションにユーザーを割り当てます。

設定を保存します。