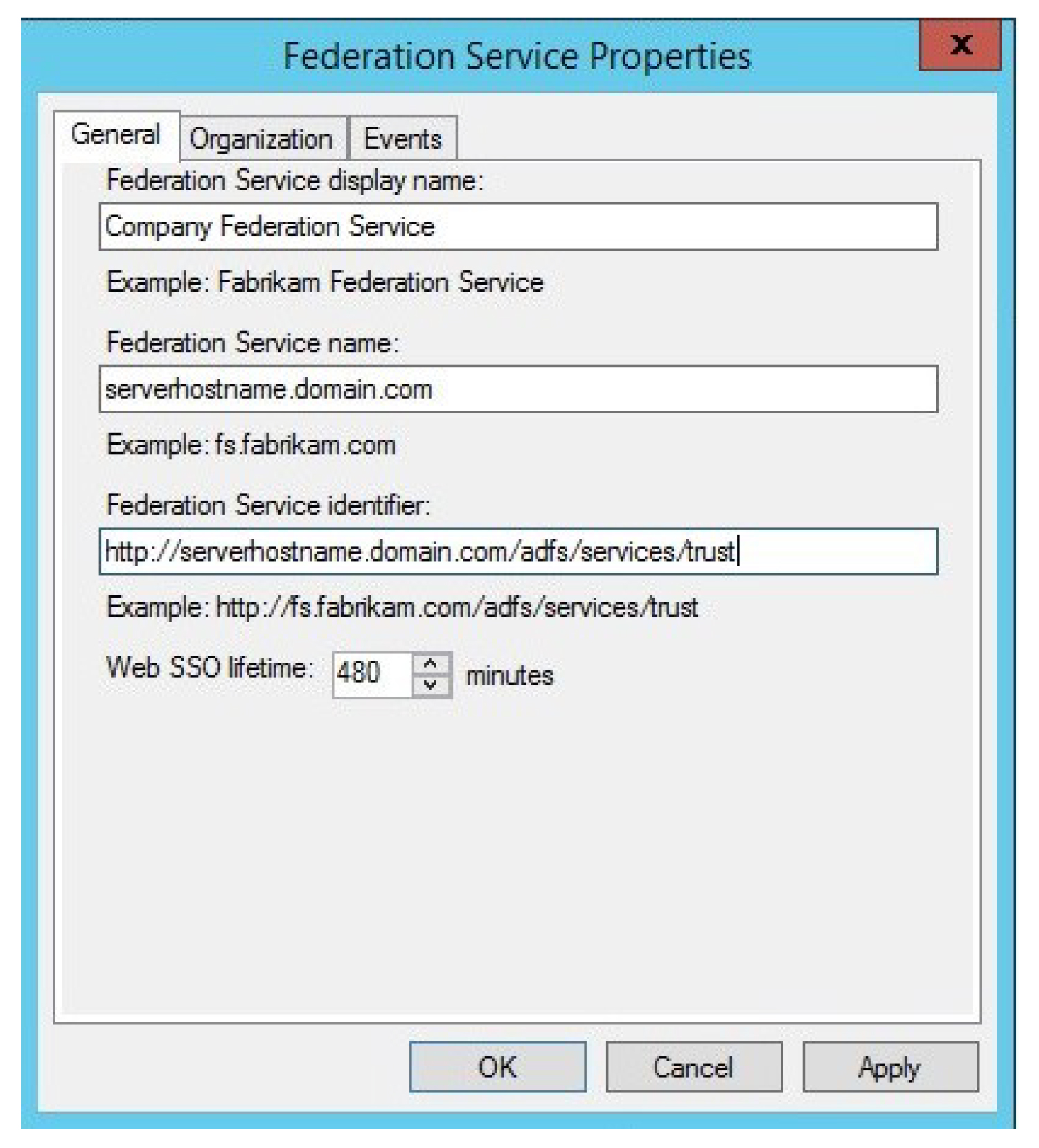

AD FS 서버에서 도구 > AD FS 관리를 클릭합니다.

트러스트 관계 폴더를 확장한 다음 신뢰 당사자 트러스트 폴더를 클릭합니다.

작업 패널에서 신뢰 당사자 트러스트 추가를 클릭합니다.

클레임 인식 > 시작 > 수동으로 신뢰 당사자 관련 데이터 입력 > 다음을 클릭합니다.

표시 이름을 입력한 후 다음을 클릭합니다.

인증서 구성 창에서 다음을 클릭합니다.

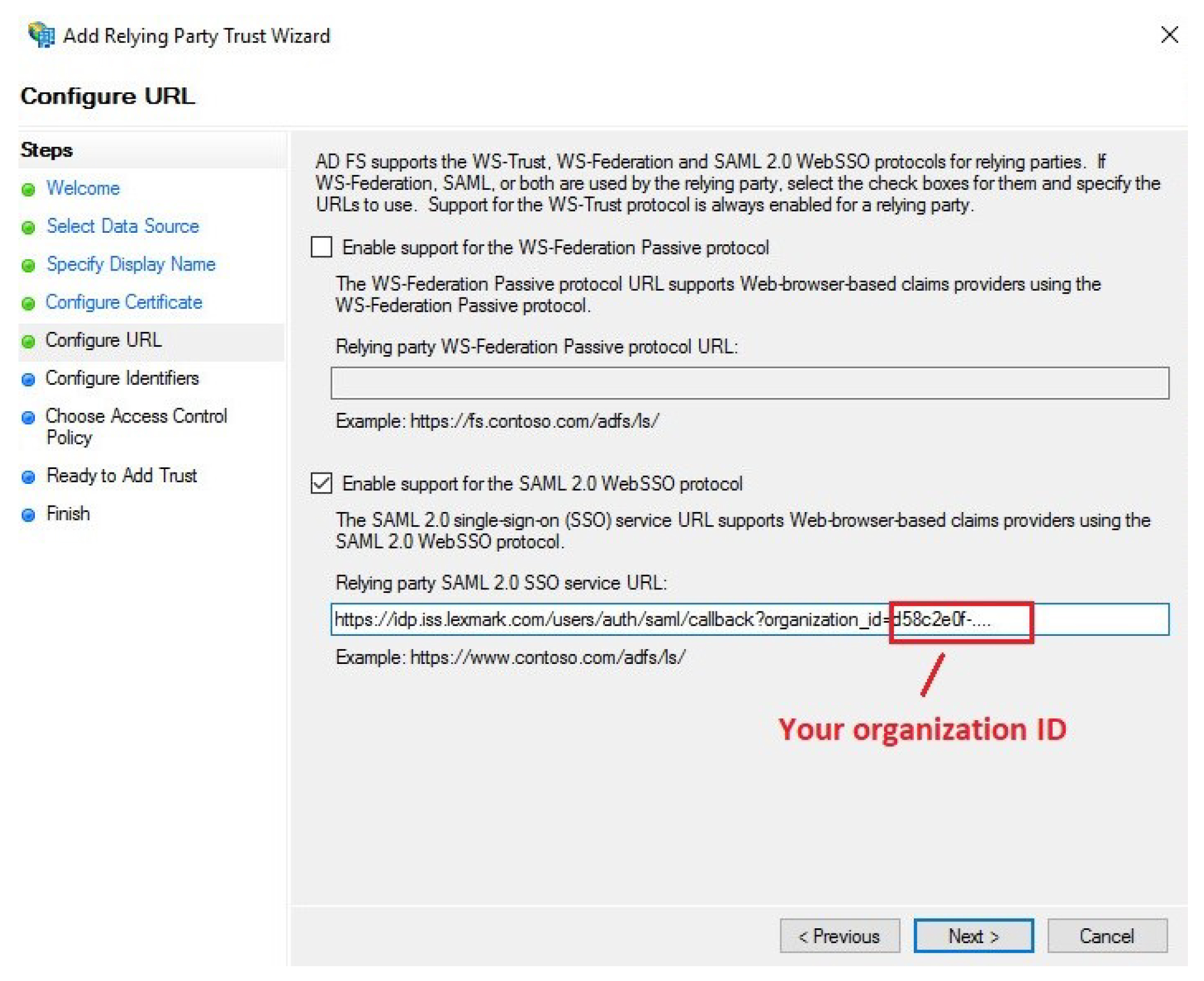

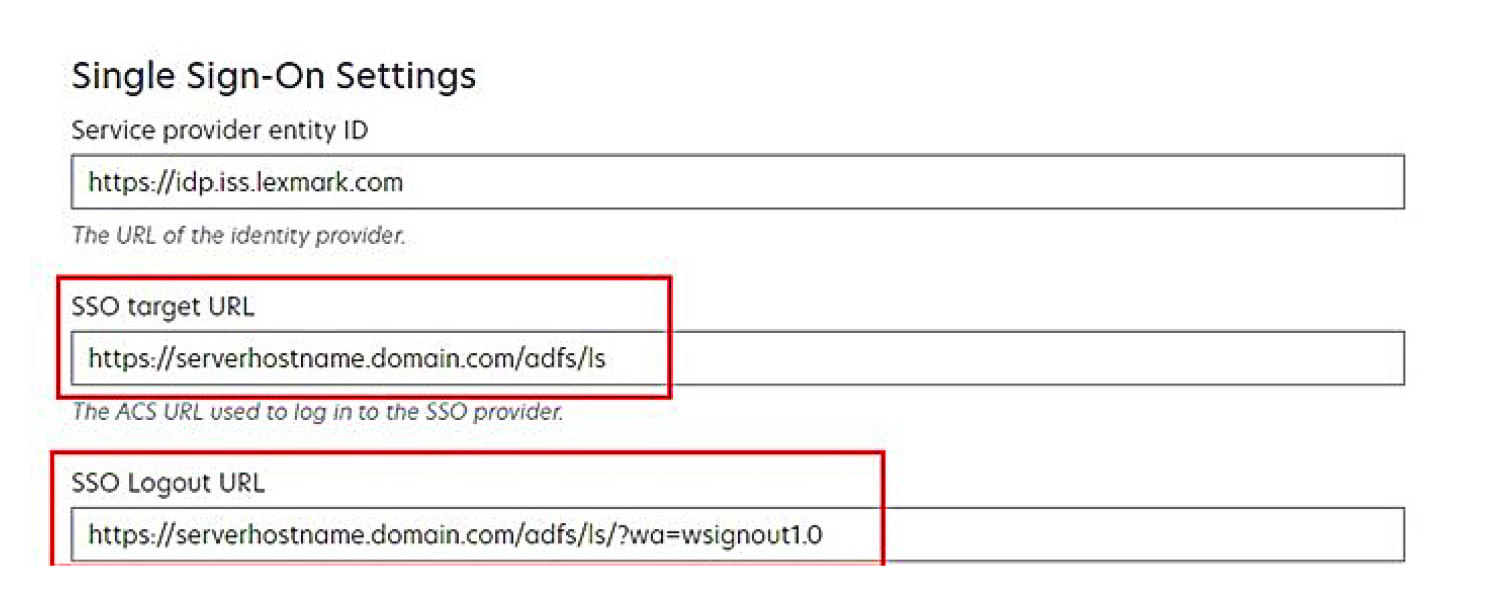

SAML 2.0 WebSSO 프로토콜 지원 사용을 선택하고, 신뢰 당사자 SAML 2.0 서비스 URL을 입력한 후 다음을 클릭합니다.

참고: 리소스 공급자로부터 조직 ID를 얻습니다.

위치에 따라 신뢰 당사자 서비스 URL의 예는 다음과 같습니다.

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

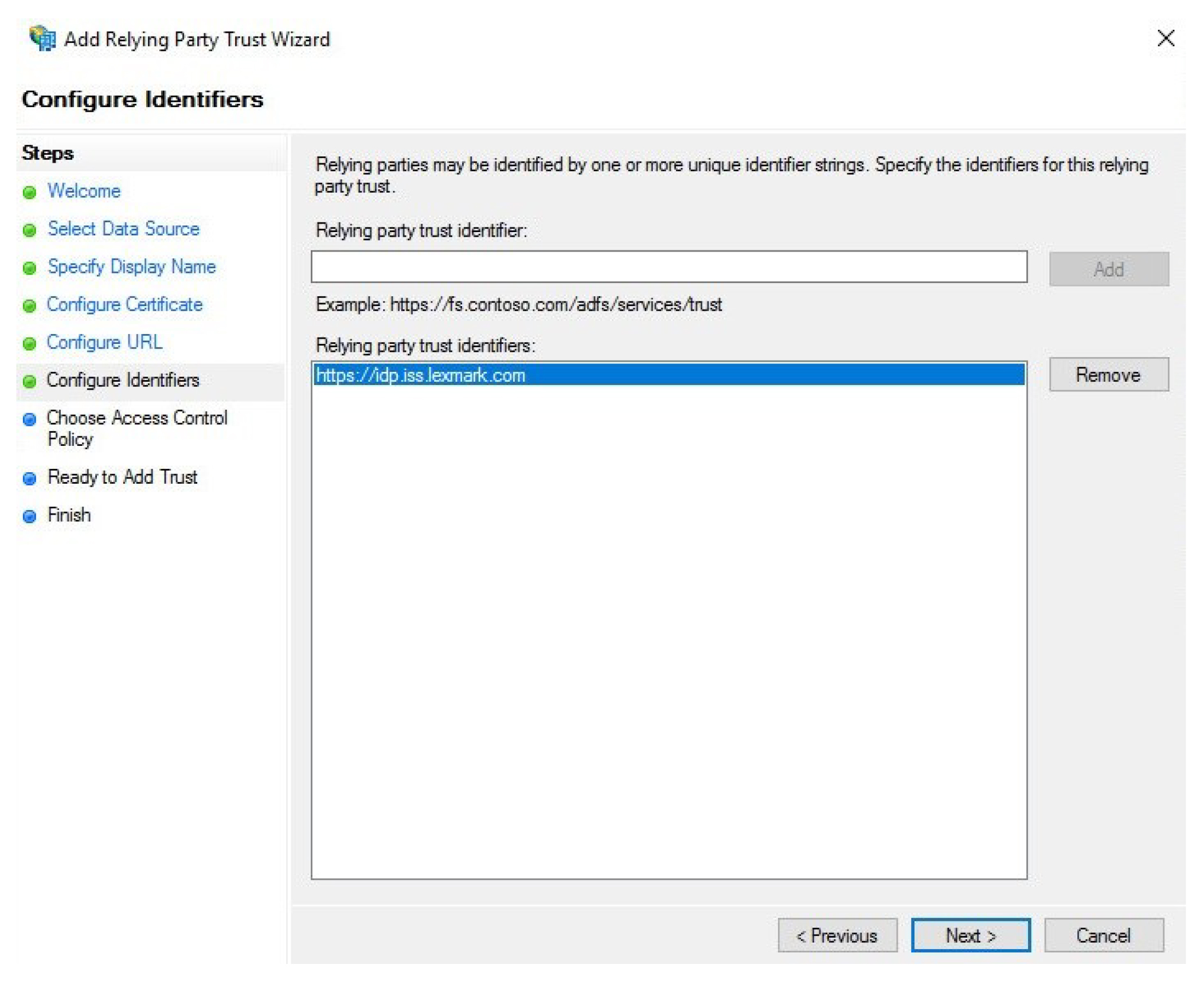

신뢰 당사자 트러스트 식별자를 입력한 후 추가 > 다음을 클릭합니다.

참고: 리소스 공급자로부터 신뢰 당사자 트러스트 식별자를 얻습니다.

위치에 따라 신뢰 당사자 트러스트 식별자의 예는 다음과 같습니다.

액세스 제어 정책 선택 창에서 모든 사용자 허용 또는 조직의 특정 액세스 제어 정책을 선택한 후 다음을 클릭합니다.

신뢰 당사자 트러스트 설정을 검토한 후 다음을 클릭합니다.

이 응용 프로그램에 대한 클레임 발급 정책 구성의 선택을 취소하고 닫기를 클릭합니다.

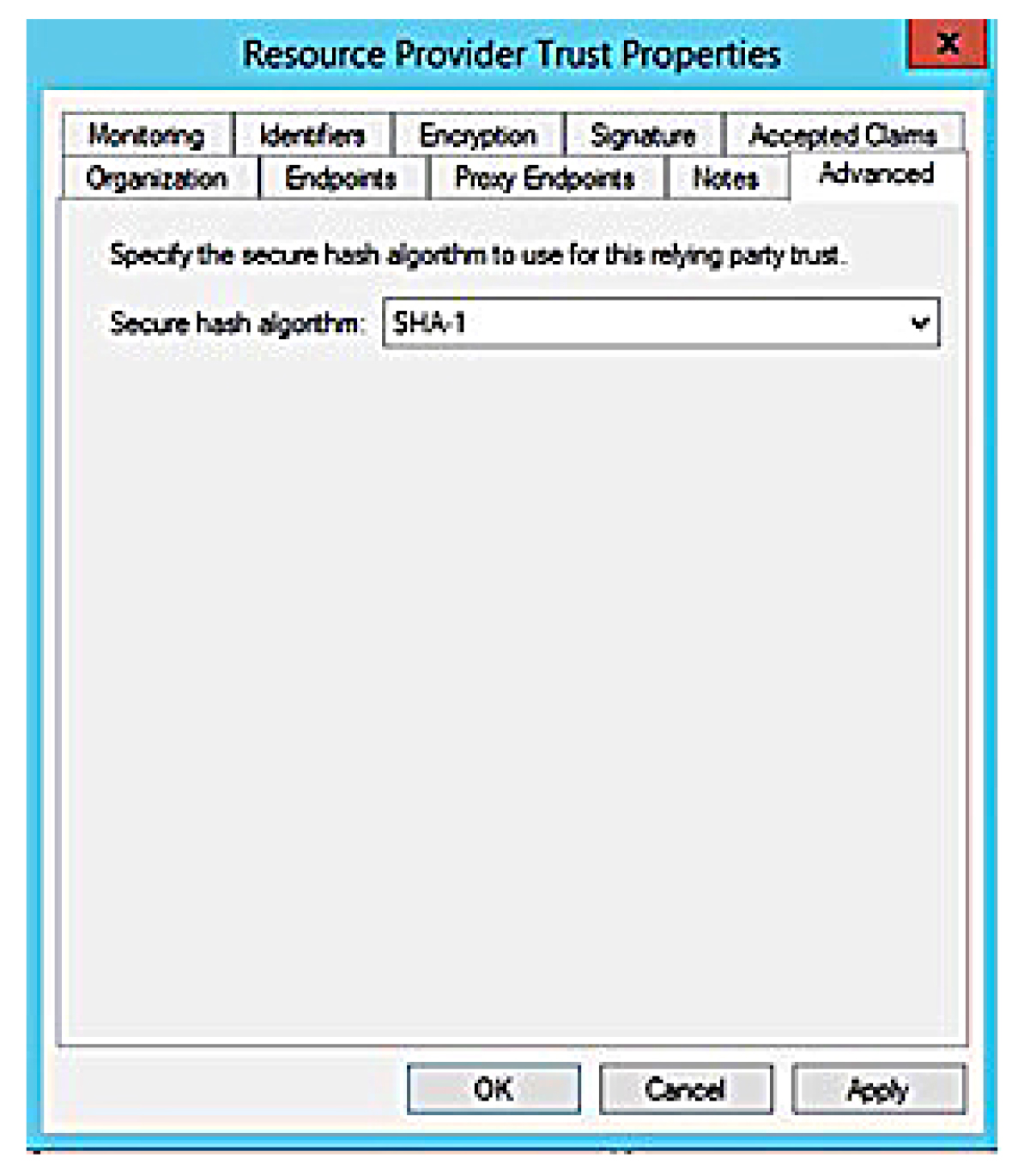

AD FS 관리 콘솔에서 신뢰 당사자 트러스트 폴더를 클릭하고 생성된 신뢰 당사자 트러스트를 마우스 오른쪽 버튼으로 클릭한 다음 속성을 클릭합니다.

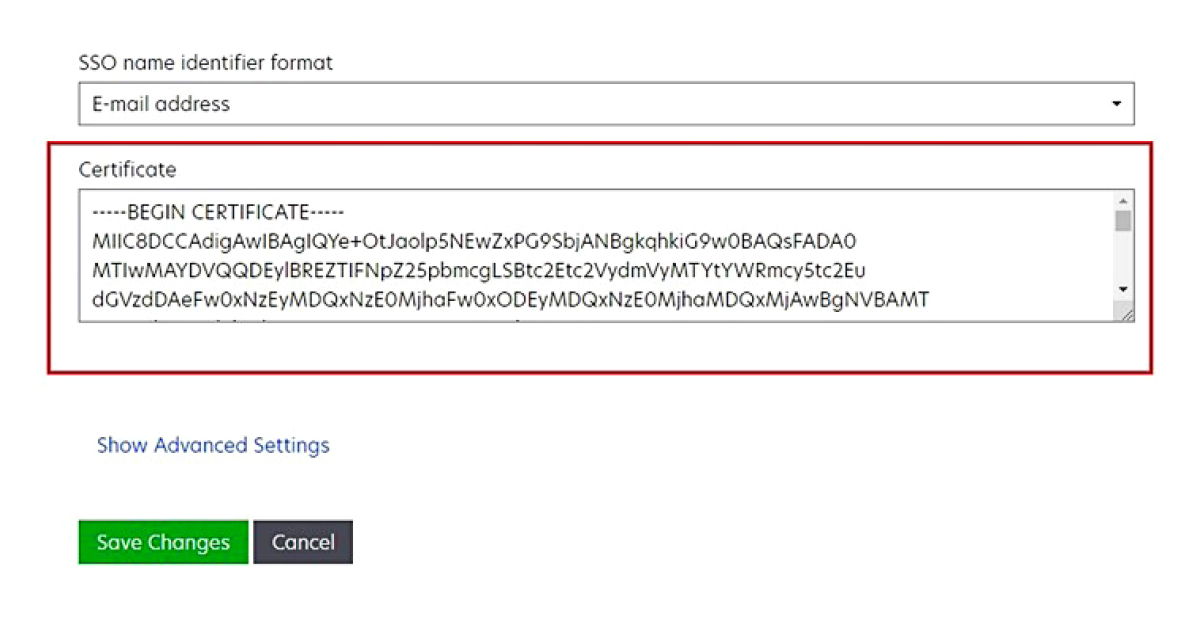

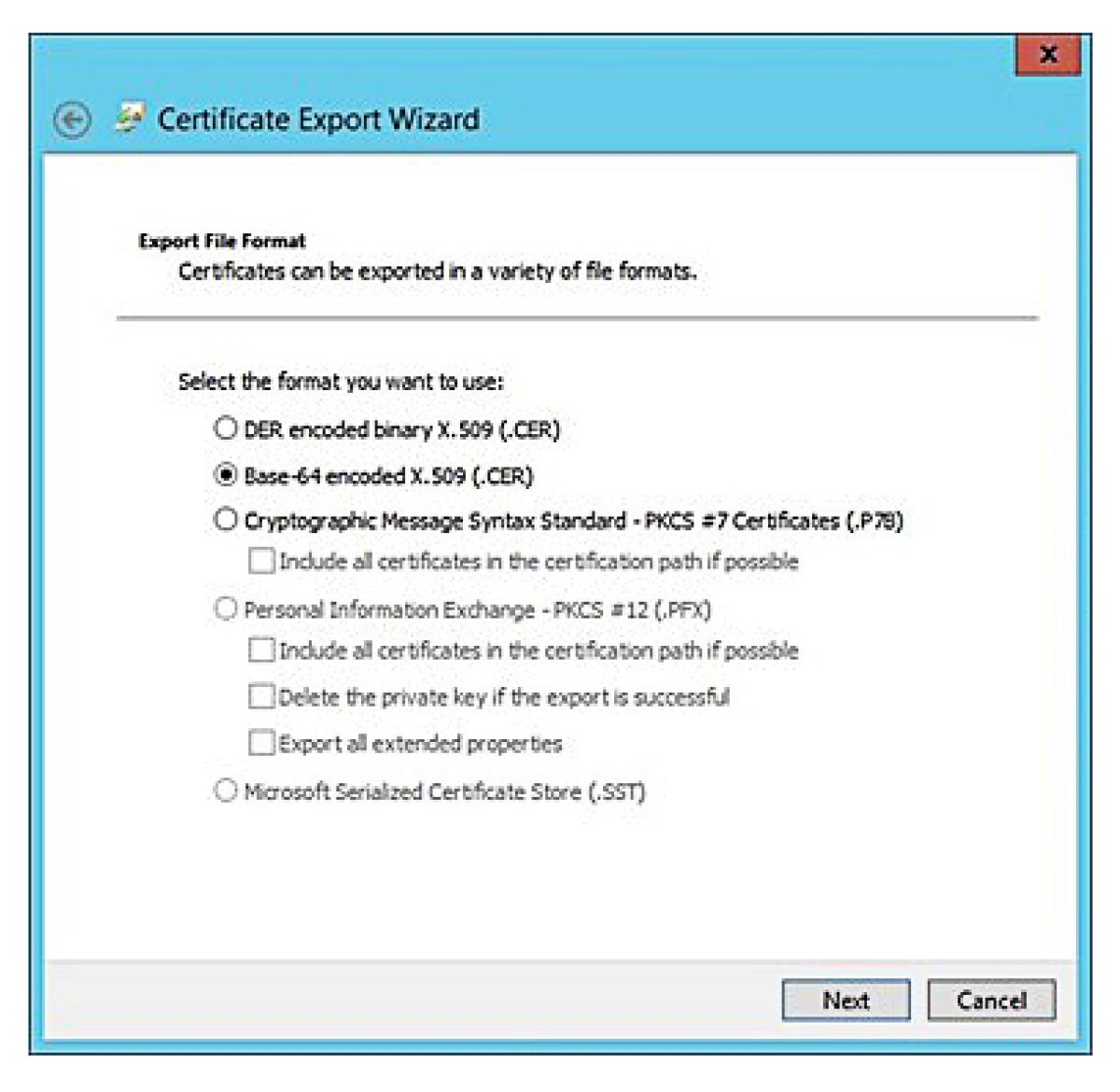

고급 탭을 클릭한 다음 SHA-1을 보안 해시 알고리즘으로 선택합니다.

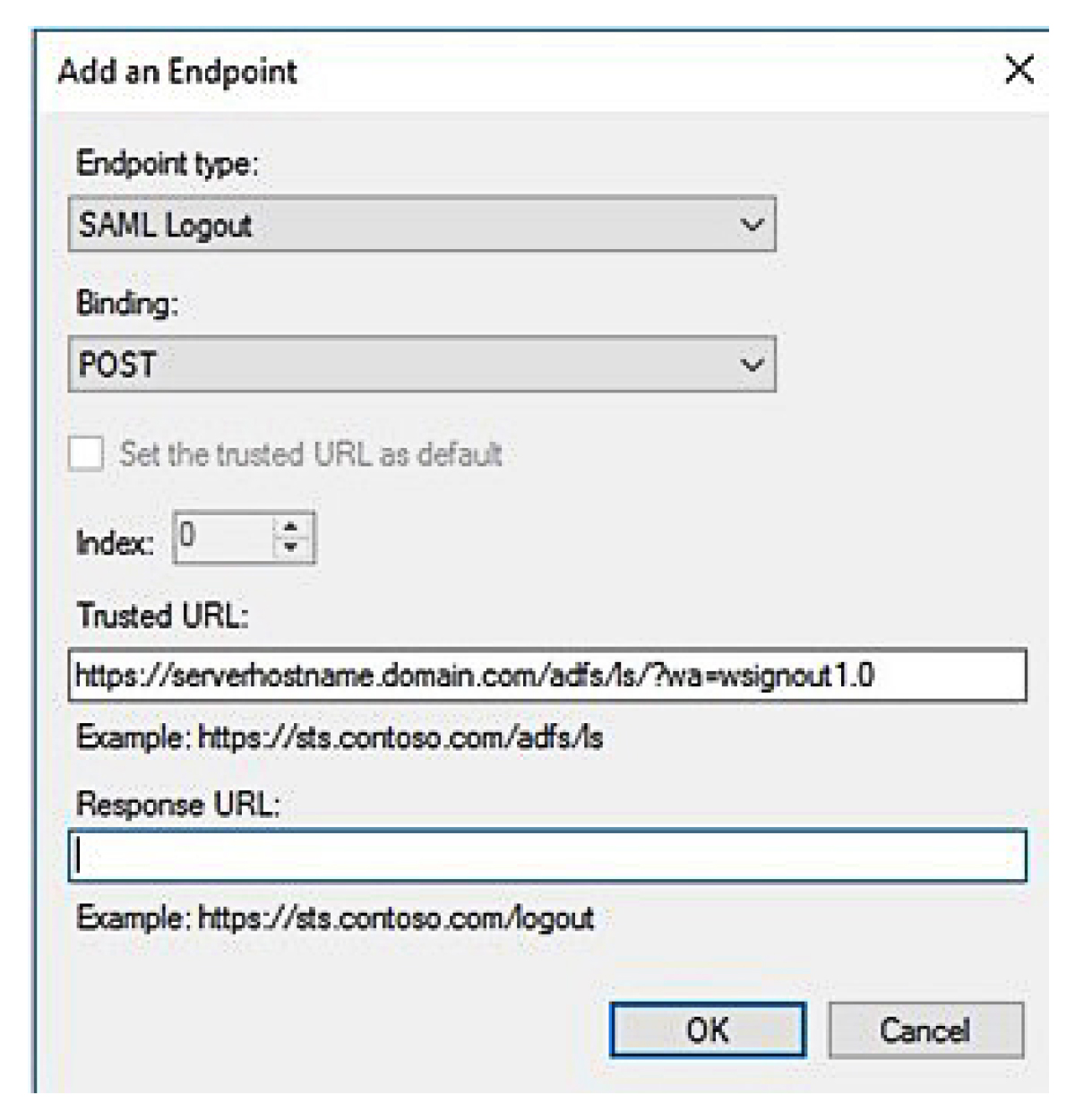

엔드포인트 탭을 클릭한 다음 SAML 추가를 보안 해시 알고리즘으로 선택합니다.

SAML 로그아웃을 엔드포인트 유형으로 선택한 다음 트러스트된 URL 필드에 트러스트된 AD FS 서버의 로그아웃 URL을 입력합니다. 예를 들어 https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

확인 > 적용 > 확인을 누릅니다.