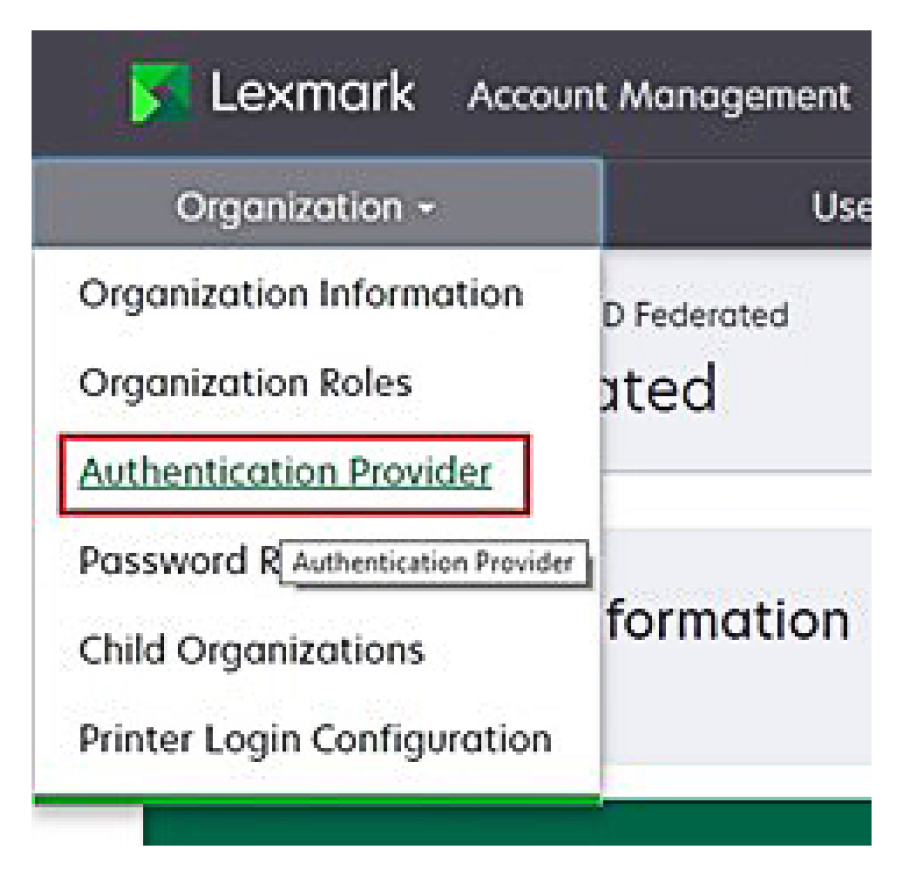

Azure Active Directory 구성

아래 이미지는 실제와 다를 수 있습니다.

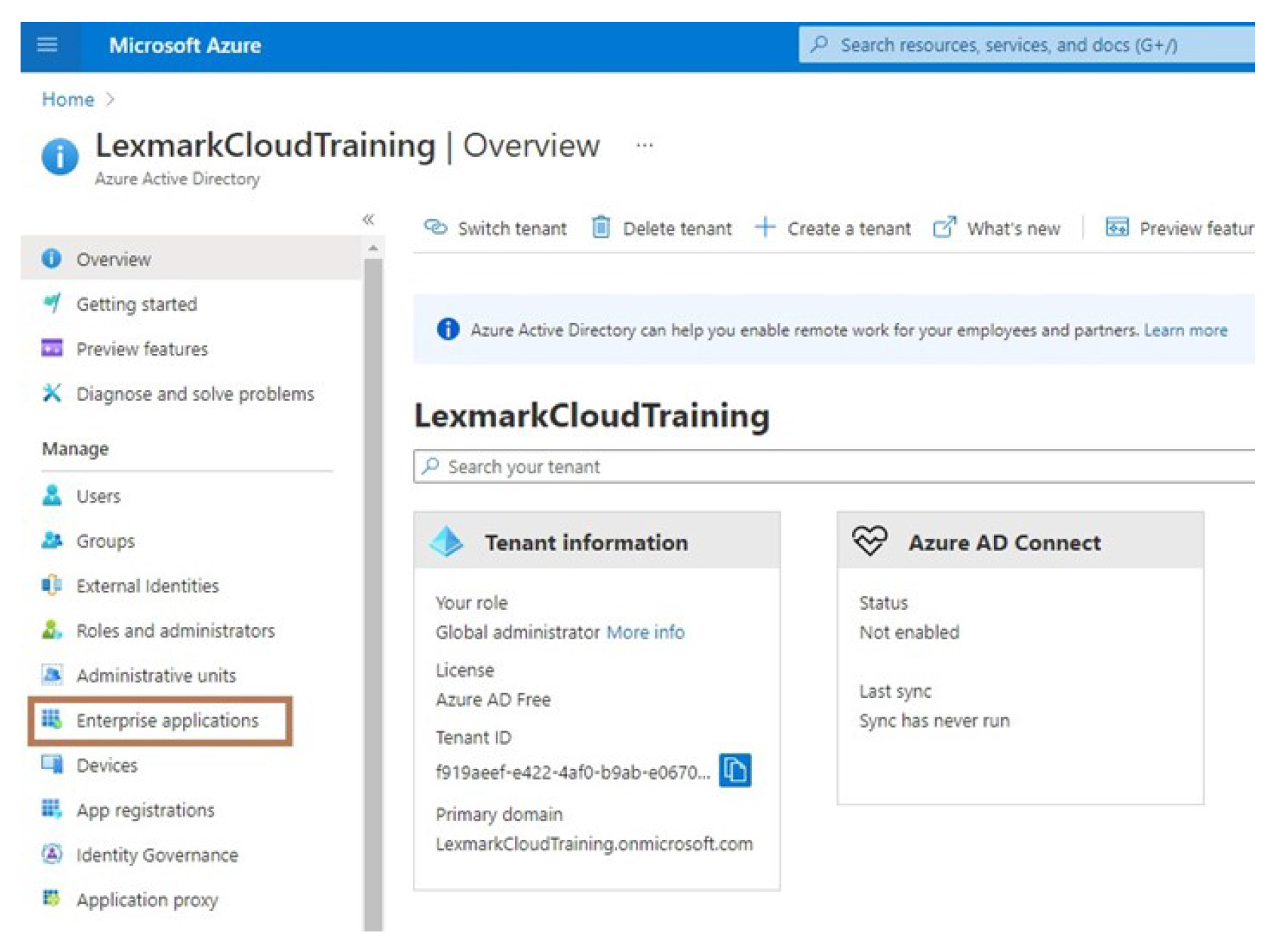

Azure 포털에서 Azure Active Directory로 이동합니다.

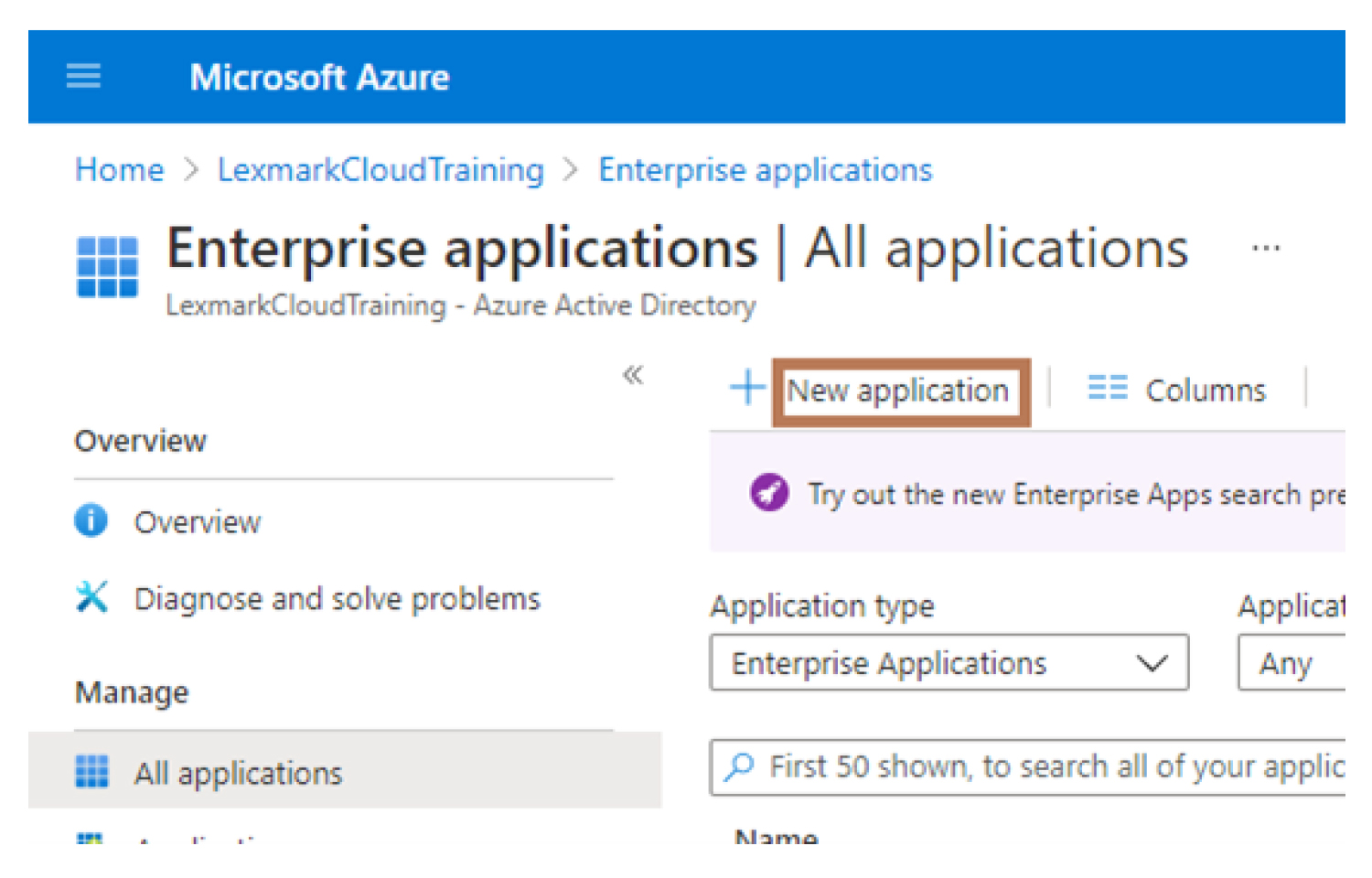

엔터프라이즈 응용 프로그램 > 새 응용 프로그램을 클릭합니다.

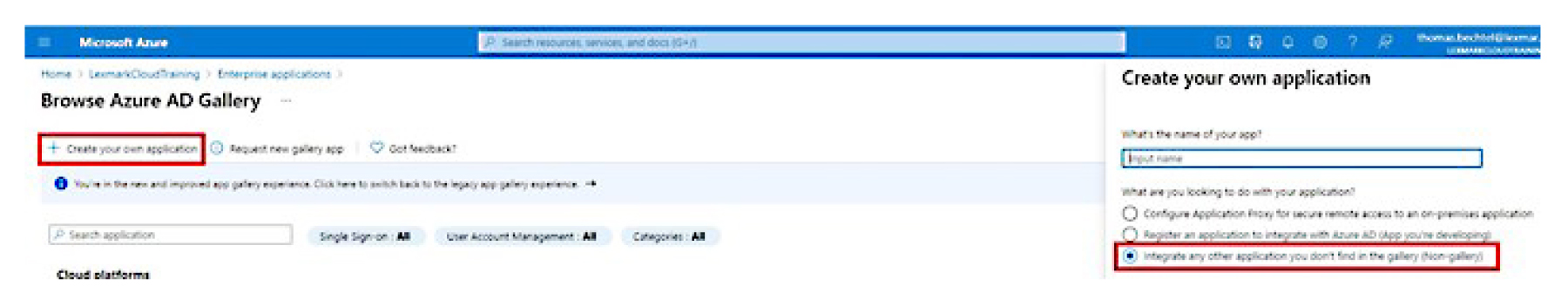

자체 응용 프로그램 만들기 를 클릭하고 > 갤러리에 없는 다른 응용 프로그램을 통합(비갤러리)합니다.

응용 프로그램 이름을 입력합니다.

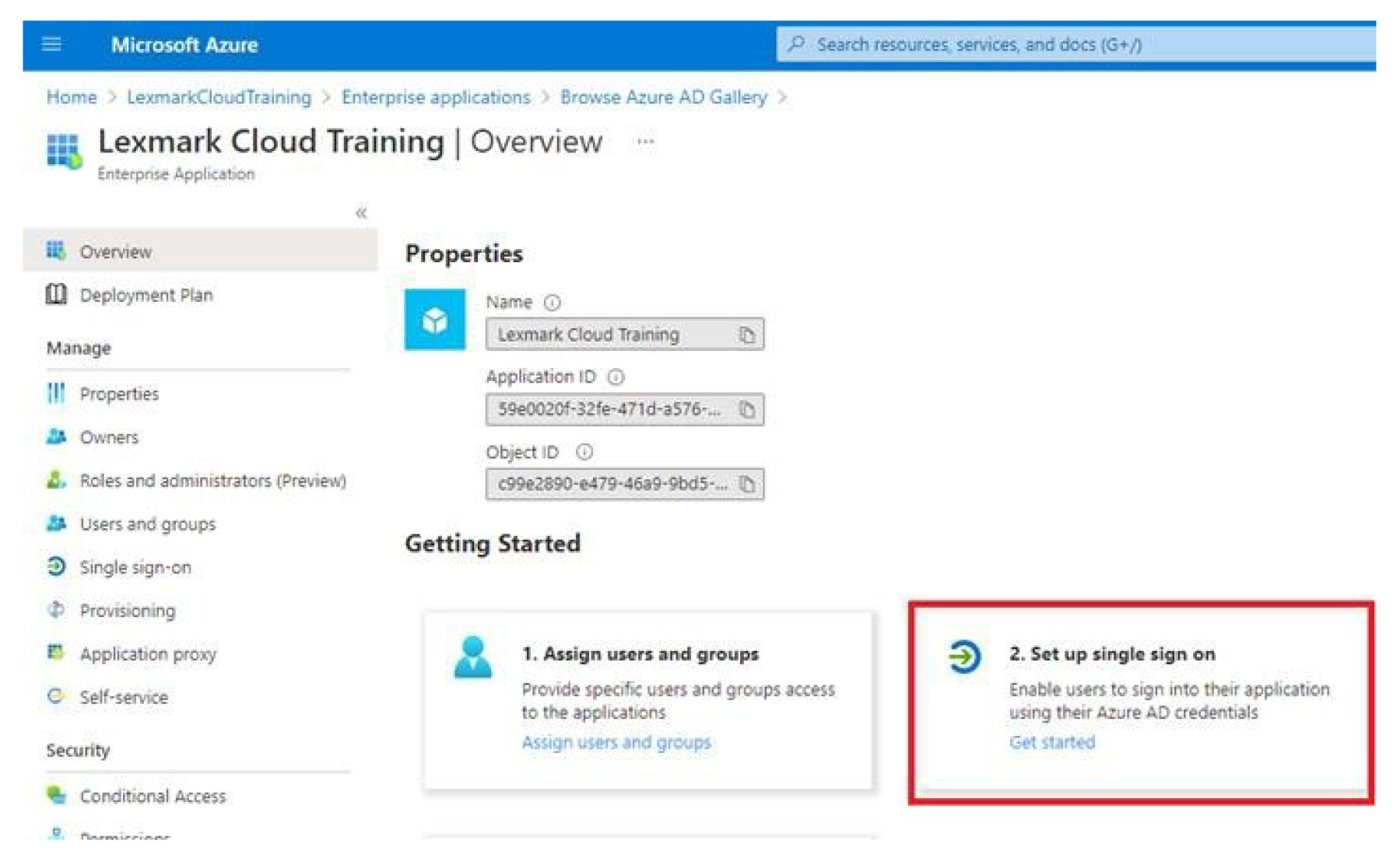

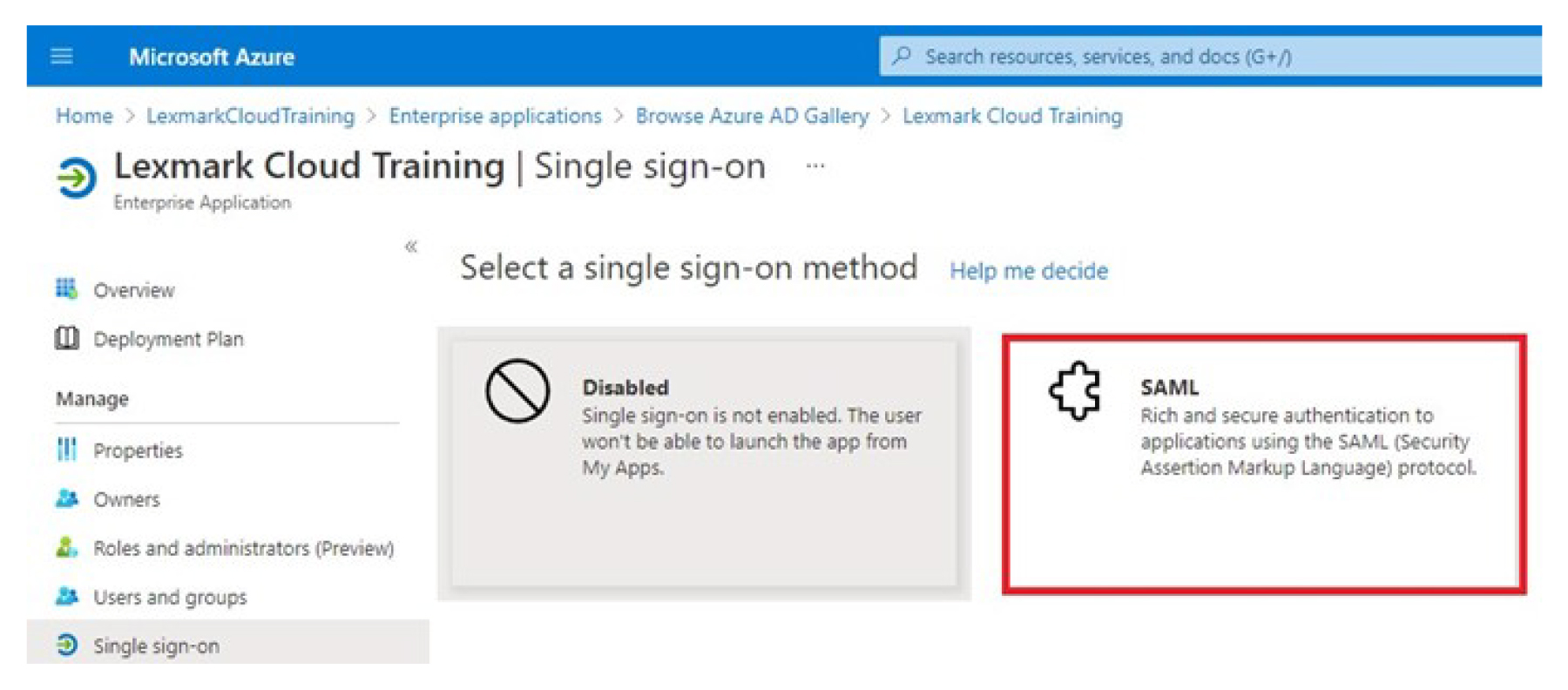

엔터프라이즈 응용 프로그램 개요 스크린에서 Single Sign-On 설정을 클릭한 다음 SAML을 선택합니다.

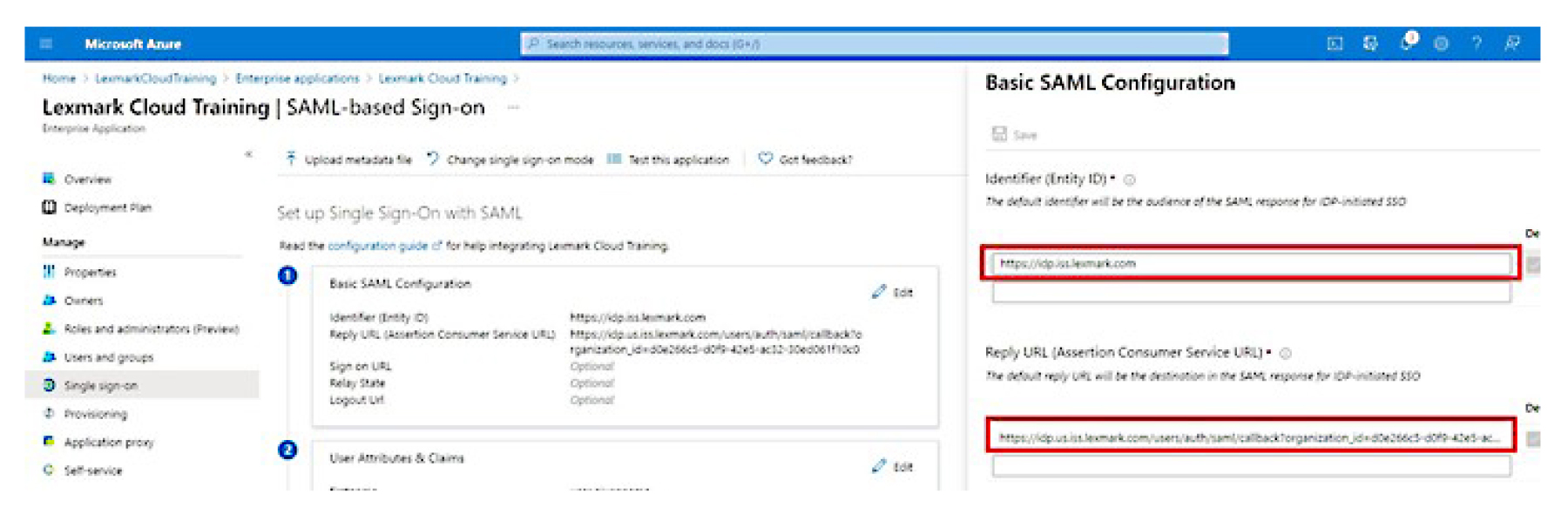

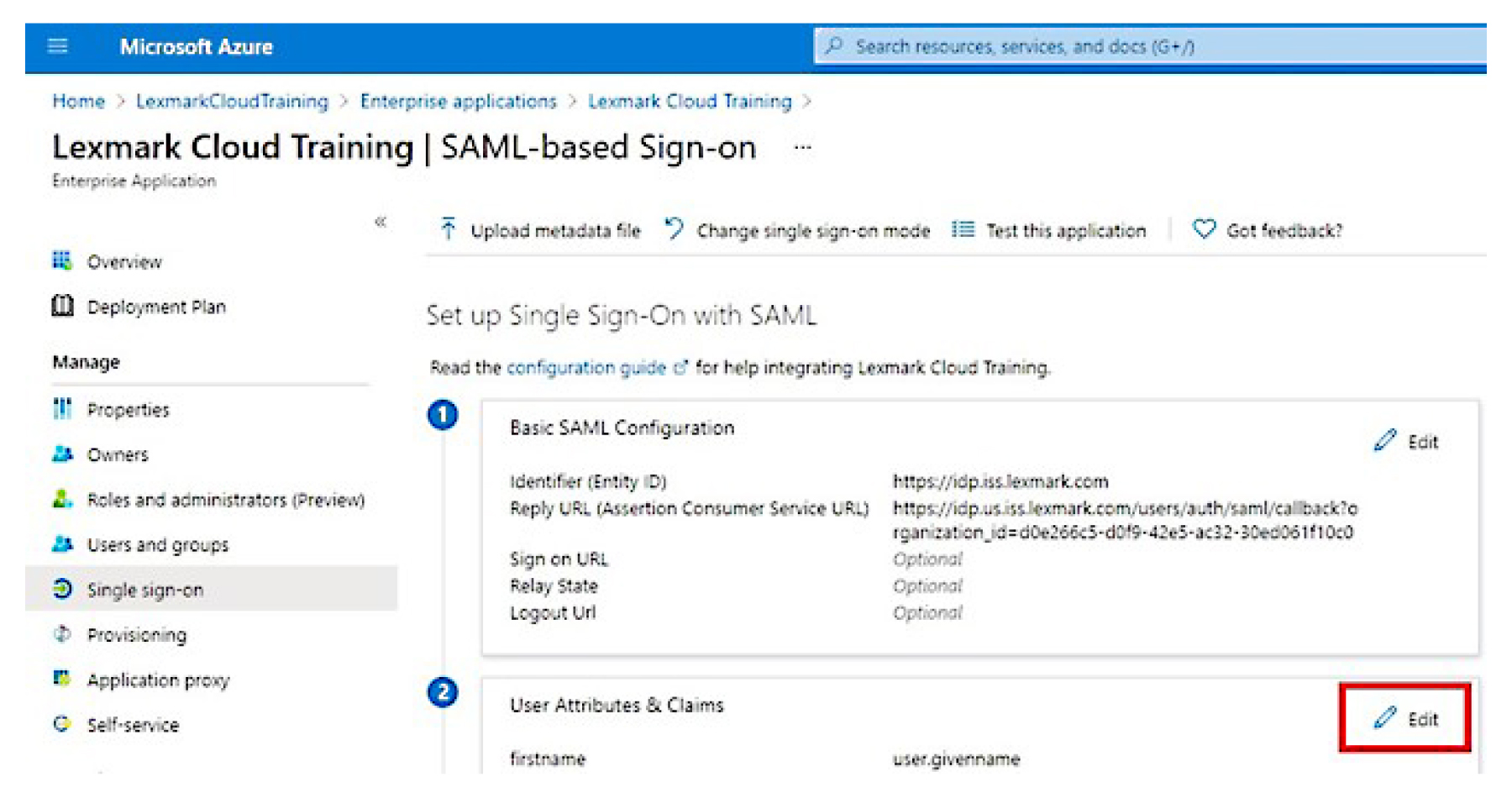

기본 SAML 구성 섹션에서 다음 설정을 구성합니다.

참고: 서비스 공급자로부터 설정을 가져옵니다.

참고: 서비스 공급자로부터 설정을 가져옵니다.식별자(개체 ID)

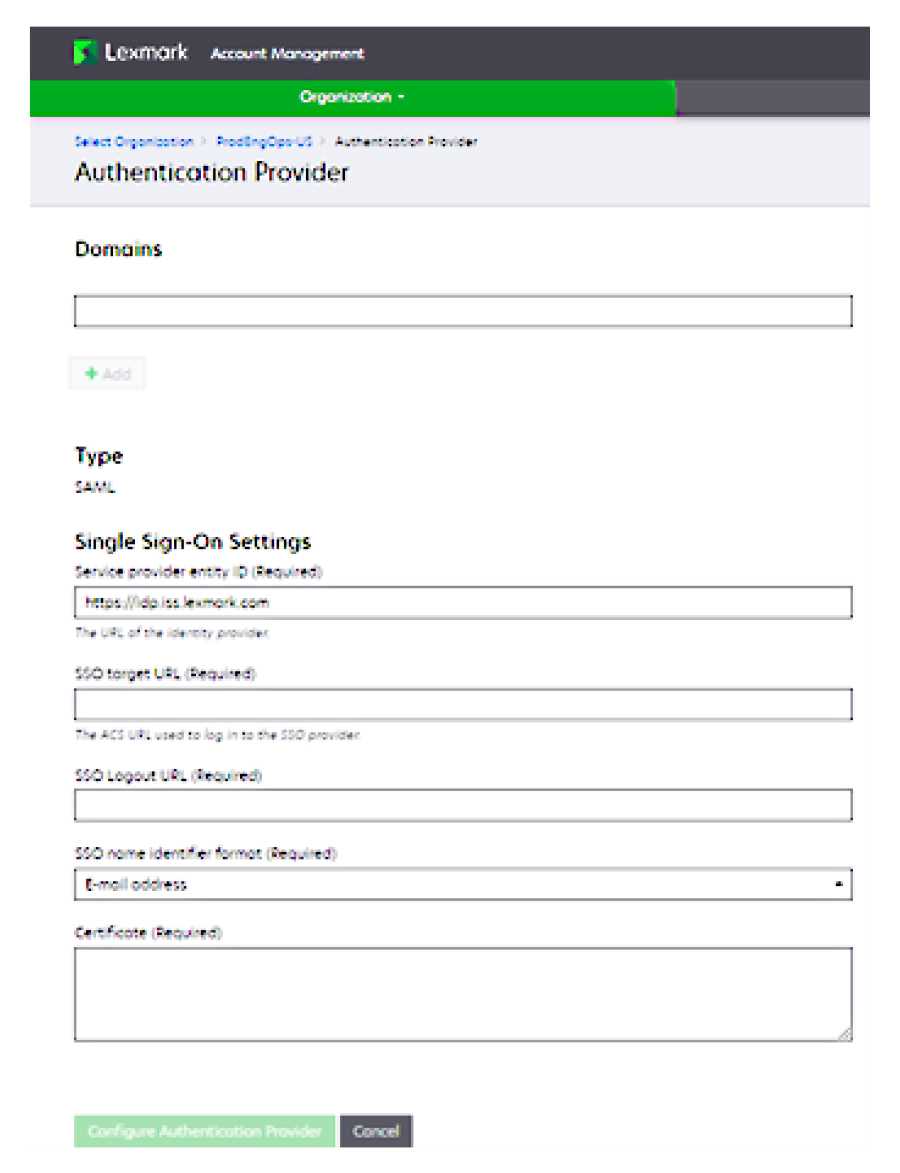

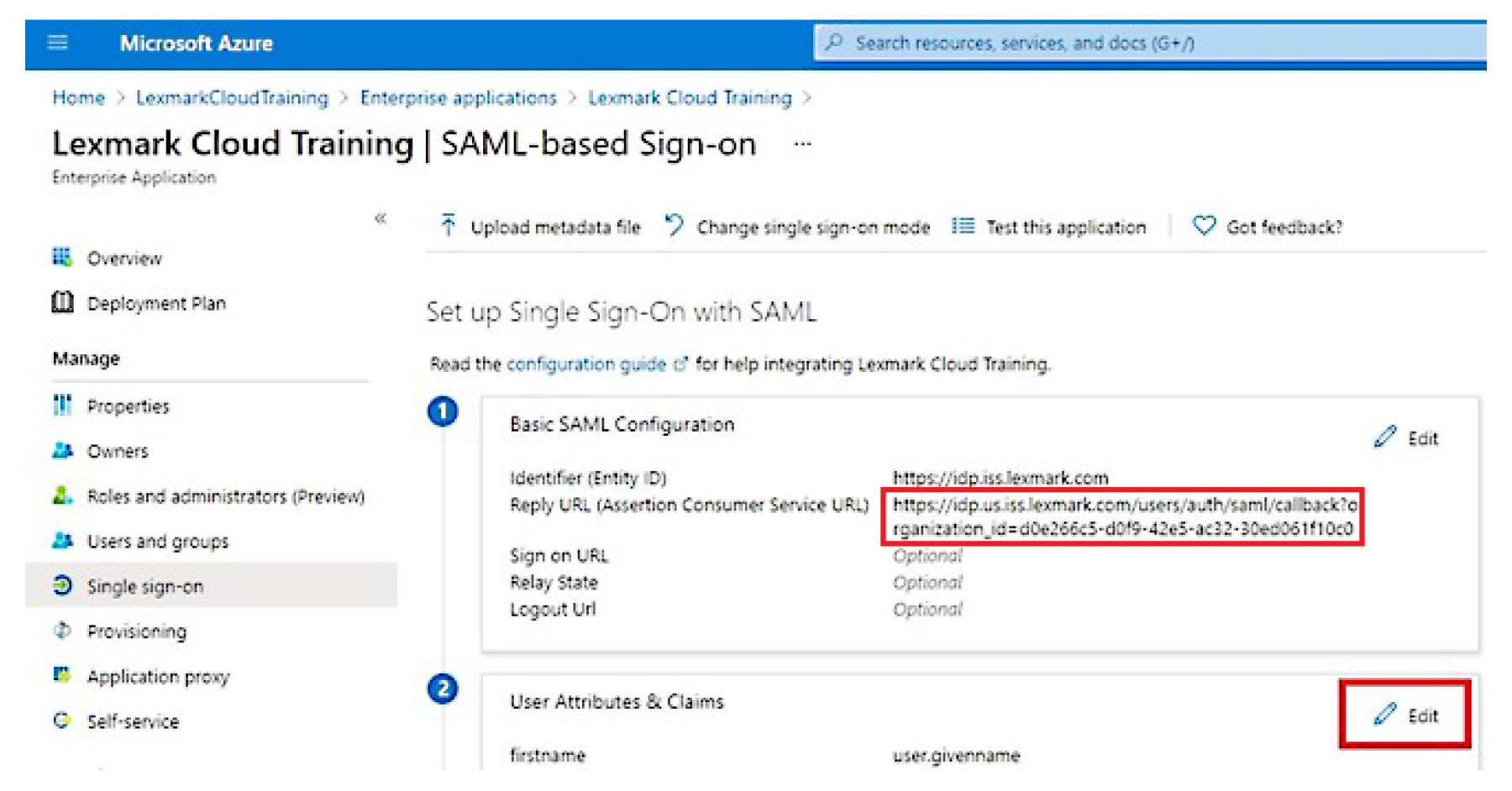

참고: 기본 Lexmark Cloud 서비스 개체 ID는 https://idp.iss.lexmark.com입니다. Azure의 개체 ID가 Lexmark Cloud 서비스 포털의 개체 ID와 일치하는지 확인합니다.회신 URL(어설션 소비자 서비스 URL)

위치에 따라 전체 회신 URL의 예는 다음과 같습니다.

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

참고: organization_id 매개 변수의 값을 확인하려면 Lexmark Cloud 서비스 포털에 로그인한 다음 계정 관리를 클릭합니다. organization_id가 URL에 나타납니다.

사용자 속성 및 클레임 섹션에서 편집을 클릭합니다.

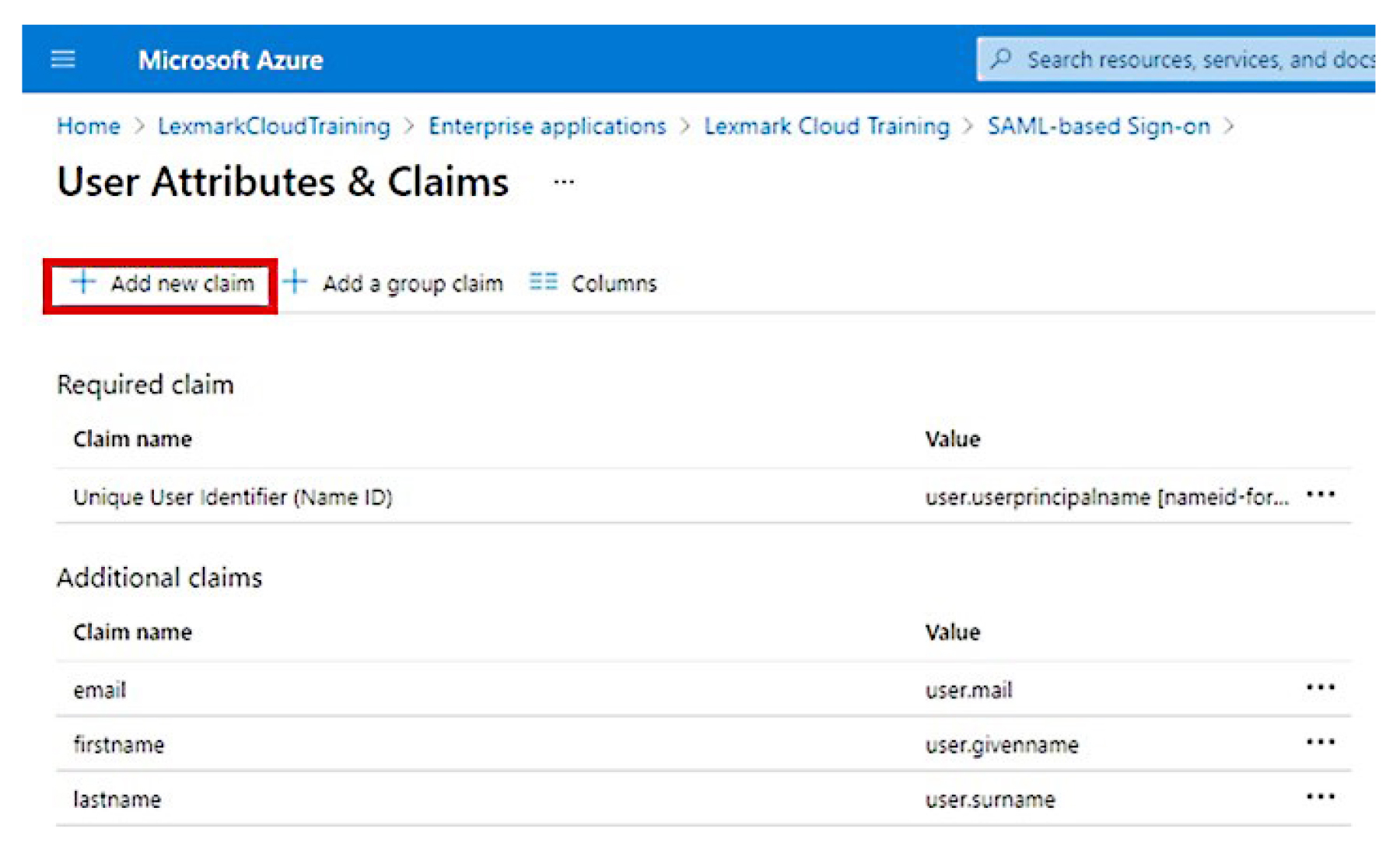

새 클레임 추가를 클릭한 다음 각 클레임의 이름과 소스를 입력합니다.

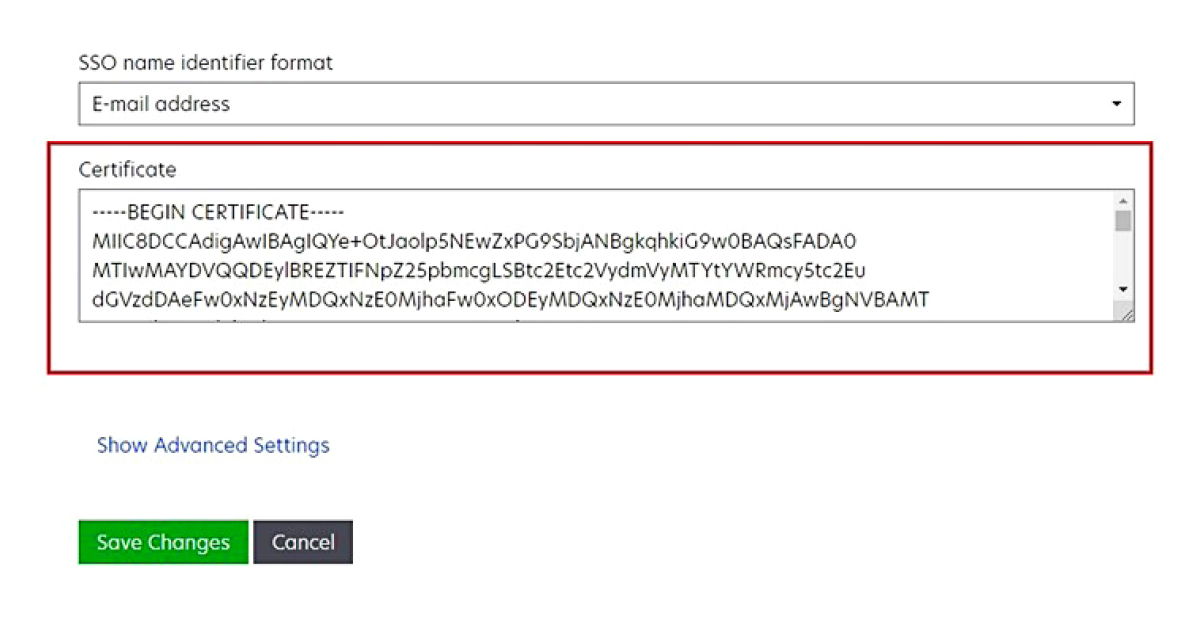

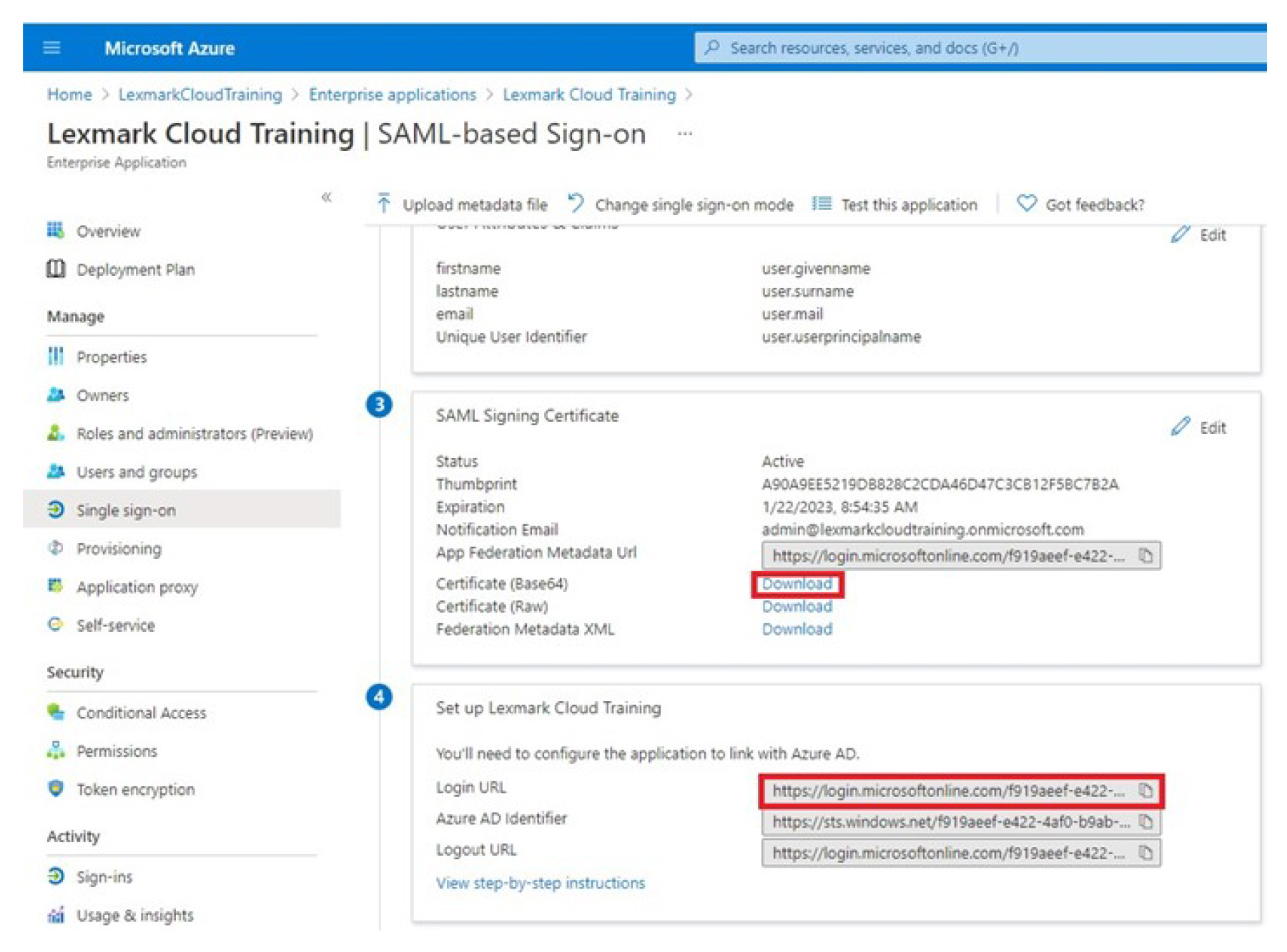

SAML 인증서 서명 섹션에서 다음을 수행합니다.

Base64 인증서를 다운로드합니다.

로그인 URL과 로그아웃 URL을 복사합니다.

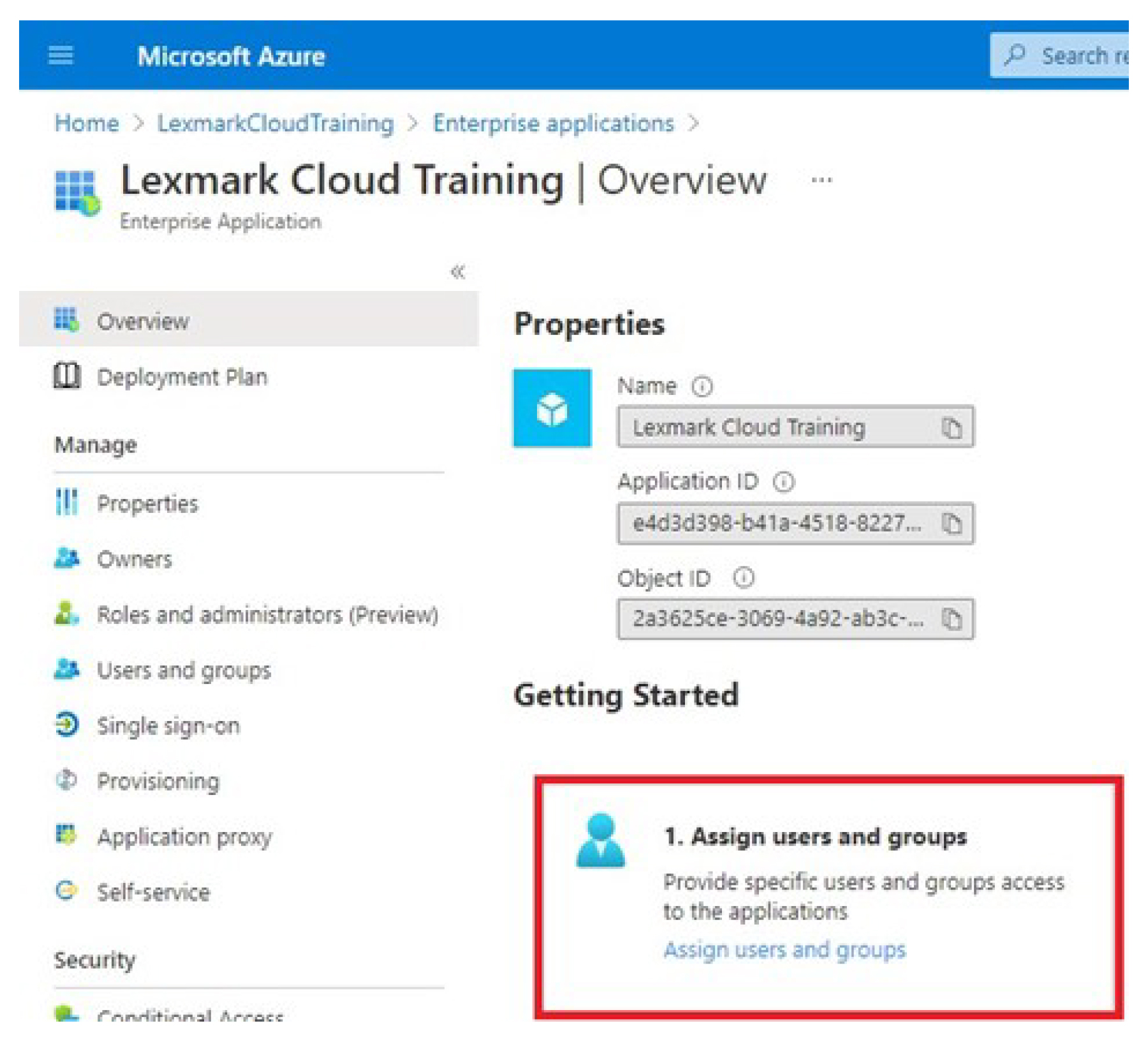

Azure 구성에 따라 생성된 엔터프라이즈 응용 프로그램에 사용자를 할당합니다.

설정을 저장합니다.