Klik op de AD FS-server op Tools > AD FS Management (Hulpmiddelen > AD FS-beheer).

Vouw de map Trust Relationships (Vertrouwensrelaties) uit en klik vervolgens op de map Relying Party Trusts (Vertrouwensrelaties van relying party).

Klik in het deelvenster Actions (Acties) op Add Relying Party Trust (Vertrouwensrelatie van de relying party toevoegen).

Klik op Claims aware > Start > Enter data about the relying party manually > Next (Claim-compatibel > Starten > Gegevens over de relying party handmatig invoeren > Volgende).

Voer een weergavenaam in en klik op Next (Volgende).

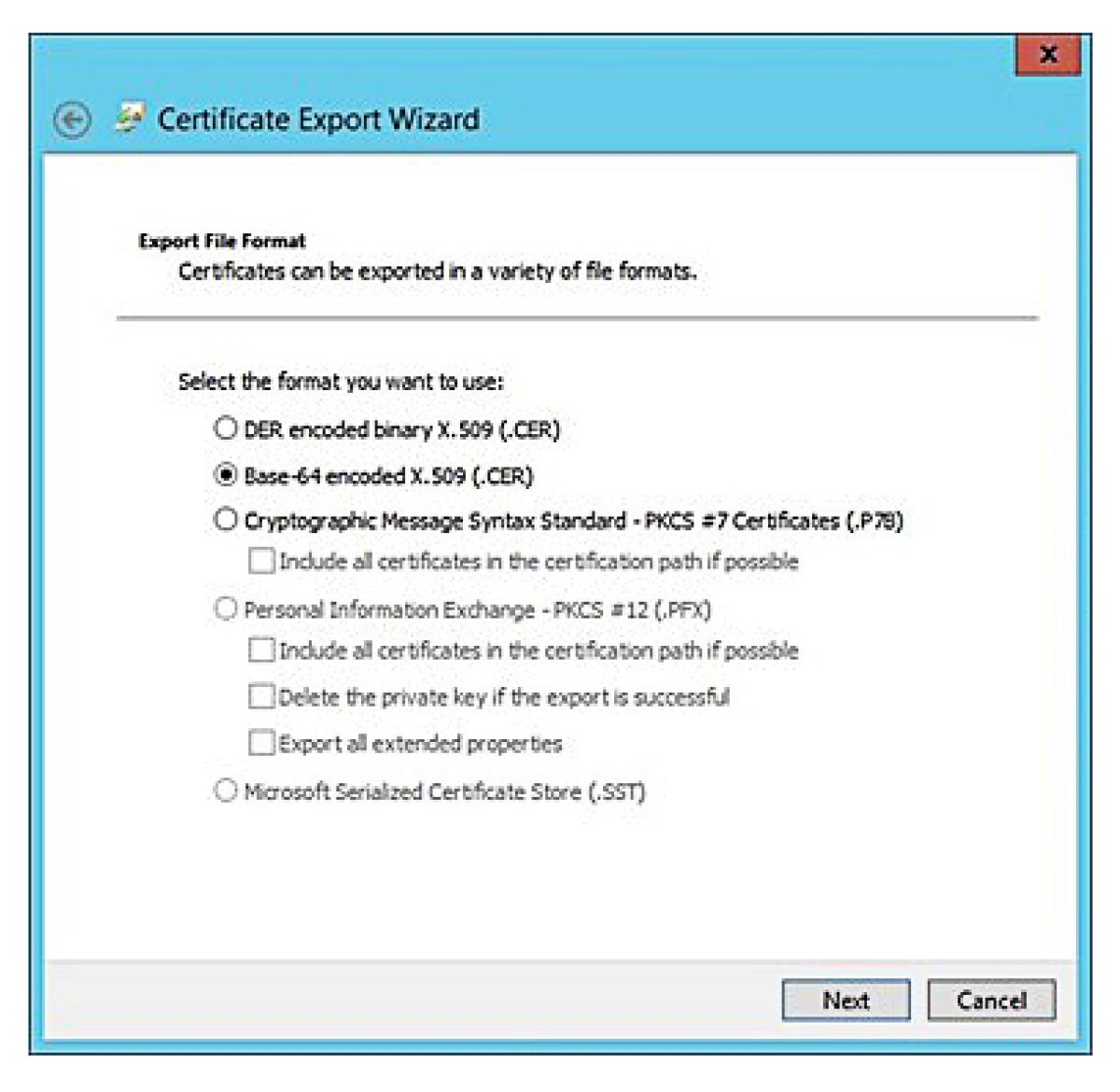

Klik in het venster Configure Certificate (Certificaat configureren) op Next (Volgende).

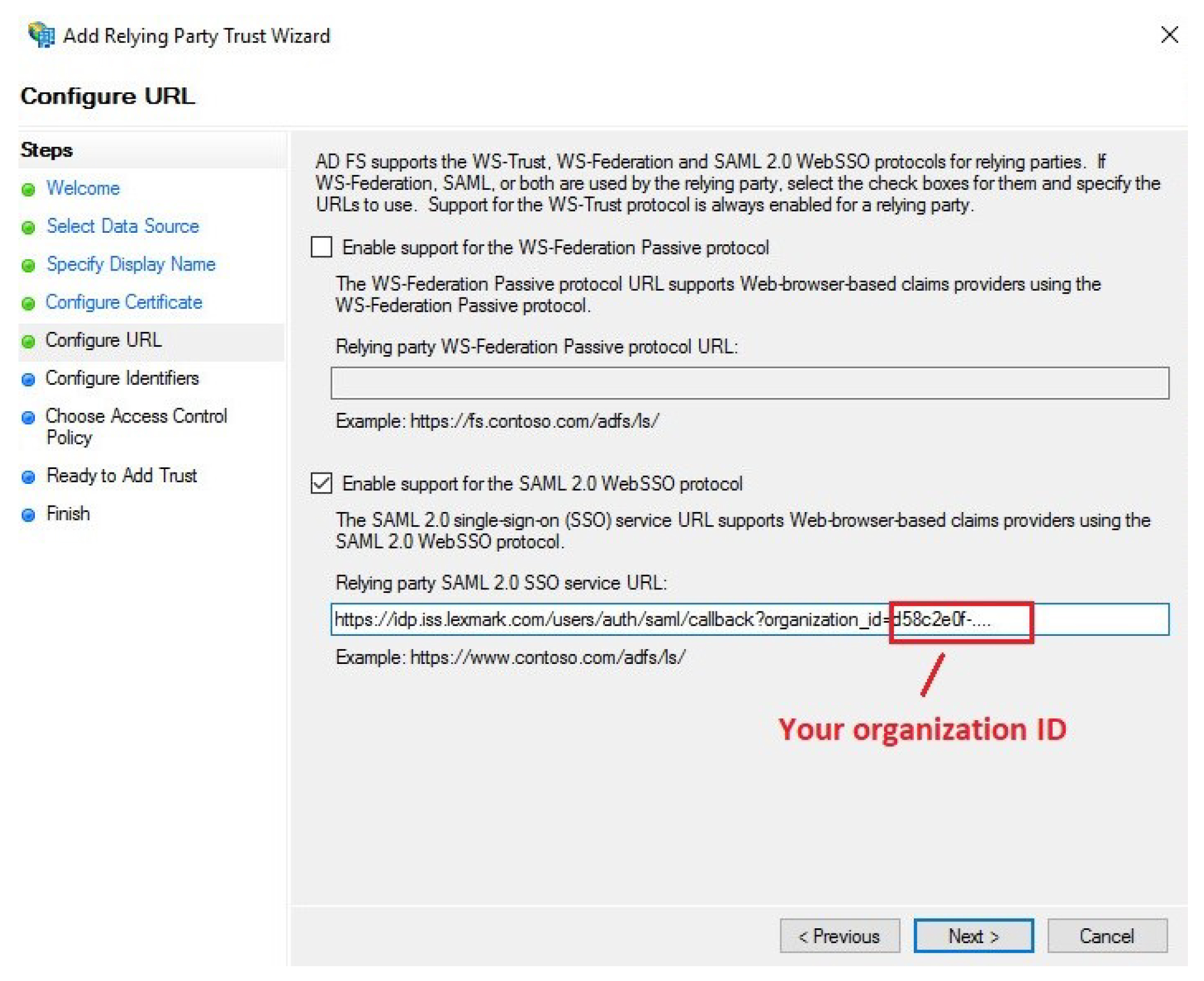

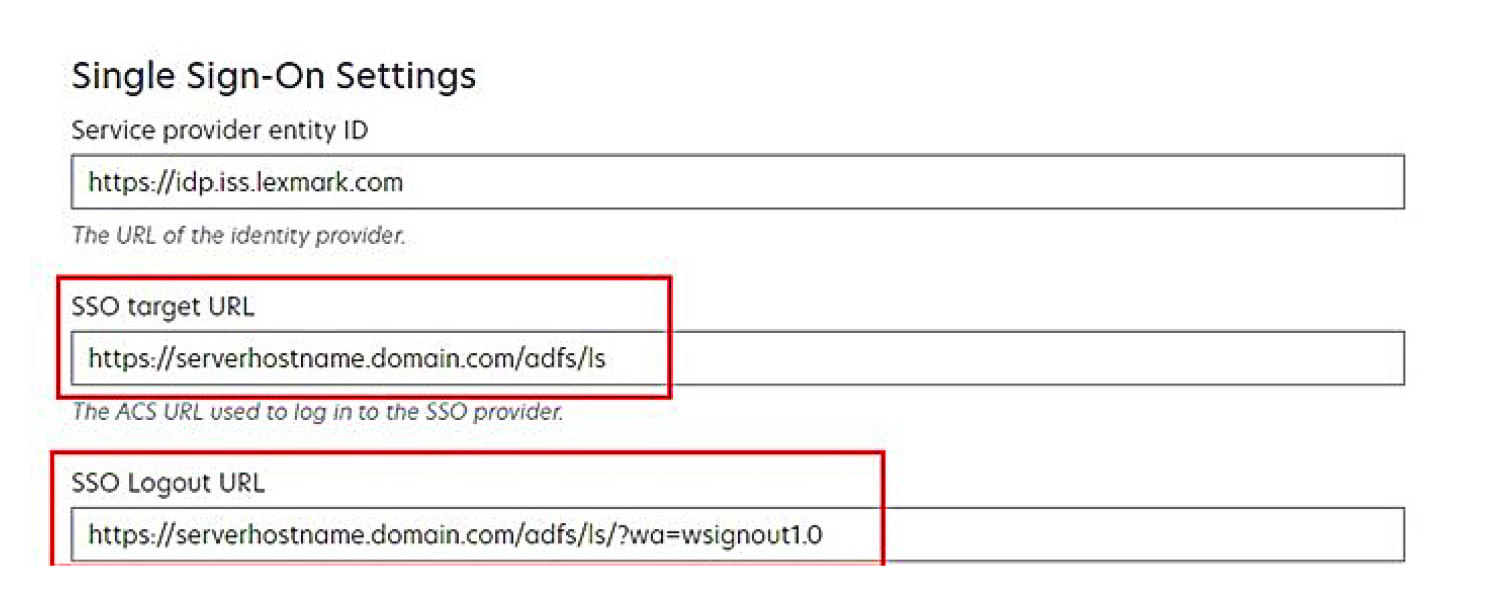

Selecteer Enable support for the SAML 2.0 WebSSO protocol (Ondersteuning inschakelen voor het SAML 2.0 WebSSO-protocol) voer de relying party SAML 2.0 service-URL in en klik op Next (Volgende).

Opmerking: Haal de organisatie-id van de bronprovider op.

Afhankelijk van uw locatie zijn de volgende voorbeelden van relying party service-URL's:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

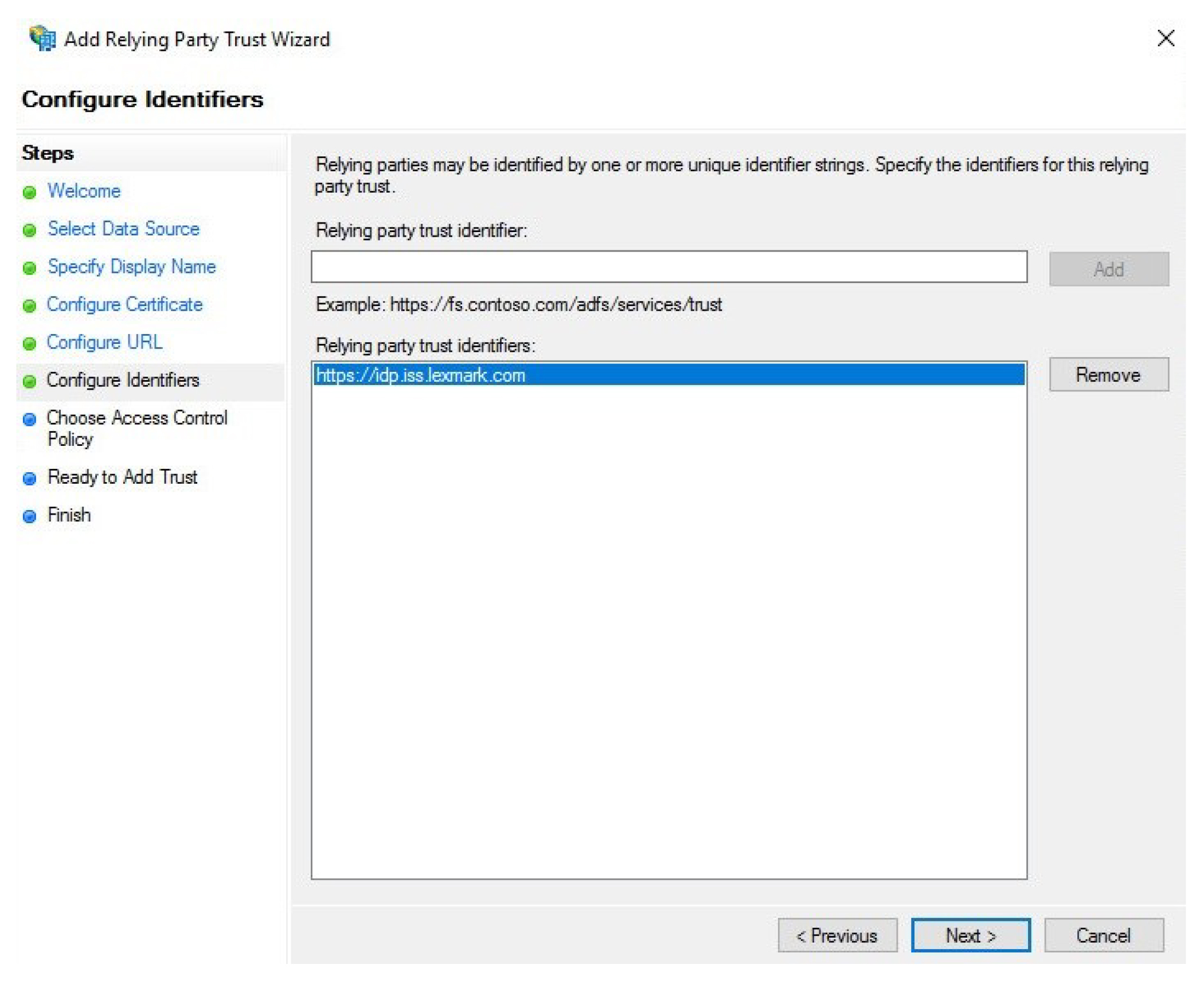

Voer de id van de vertrouwensrelatie van de relying party in en klik op Add > Next (Toevoegen > Volgende).

Opmerking: Haal de id van de vertrouwensrelatie van de relying party van de bronprovider op.

Afhankelijk van uw locatie zijn de volgende voorbeelden van id's van vertrouwensrelaties van relying party's:

Selecteer in het venster Choose Access Control Policy (Toegangsbeheerbeleid kiezen) de optie Permit everyone (Iedereen toestaan) of het specifieke toegangsbeheerbeleid voor uw organisatie en klik vervolgens op Next (Volgende).

Controleer de instellingen van de vertrouwensrelatie van de relying party en klik op Next (Volgende).

Schakel Configure claims issuance policy for this application (Claimuitgiftebeleid configureren voor deze toepassing) uit en klik op Close (Sluiten).

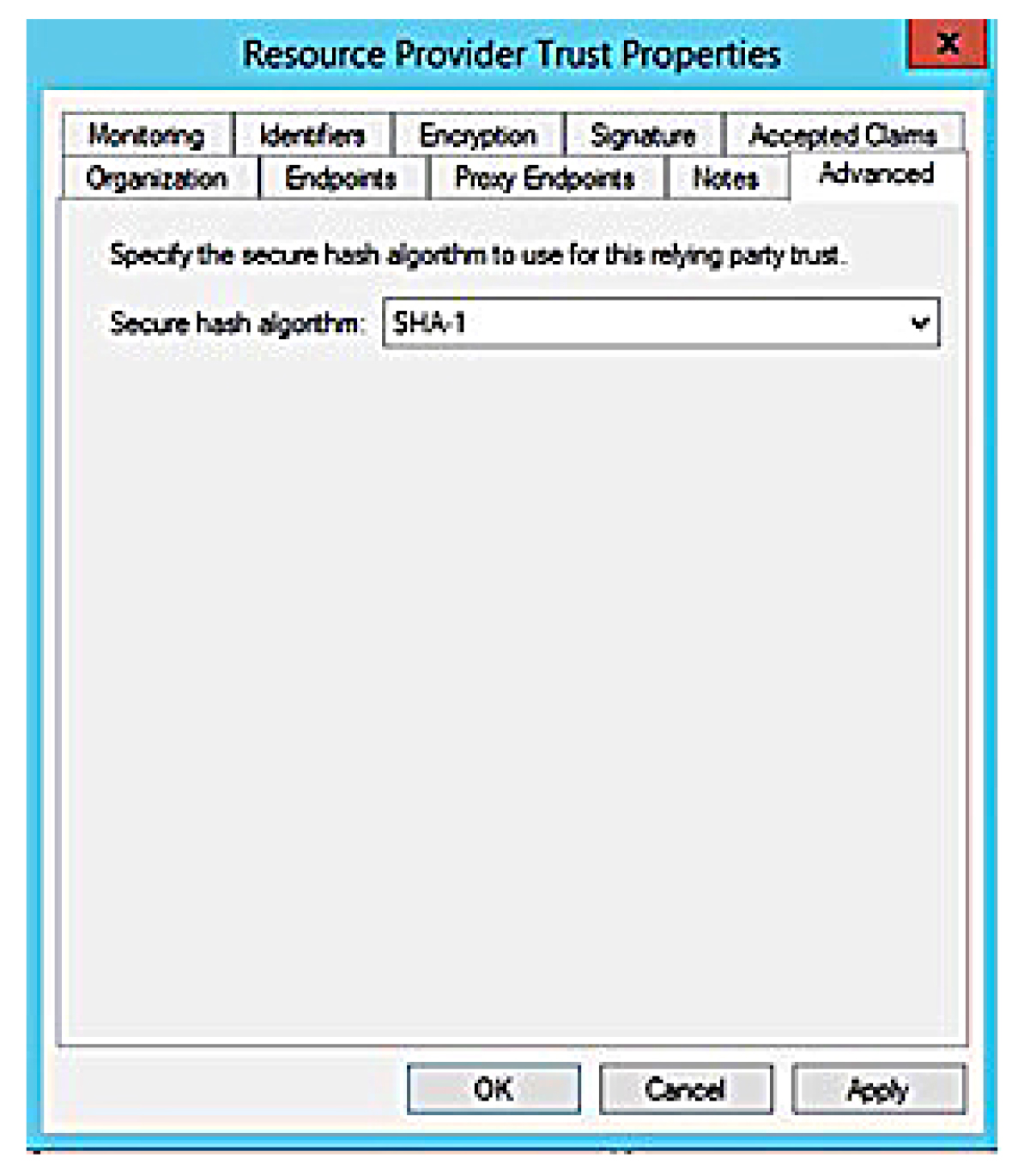

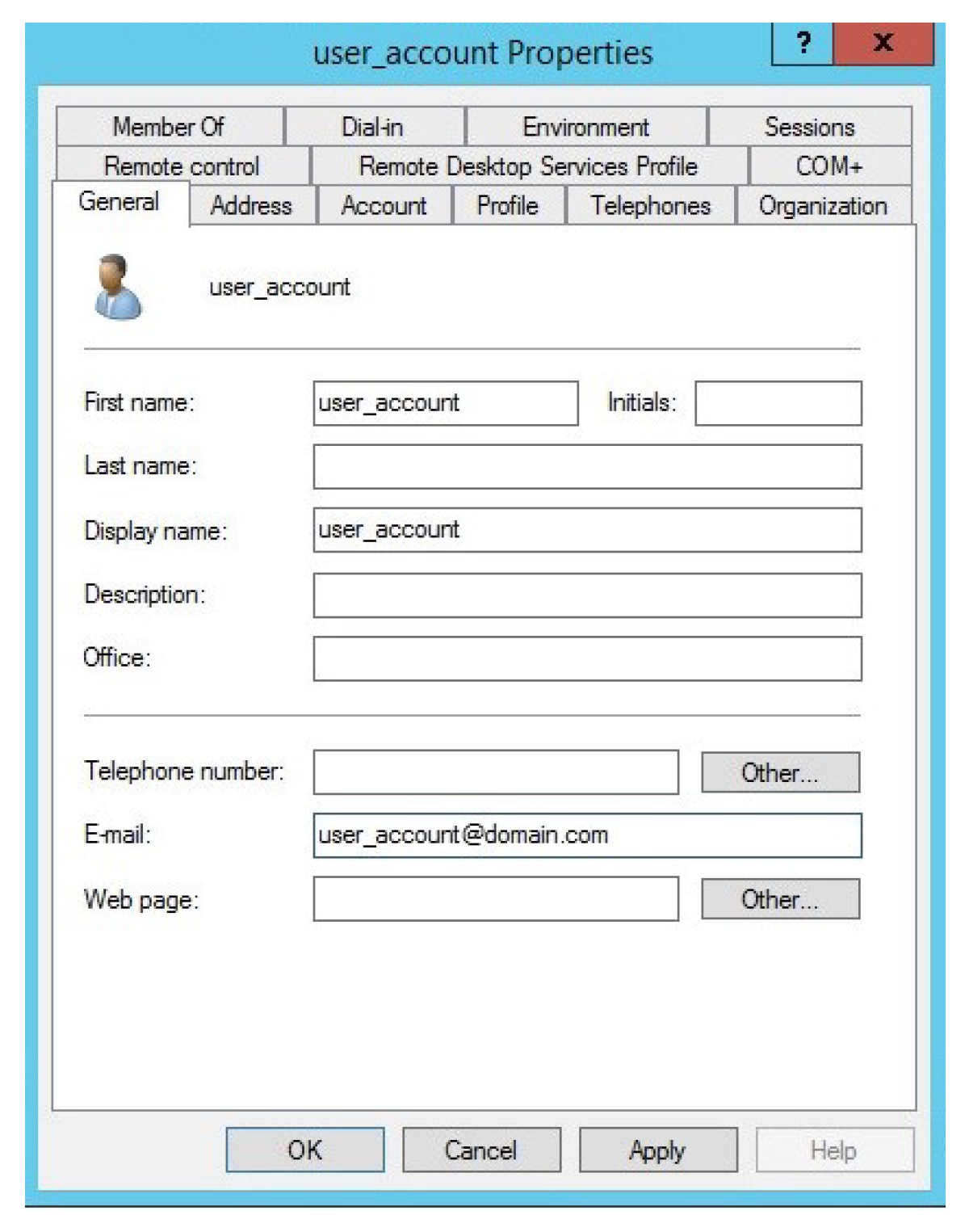

Klik in de AD FS-beheerconsole op de mapRelying Party Trusts (Vertrouwensrelaties van relying party), klik met de rechtermuisknop op de vertrouwensrelatie van de relying party die is gemaakt en klik vervolgens op Properties (Eigenschappen).

Klik op het tabblad Advanced (Geavanceerd) en selecteer vervolgens SHA-1 als het veilige hash-algoritme.

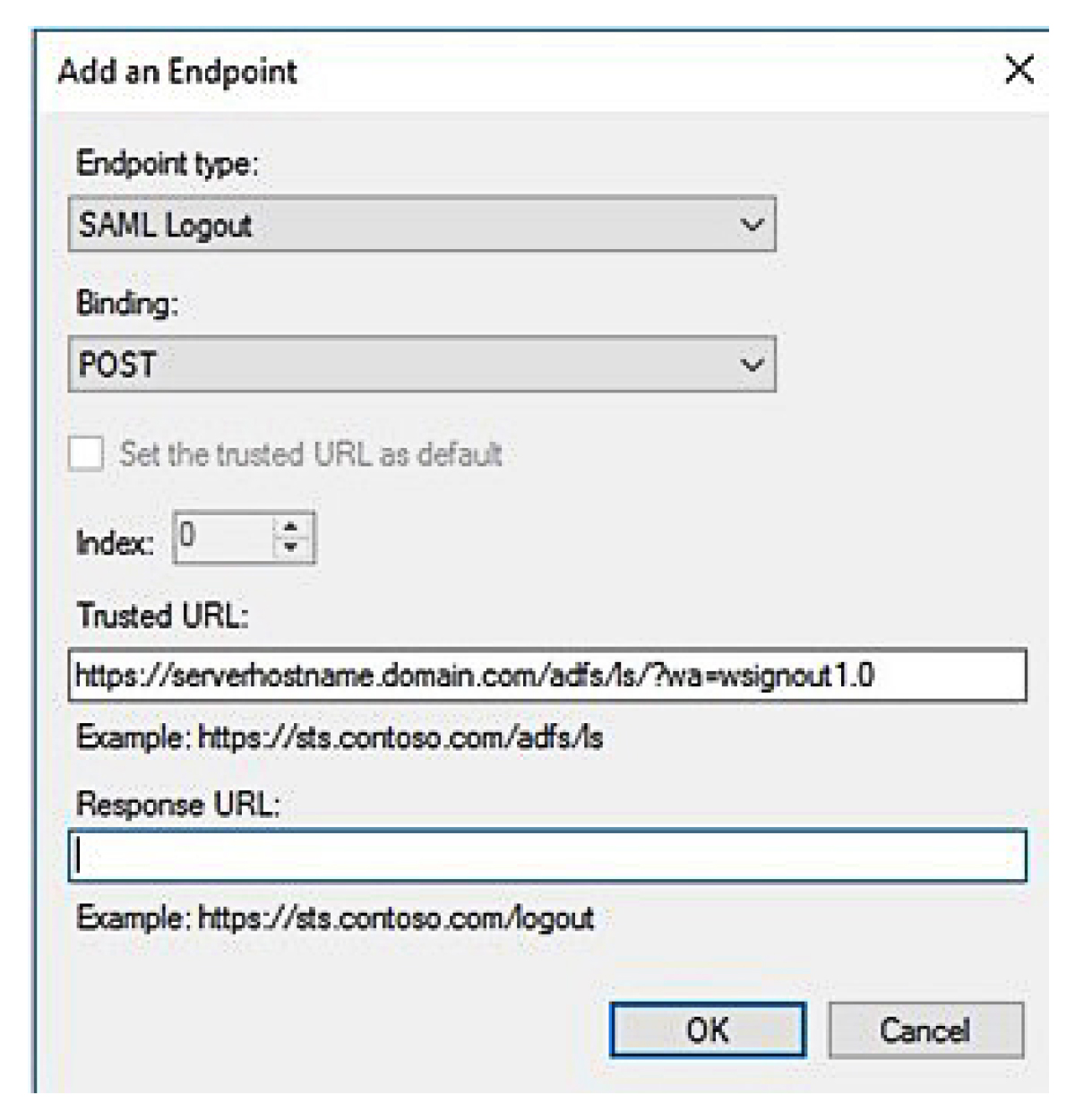

Klik op het tabblad Endpoints (Eindpunten) en selecteer Add SAML (SAML toevoegen) als het beveiligde hash-algoritme.

Selecteer SAML Logout (SAML afmelden) als het type eindpunt en voer vervolgens in het veld Trusted URL (Vertrouwde URL) de vertrouwde afmeld-URL of uw AD FS-server in. Bijvoorbeeld https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Klik op OK > Toepassen > OK.