Na serwerze AD FS kliknij Narzędzia > Zarządzanie AD FS.

Rozwiń folder Relacje zaufania, a następnie kliknij folder Zaufania jednostek uzależnionych.

W panelu Akcje kliknij opcję Dodaj zaufania jednostek uzależnionych.

Kliknij kolejno pozycje Obsługa oświadczeń > Rozpocznij > Ręczne wprowadzenie danych o zaufaniu jednostki uzależnionej > Dalej.

Wpisz nazwę wyświetlaną, a następnie kliknij przycisk Dalej.

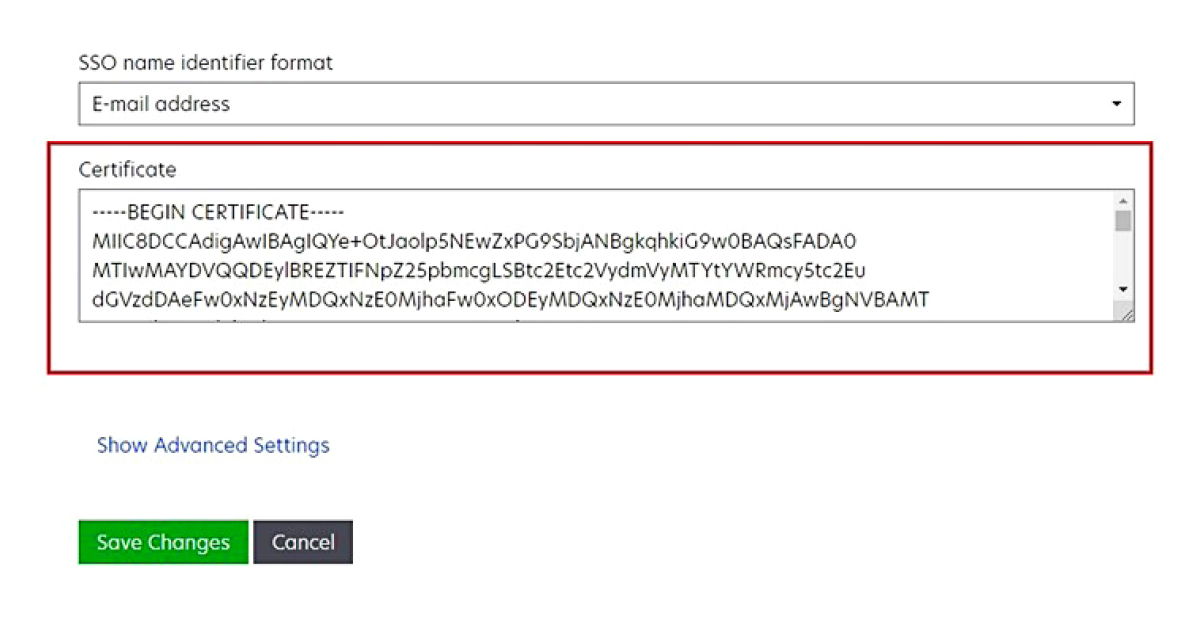

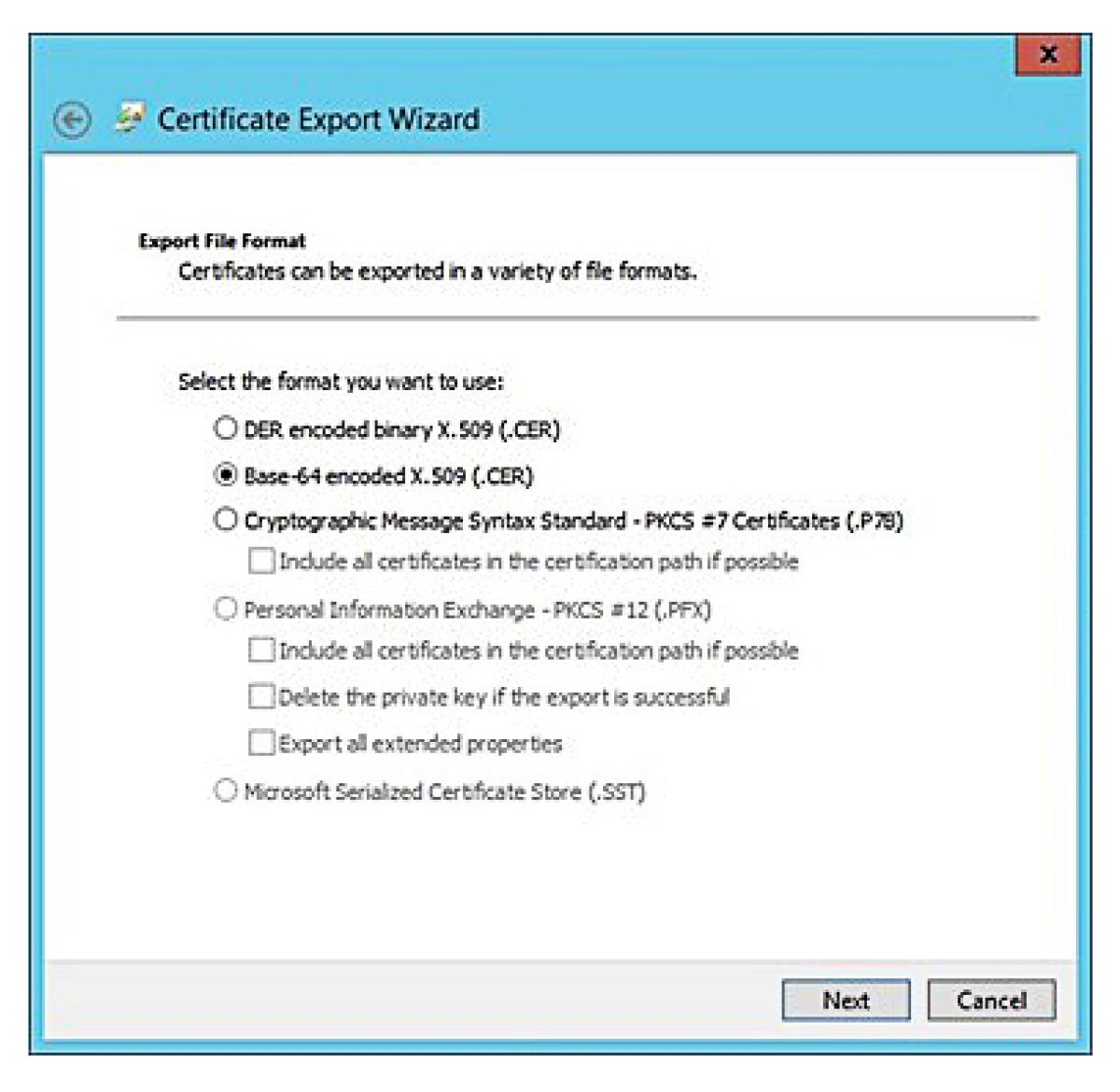

W oknie Konfiguruj certyfikat kliknij przycisk Dalej.

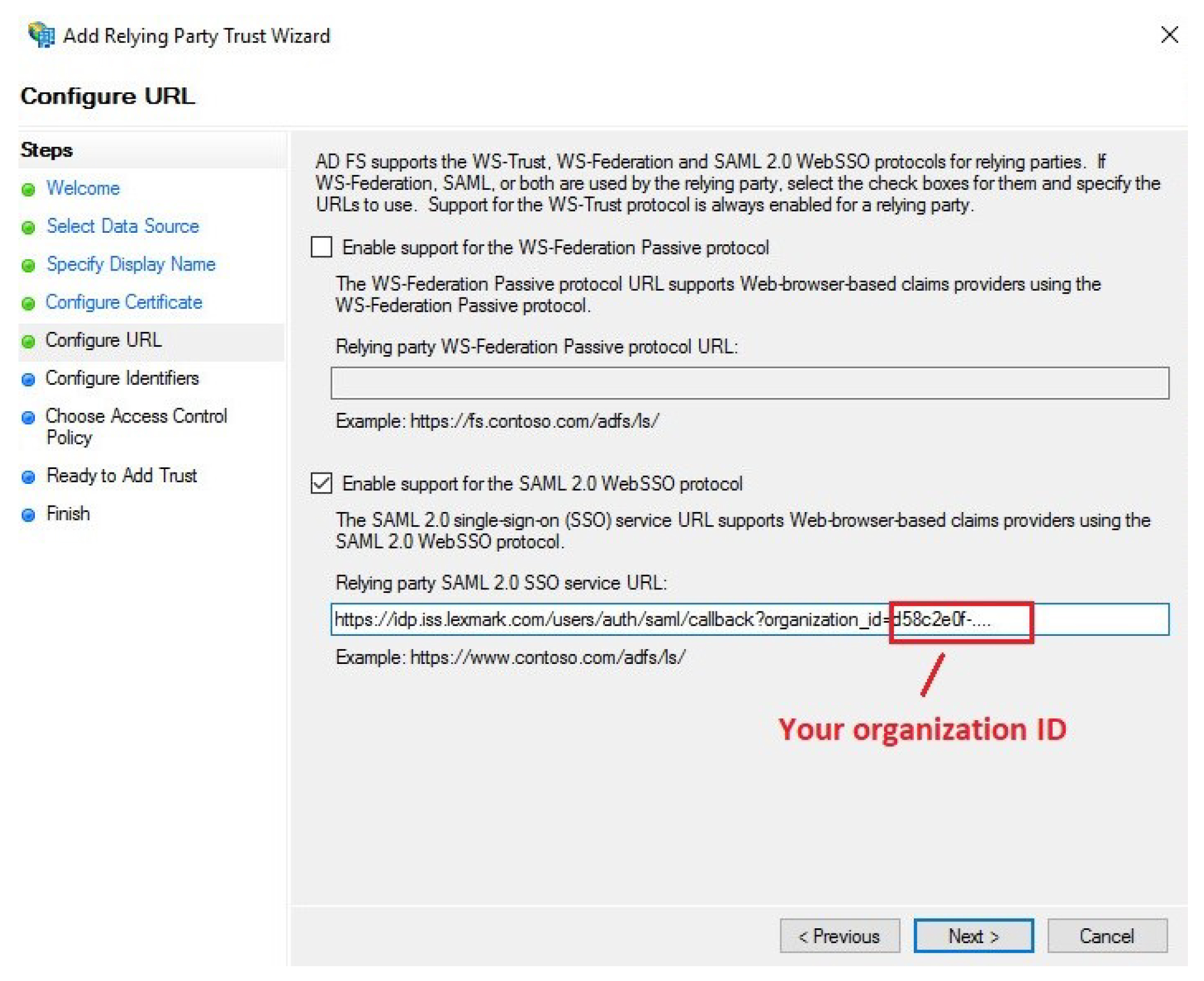

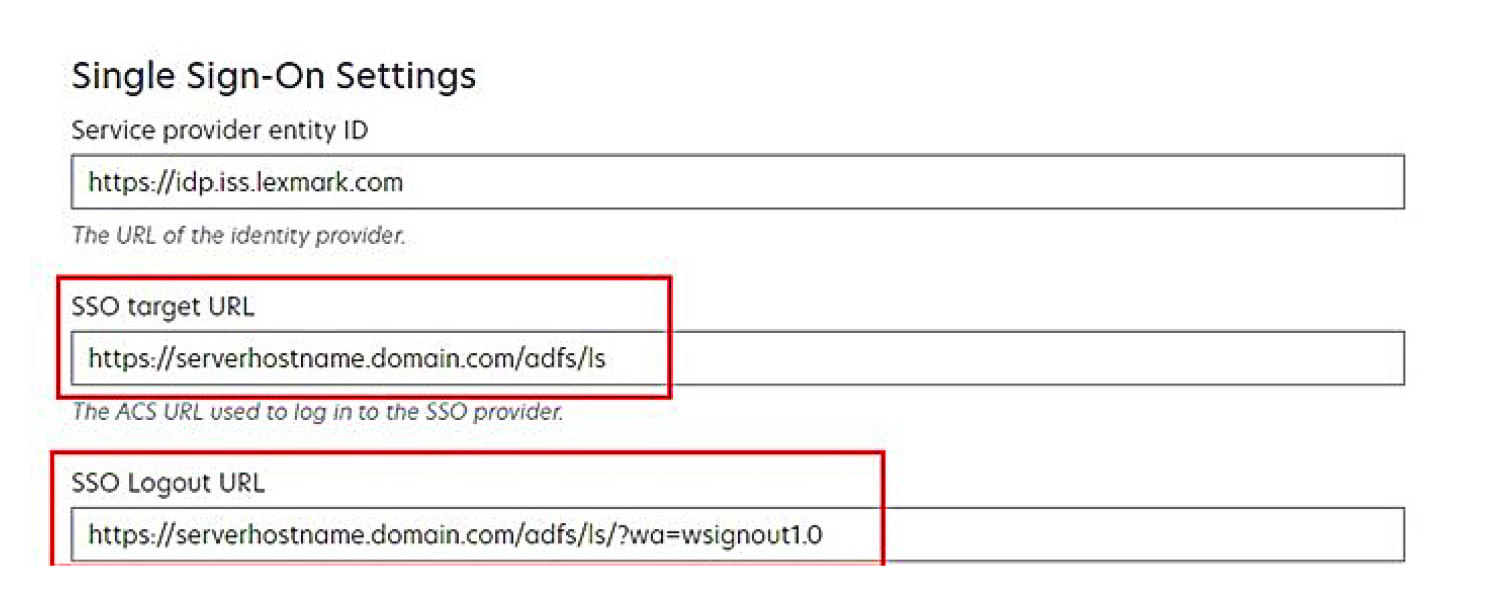

Wybierz opcję Włącz obsługę protokołu SAML 2.0 WebSSO, wpisz adres URL usługi SAML 2.0 jednostki uzależnionej, a następnie kliknij przycisk Dalej.

Uwaga: Uzyskaj identyfikator organizacji od dostawcy zasobów.

W zależności od lokalizacji, poniżej przedstawiono przykłady adresów URL usług jednostki uzależnionej:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

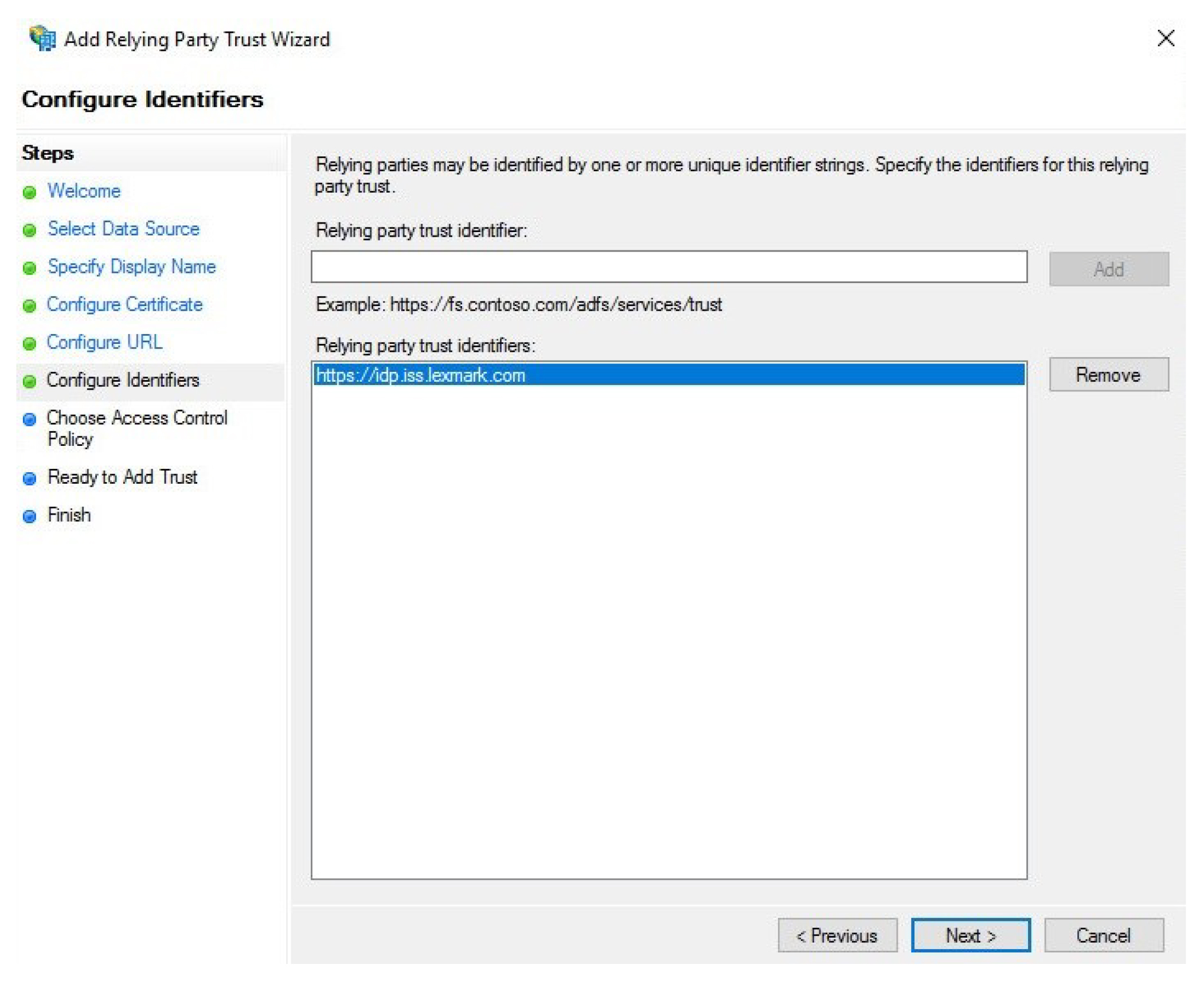

Wpisz identyfikator zaufania jednostki uzależnionej, a następnie kliknij przycisk Dodaj > Dalej.

Uwaga: Uzyskaj identyfikator zaufania jednostki uzależnionej od dostawcy zasobów.

W zależności od lokalizacji, poniżej przedstawiono przykłady identyfikatorów zaufania jednostki uzależnionej:

W oknie Wybieranie zasad kontroli dostępu wybierz opcję Zezwalaj wszystkim lub określone zasady kontroli dostępu dla organizacji, a następnie kliknij przycisk Dalej.

Sprawdź ustawienia zaufania jednostki uzależnionej, a następnie kliknij przycisk Dalej.

Usuń zaznaczenie pola wyboru Konfiguruj zasady wystawiania oświadczeń dla tej aplikacji, a następnie kliknij przycisk Zamknij.

W konsoli zarządzania AD FS kliknij folderZaufania jednostek uzależnionych, kliknij prawym przyciskiem myszy utworzone zaufanie jednostki uzależnionej, a następnie kliknij Właściwości.

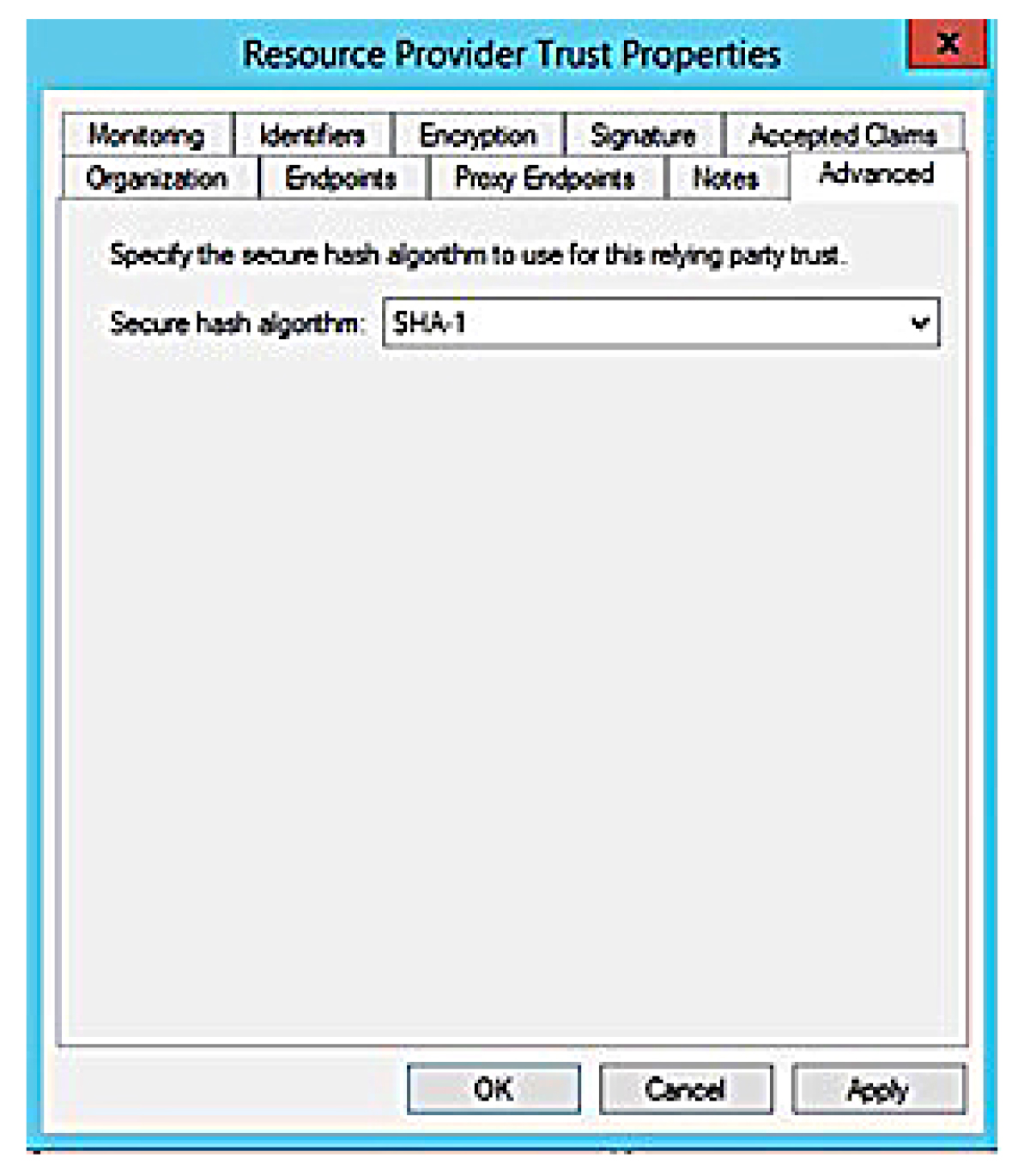

Kliknij kartę Zaawansowane, a następnie wybierz SHA-1 jako bezpieczny algorytm wyznaczania wartości skrótu.

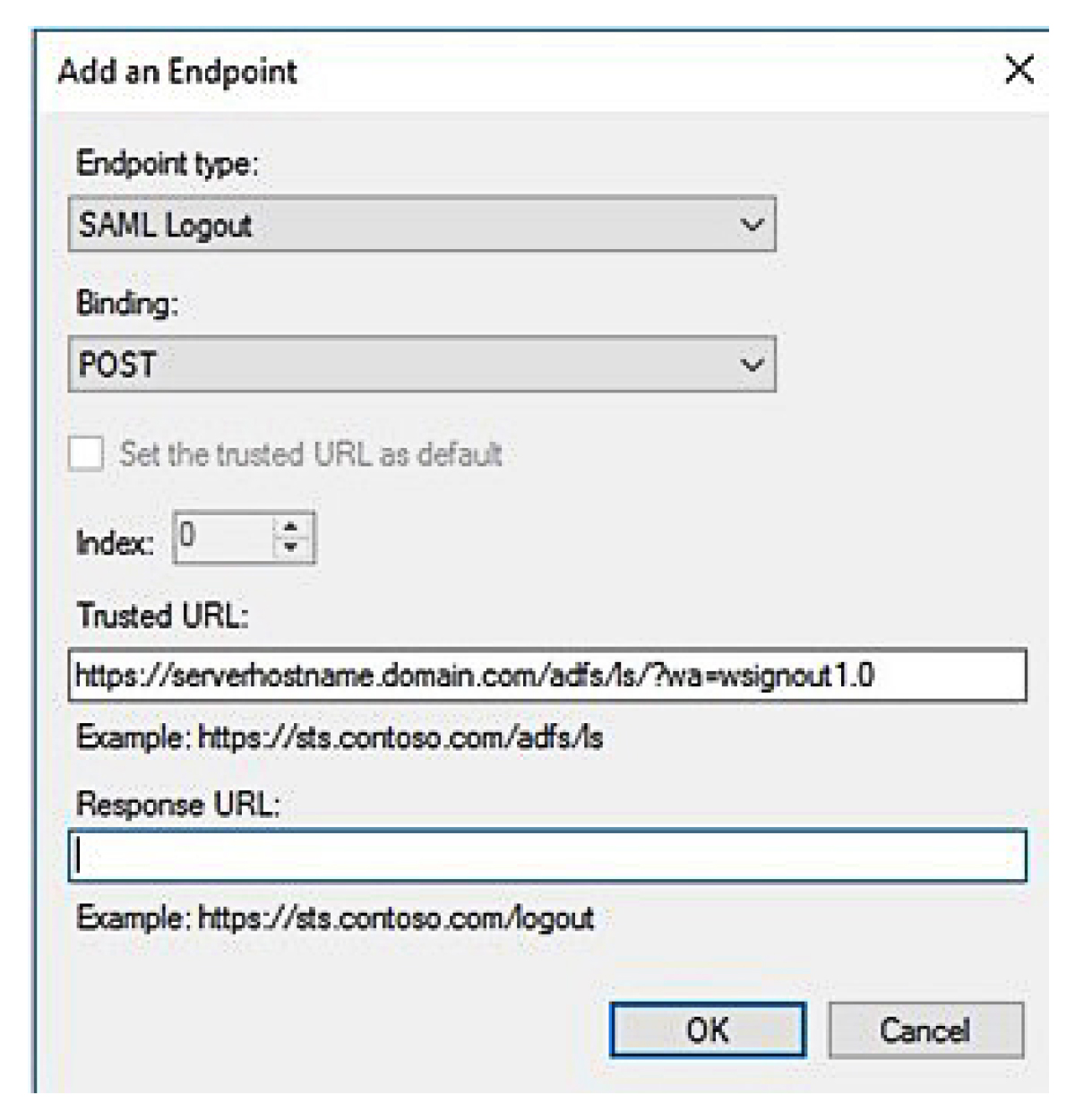

Kliknij kartę Punkty końcowe, a następnie wybierz opcję Dodaj obiekt SAML jako bezpieczny algorytm wyznaczania wartości skrótu.

Jako typ punktu końcowego wybierz opcję Wylogowywanie SAML, a następnie w polu Zaufany adres URL wpisz zaufany adres URL wylogowania serwera AD FS. Na przykład https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Kliknij kolejno przyciski OK > Zastosuj > OK.