No servidor AD FS, clique em Ferramentas > Gerenciamento do AD FS.

Expanda a pasta Relações de confiança e clique na pasta Confianças de parte confiável.

No painel Ações, clique em Adicionar confianças de parte confiável.

Clique em Ciente das revindicações > Iniciar > Digitar dados sobre a parte confiável manualmente > Avançar.

Digite um nome de exibição e clique em Avançar.

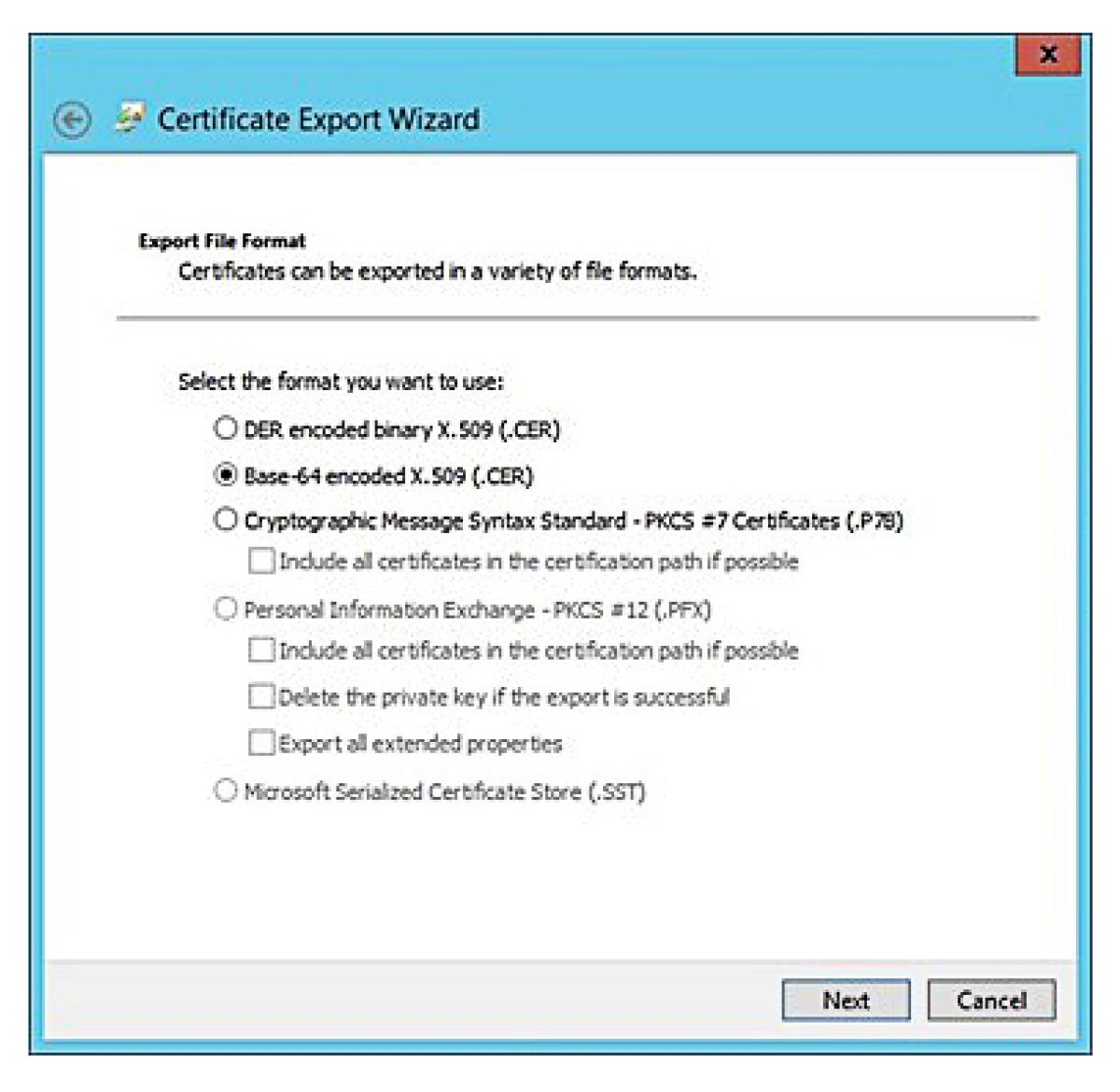

Na janela Configurar certificado, clique em Avançar.

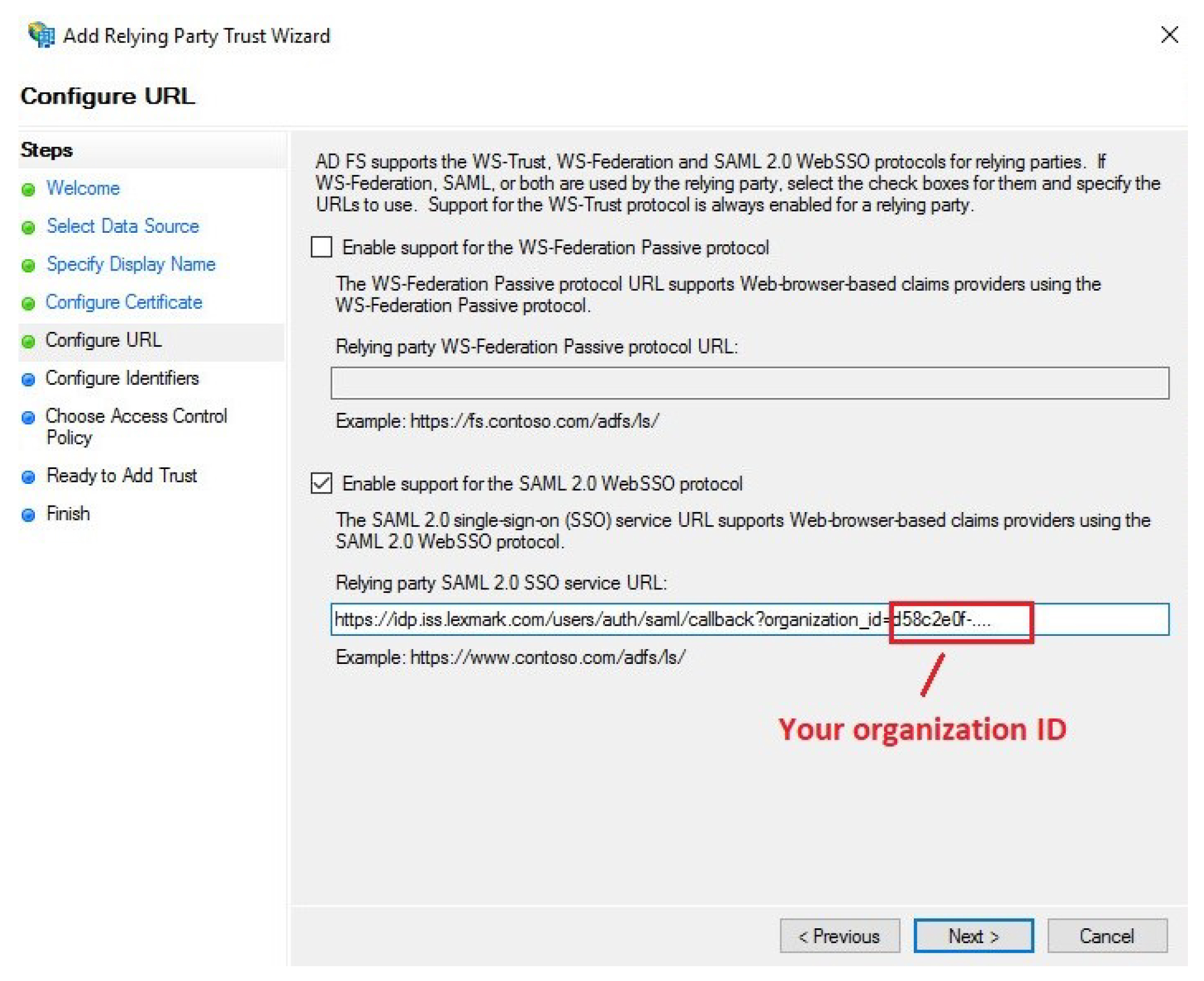

Selecione Ativar suporte para o protocolo SAML 2.0 WebSSO, digite o URL do serviço SAML 2.0 da parte confiável e clique em Avançar.

Nota: Obtenha o ID da organização no provedor de recursos.

Dependendo da sua localização, veja a seguir exemplos de URLs de serviço de parte confiável:

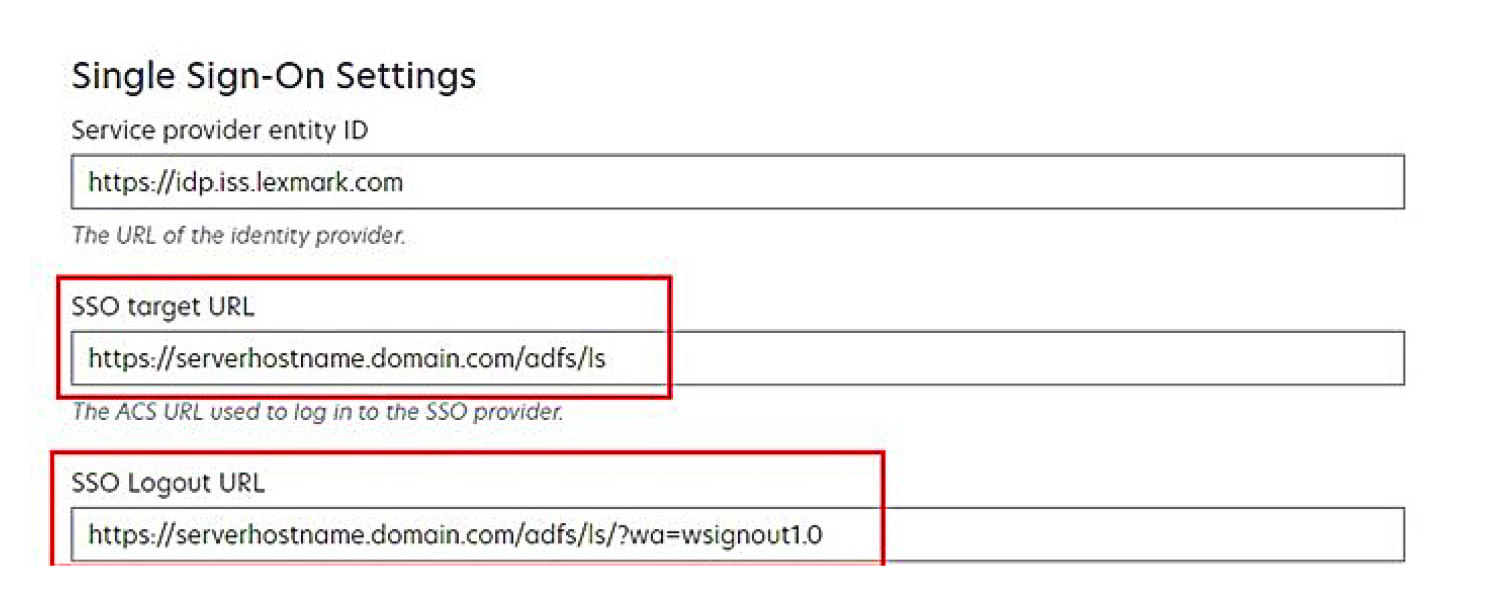

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

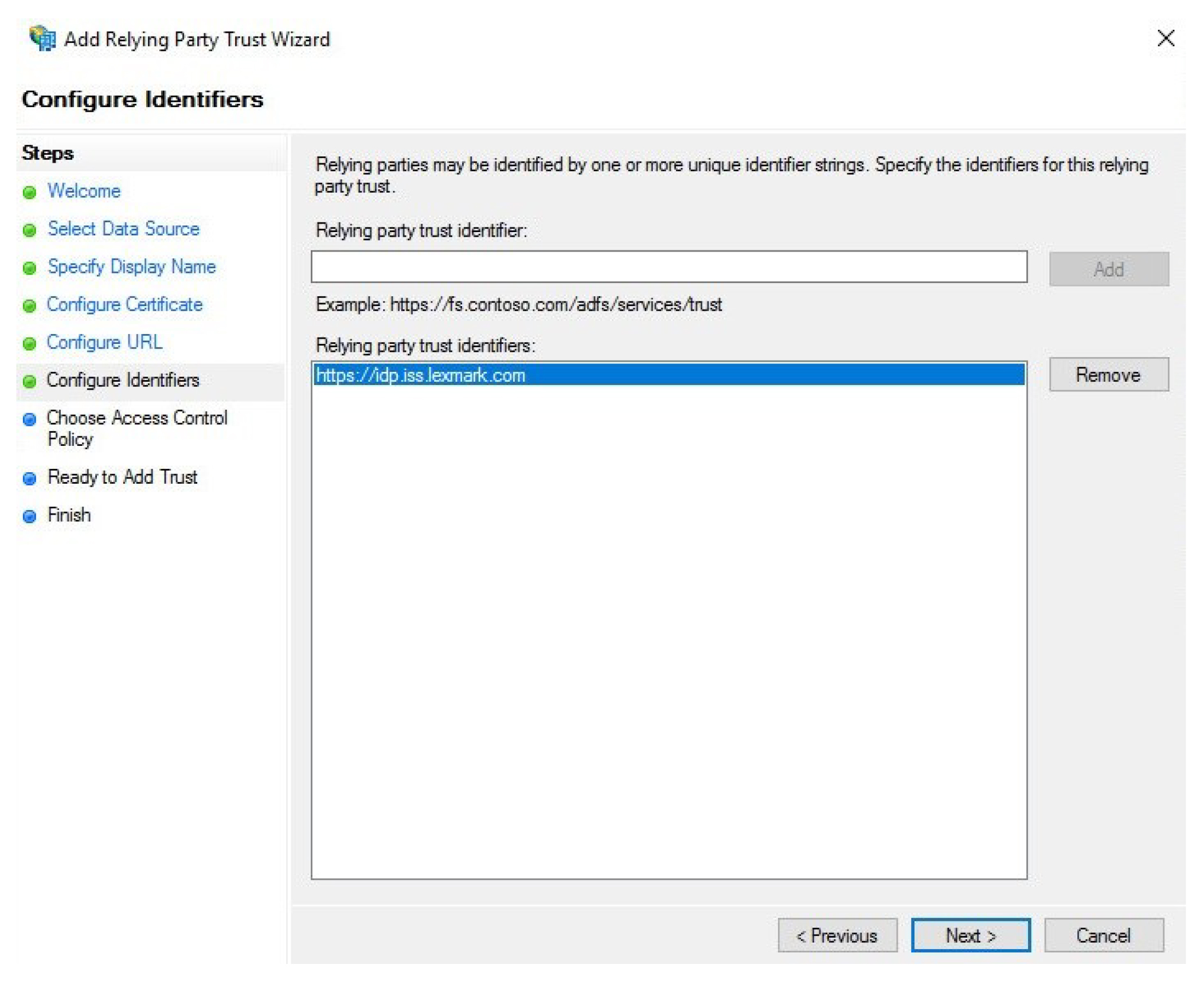

Digite o identificador de confiança de parte confiável e clique em Adicionar > Avançar.

Nota: Obtenha o identificador de confiança da parte confiável no provedor de recursos.

Dependendo da sua localização, veja a seguir exemplos de identificadores de confiança de parte confiável:

Na janela Escolher política de controle de acesso, selecione Permitir a todos ou a política de controle de acesso específica para sua organização e clique em Avançar.

Revise as configurações de confiança da parte confiável e clique em Avançar.

Desmarque Configurar política de emissão de reivindicações para este aplicativo e clique em Fechar.

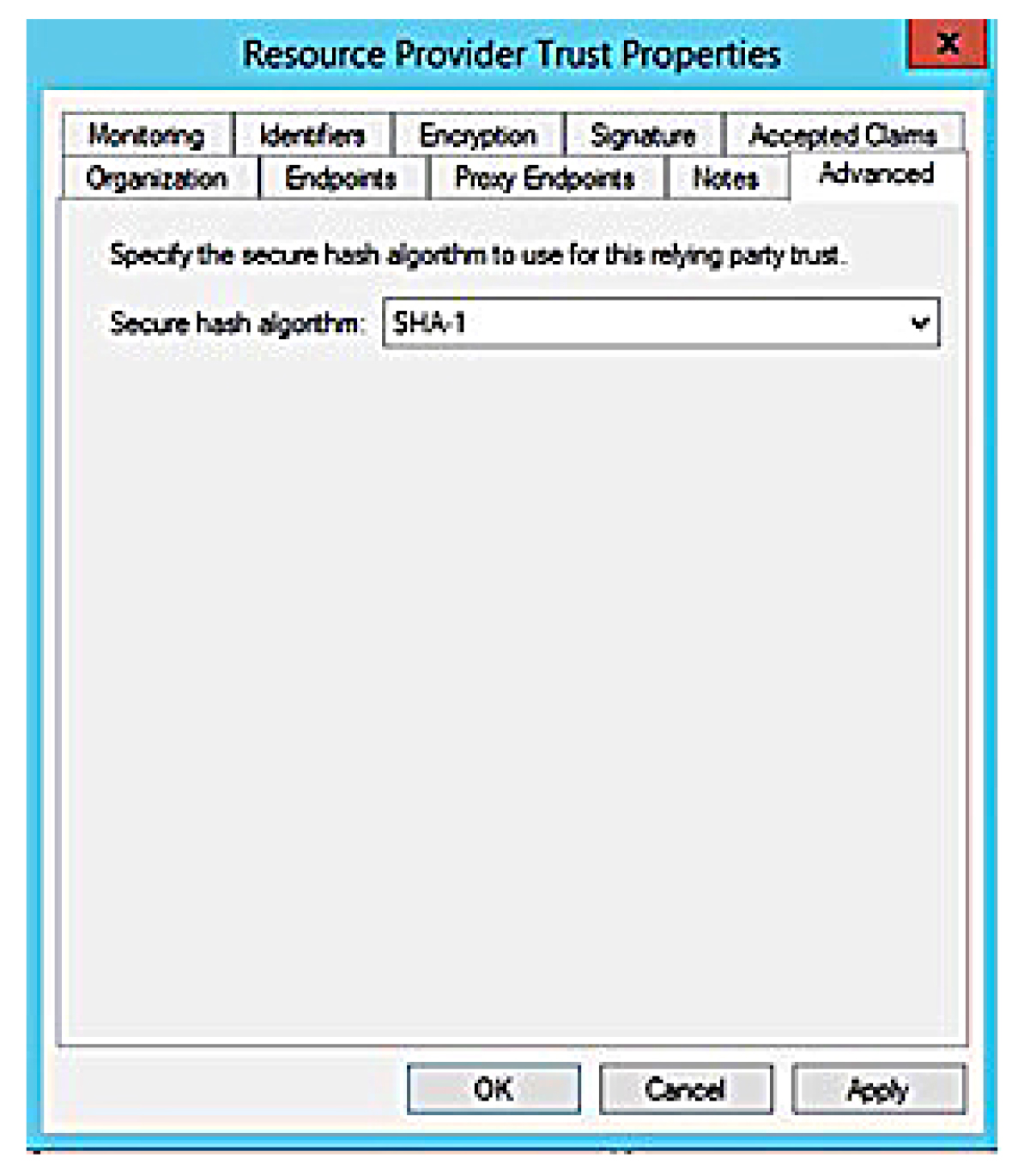

No console de gerenciamento do AD FS, clique na pasta Confianças de parte confiável, clique com o botão direito do mouse na confiança da parte confiável criada e clique em Propriedades.

Clique na guia Avançado e selecione SHA-1 como o algoritmo hash seguro.

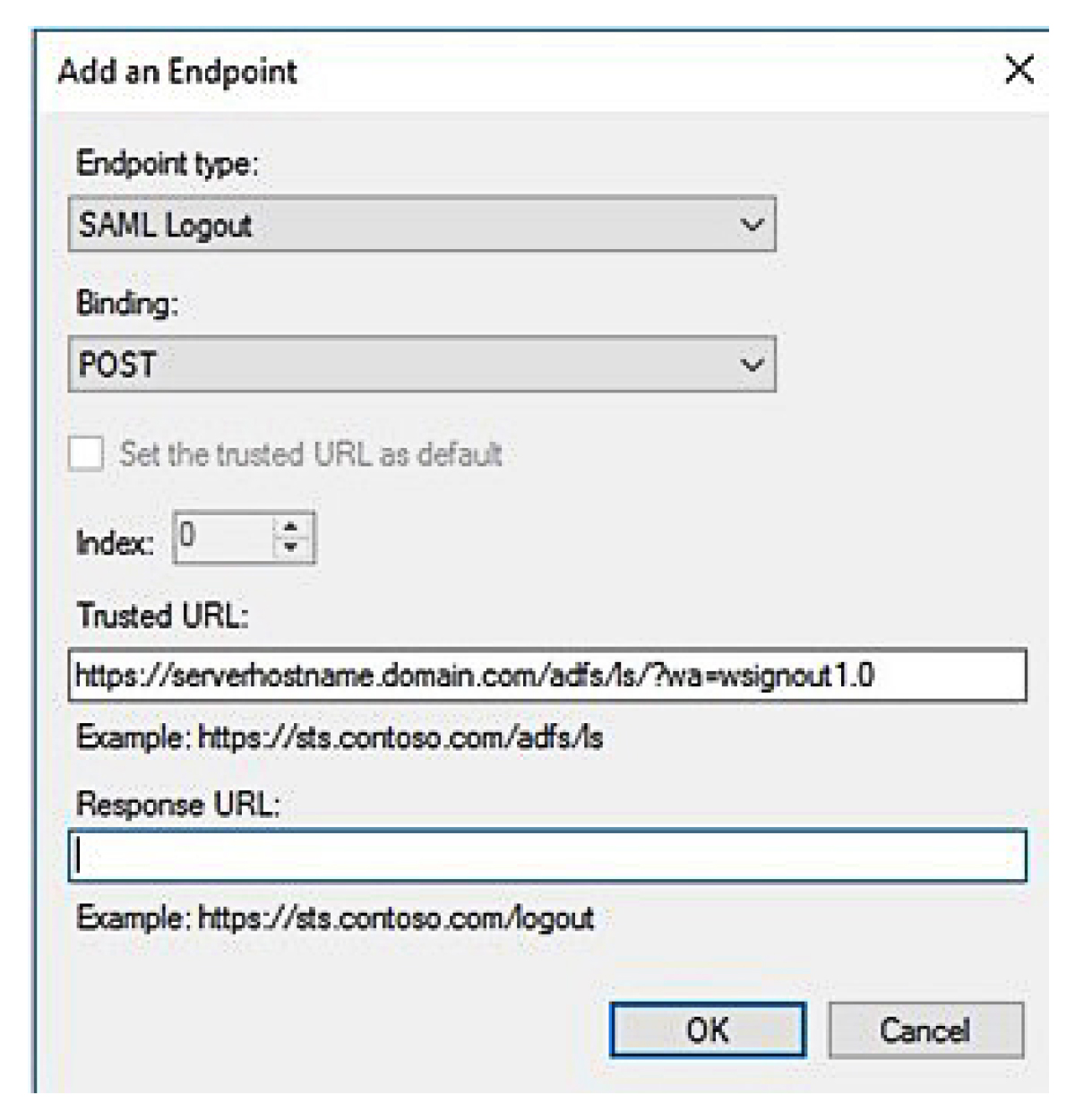

Clique na guia Endpoints e selecione Adicionar SAML como o algoritmo hash seguro.

Selecione Logout do SAML como o tipo de endpoint e, no campo URL confiável, digite o URL de logout confiável do seu servidor AD FS. Por exemplo, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Clique em OK > Aplicar > OK.