На сервере AD FS нажмите Инструменты > Управление AD FS.

Разверните папку Отношения доверия, а затем нажмите на папку Отношения доверия проверяющей стороны.

На панели «Действия» нажмите Добавить отношение доверия проверяющей стороны.

Нажмите Поддерживающие утверждения > Запустить > Ввод данных о проверяющей стороне вручную > Далее.

Укажите отображаемое имя, а затем нажмите Далее.

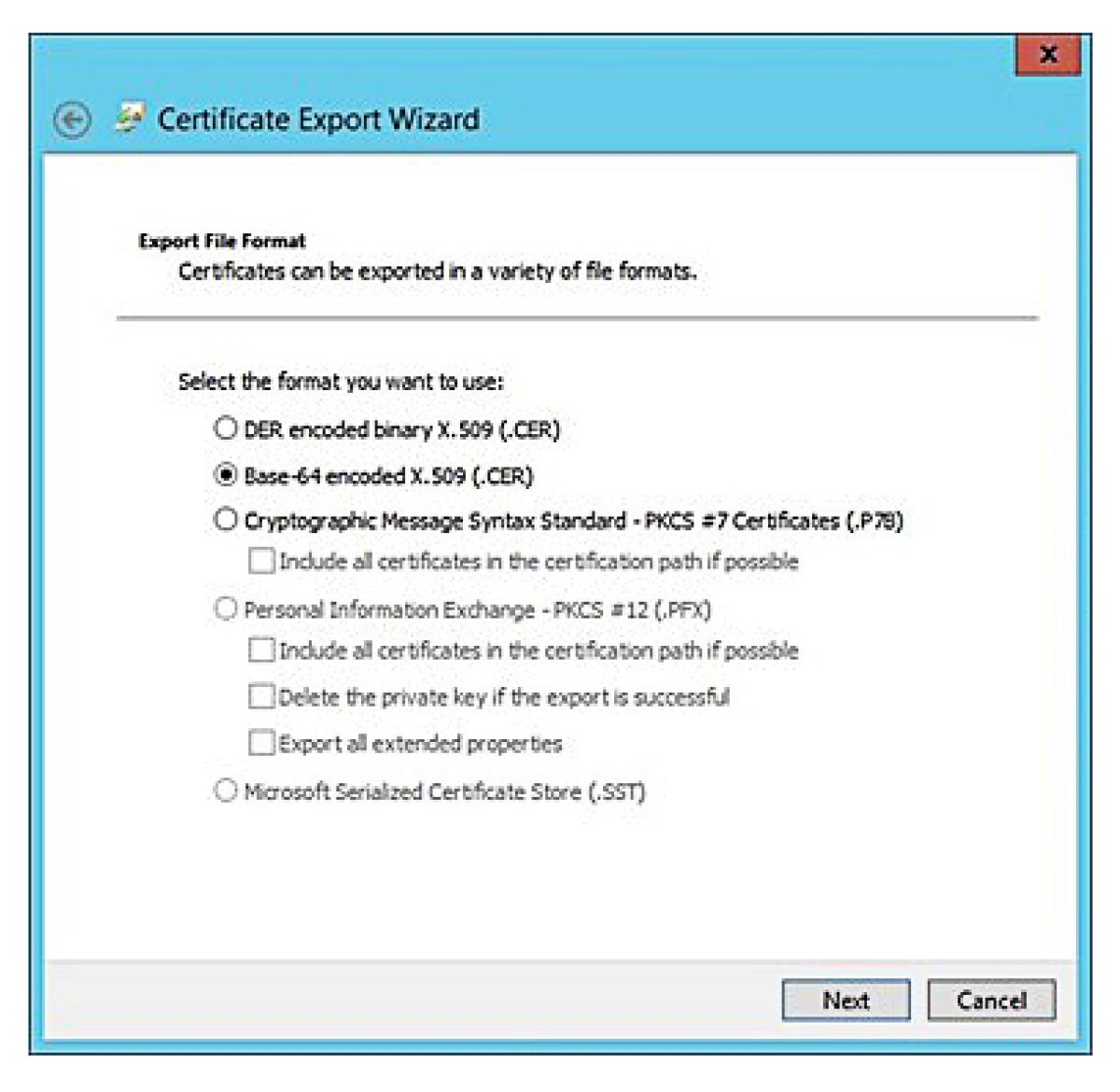

На экране «Настройка сертификата» нажмите Далее.

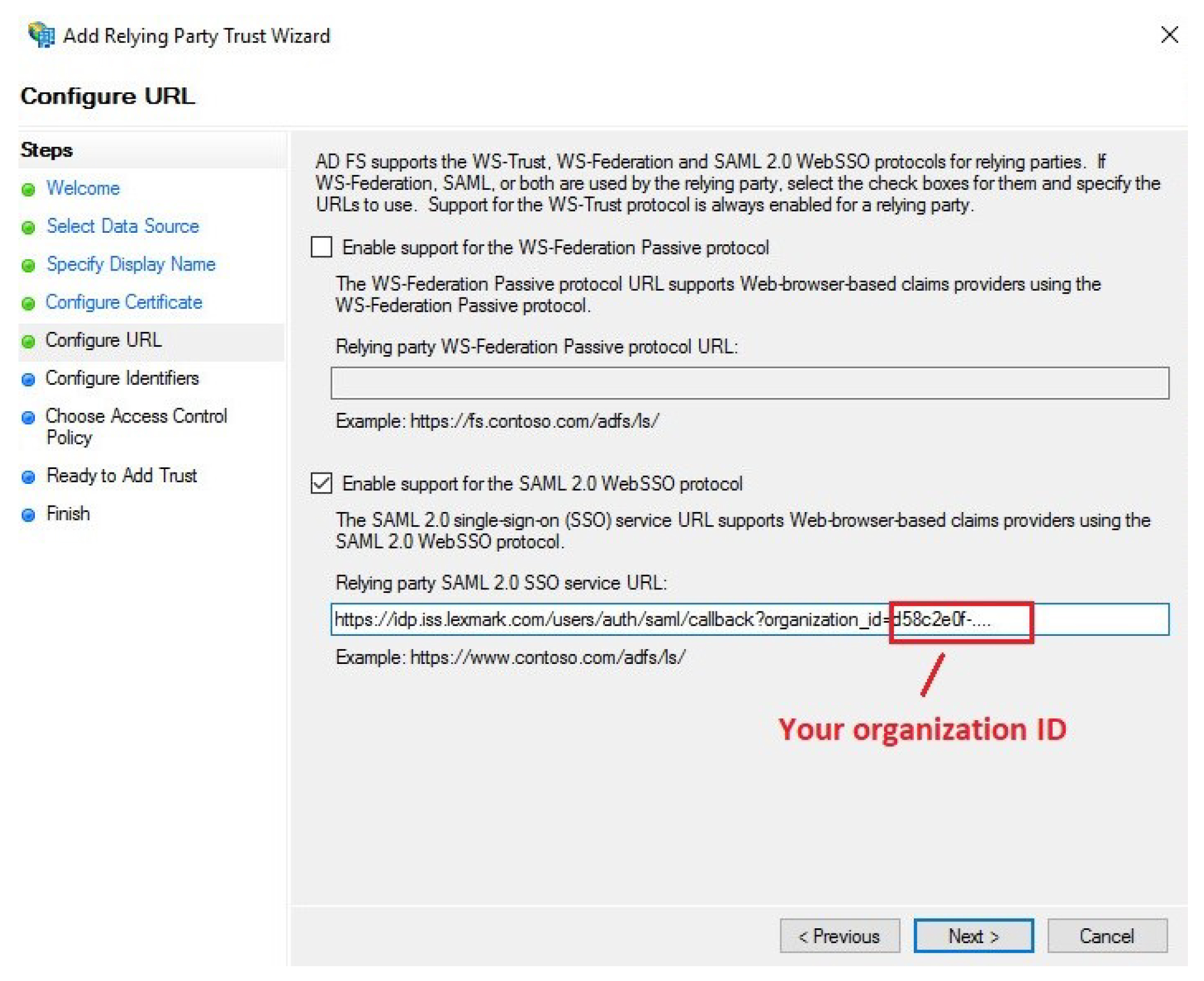

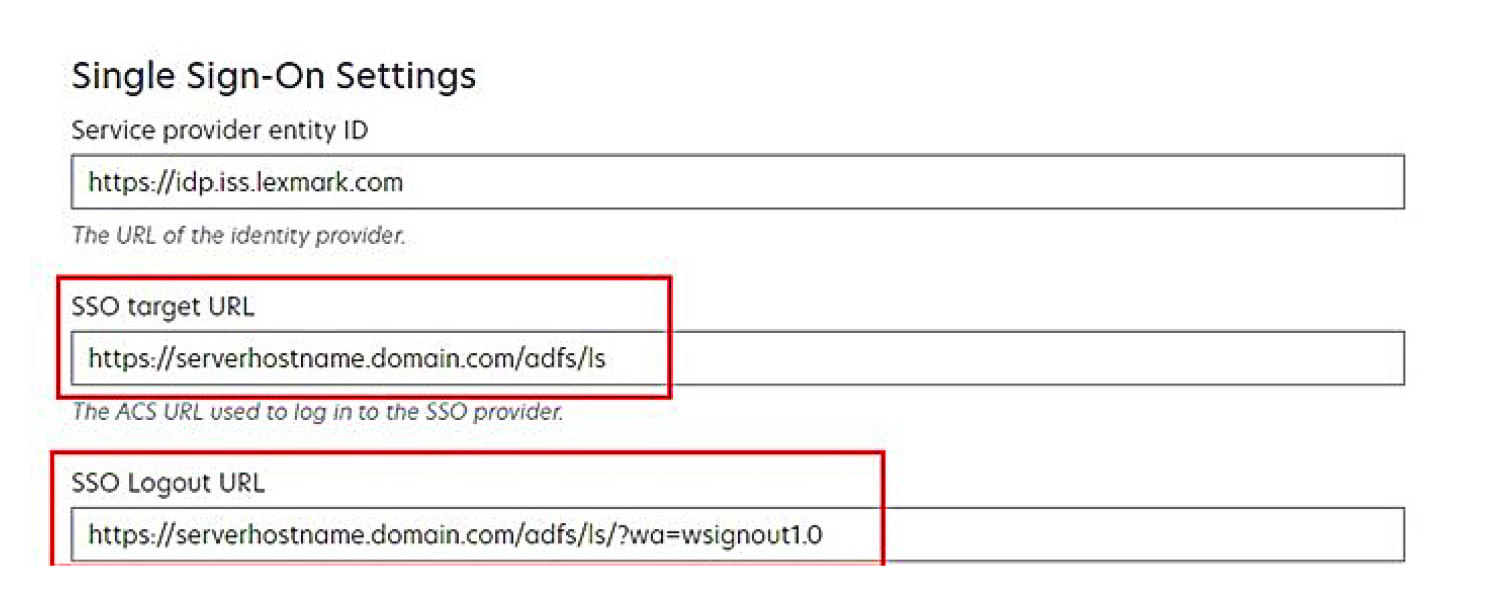

Выберите Включить поддержку протокола SAML 2.0 WebSSO, укажите URL-адрес службы SAML 2.0 проверяющей стороны, а затем нажмите Далее.

Примечание: Узнайте ИД организации у поставщика ресурсов.

Ниже приведены примеры URL-адресов службы проверяющей стороны в зависимости от вашего местоположения:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

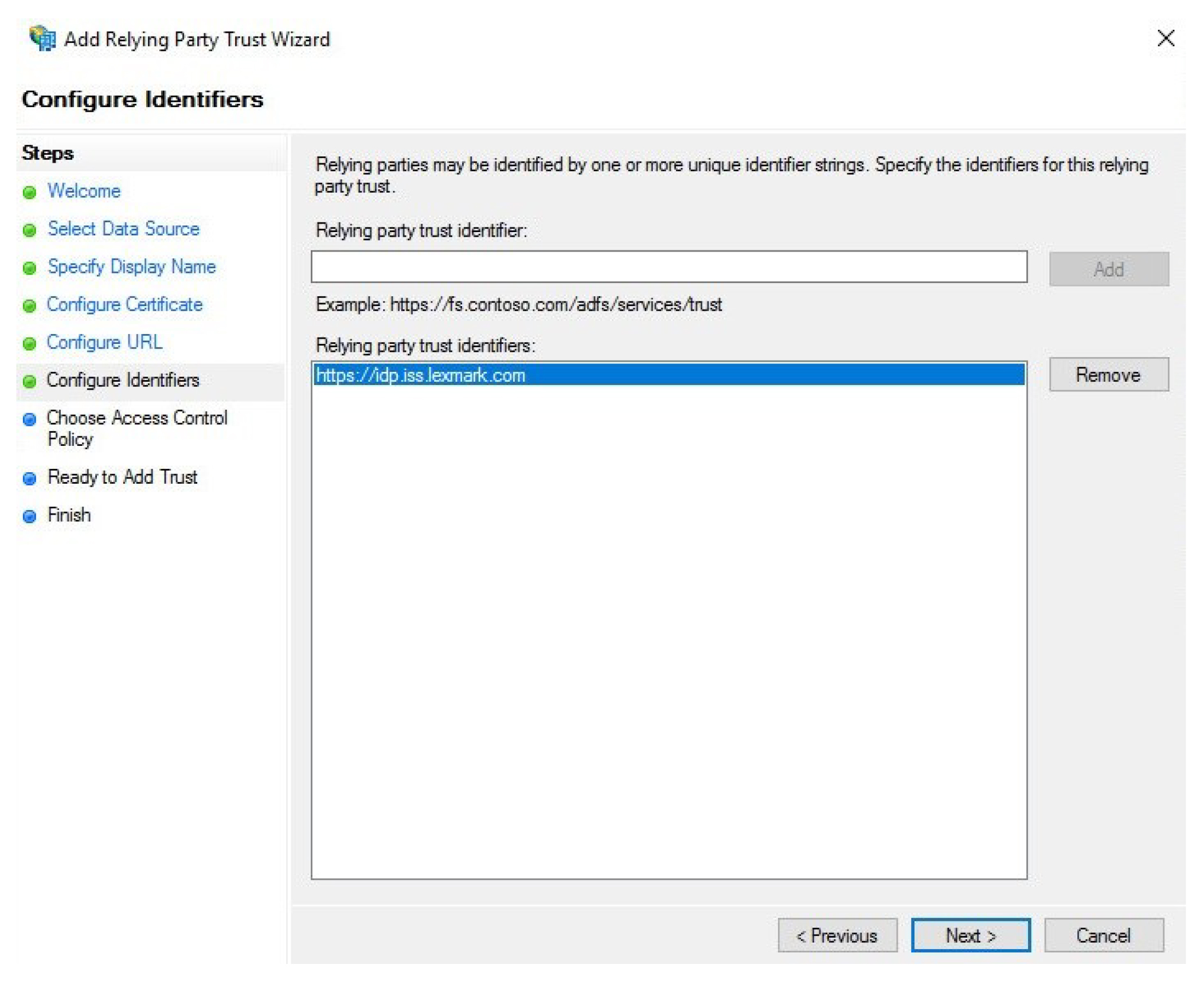

Укажите идентификатор отношения доверия с проверяющей стороной, а затем нажмите Добавить > Далее.

Примечание: Узнайте идентификатор отношения доверия с проверяющей стороной у поставщика ресурсов.

Ниже приведены примеры идентификаторов отношений доверия с проверяющей стороной в зависимости от вашего местоположения:

В окне «Выбрать политику управления доступом» выберите Разрешение для каждого или определенную политику управления доступом для вашей организации, а затем нажмите Далее.

Проверьте настройки отношения доверия с проверяющей стороной, а затем нажмите Далее.

Снимите флажок Настроить политику выдачи утверждений для этого приложения, а затем нажмите Закрыть.

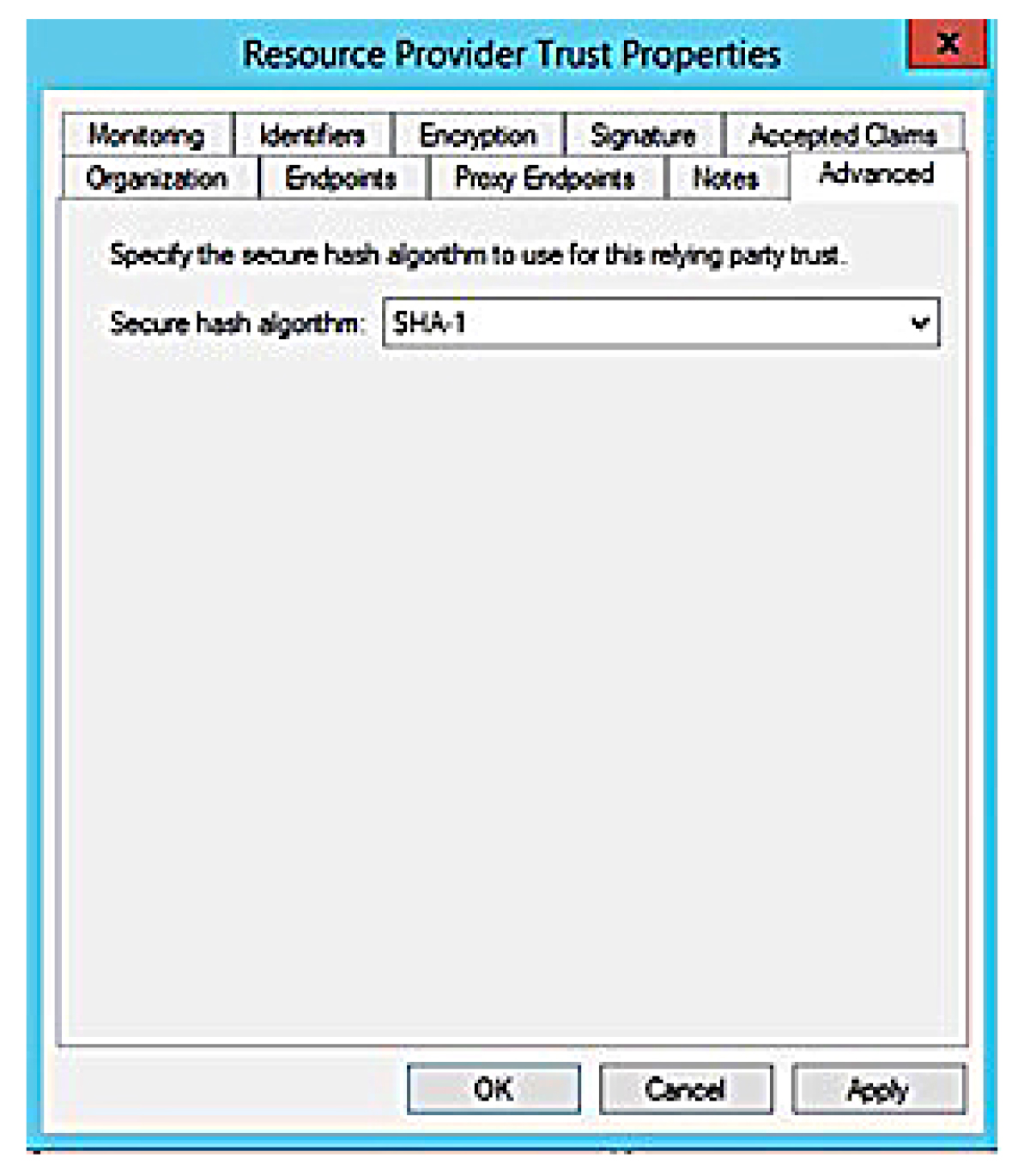

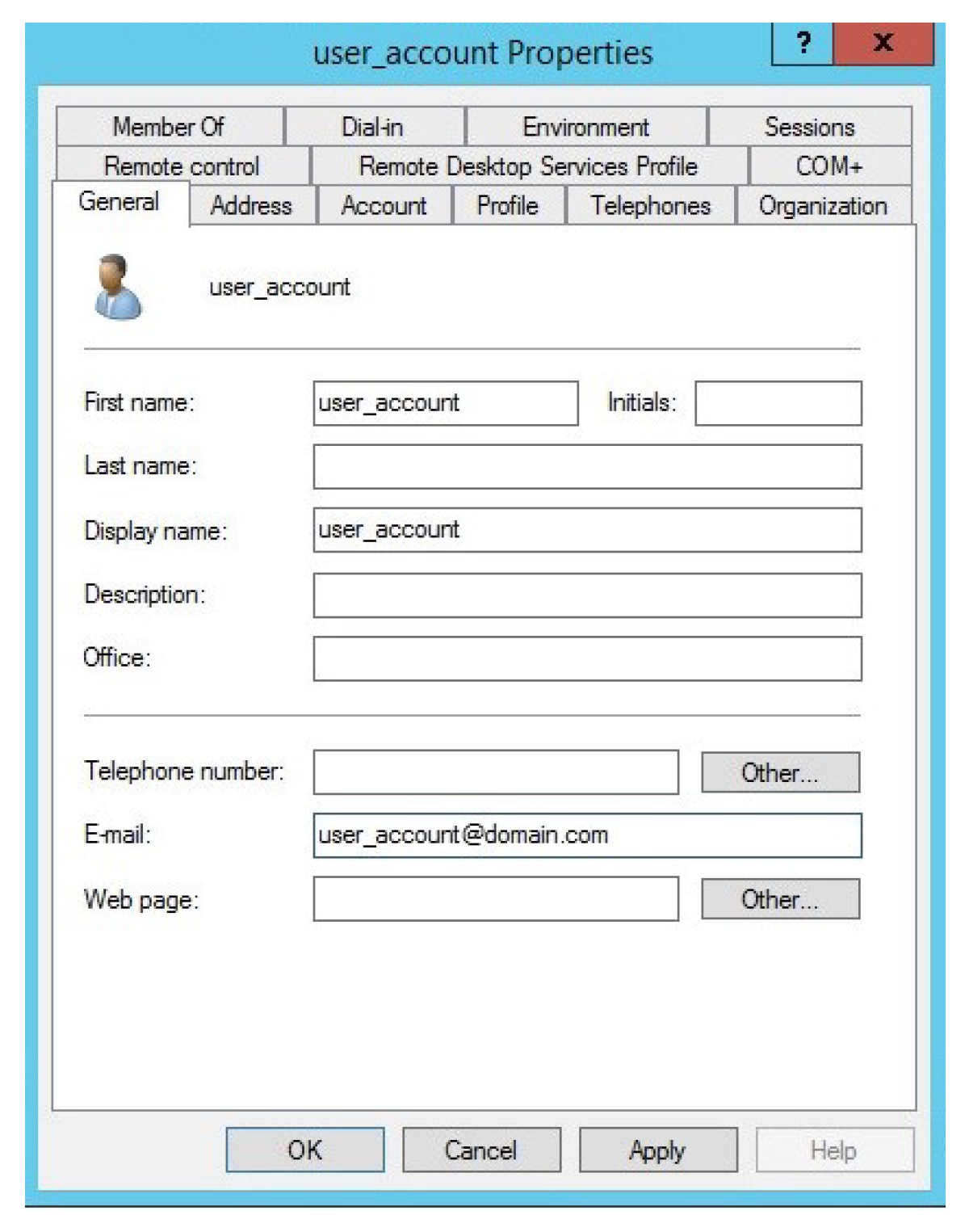

В консоли управления AD FS нажмите на папку Отношения доверия проверяющей стороны, щелкните правой кнопкой мыши по созданному отношению доверия с проверяющей стороной, а затем выберите Свойства.

Нажмите на вкладку Дополнительно, а затем выберите SHA-1 в качестве алгоритма безопасного хеширования.

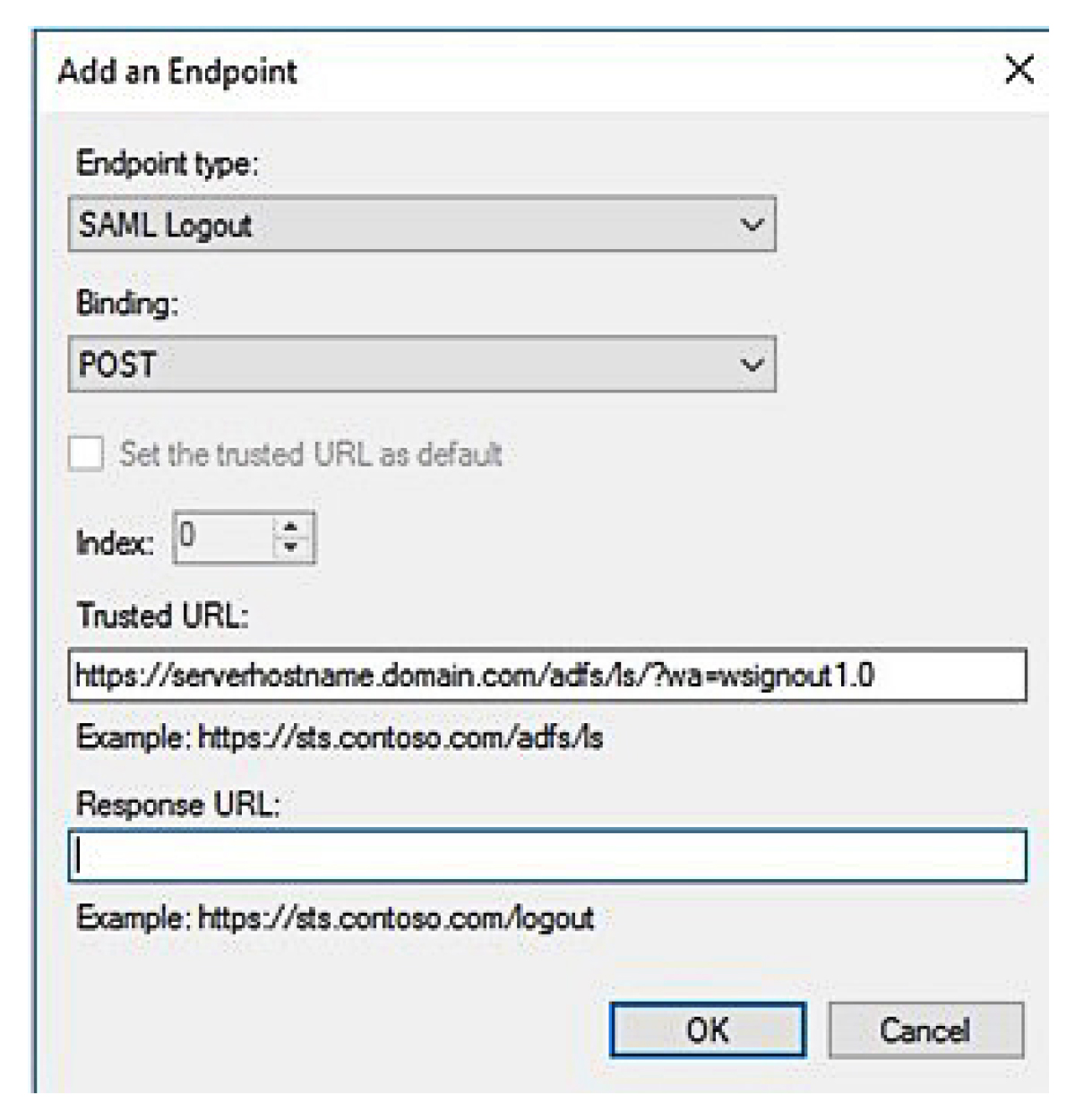

Нажмите на вкладку Конечные точки, а затем выберите Добавить SAML в качестве алгоритма безопасного хеширования.

Выберите Завершение сеанса SAML в качестве типа конечной точки, а затем в поле «Доверенный URL-адрес» укажите доверенный URL-адрес для выхода из системы на вашем сервере AD FS. Например, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Нажмите OK > Применить > OK.