AD FS sunucusundan Araçlar > AD FS Yönetimi öğesine tıklayın.

Güven İlişkileri klasörünü genişletin ve Bağlı Taraf Güvenleri klasörüne tıklayın.

Eylemler panelinde Bağlı Taraf Güveni Ekle öğesine tıklayın.

Claims aware > Başlat > Bağlı taraf hakkındaki verileri manuel olarak gir > İleri öğesine tıklayın.

Ekran adını girin ve ardından İleri öğesine tıklayın.

Sertifikayı Yapılandır penceresinde İleri düğmesine tıklayın.

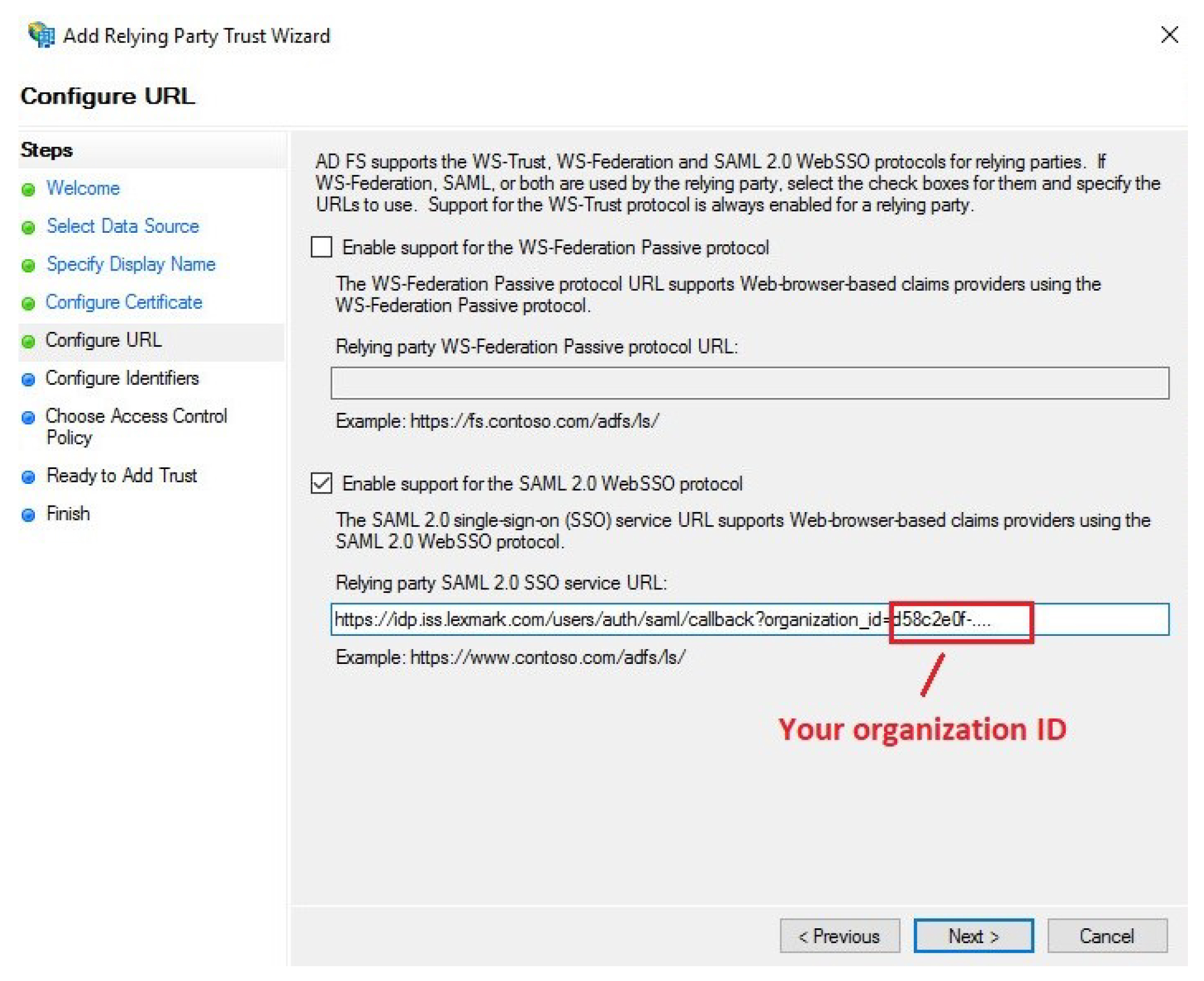

SAML 2.0 WebSSO protokolü desteğini etkinleştir seçeneğini belirleyin, bağlı taraf SAML 2.0 hizmet URL'sini yazın ve ardından İleri öğesine tıklayın.

Not: Kaynak sağlayıcıdan kuruluş kimliğini alın.

Konumunuza bağlı olarak, aşağıda bağlı taraf hizmet URL'lerine dair örnekler verilmiştir:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

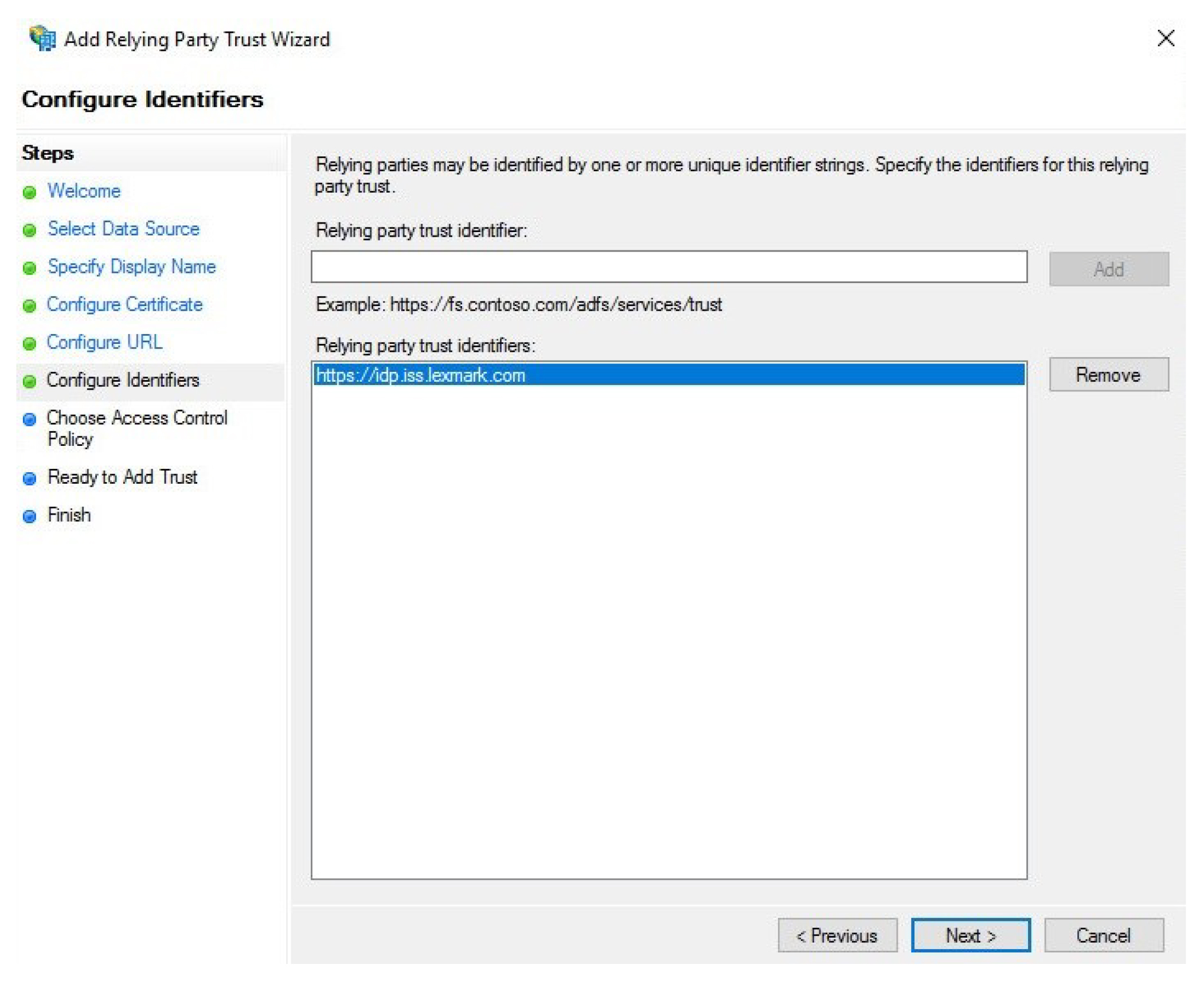

Bağlı taraf güveni tanımlayıcısını yazın ve ardından Ekle > İleri öğesine tıklayın.

Not: Bağlı taraf güveni tanımlayıcısını kaynak sağlayıcıdan alın.

Konumunuza bağlı olarak, aşağıda bağlı taraf tanımlayıcılarına dair örnekler verilmiştir:

Erişim Denetim İlkesi Seç penceresinden Herkese izin ver öğesini veya kuruluşunuzun özel erişim denetimi ilkesini seçin ve ardından İleri öğesine tıklayın.

Bağlı taraf güveni ayarlarını gözden geçirin ve İleri öğesine tıklayın.

Bu uygulama için talep verme ilkesini yapılandır seçeneğinin işaretini kaldırın ve Kapat seçeneğine tıklayın.

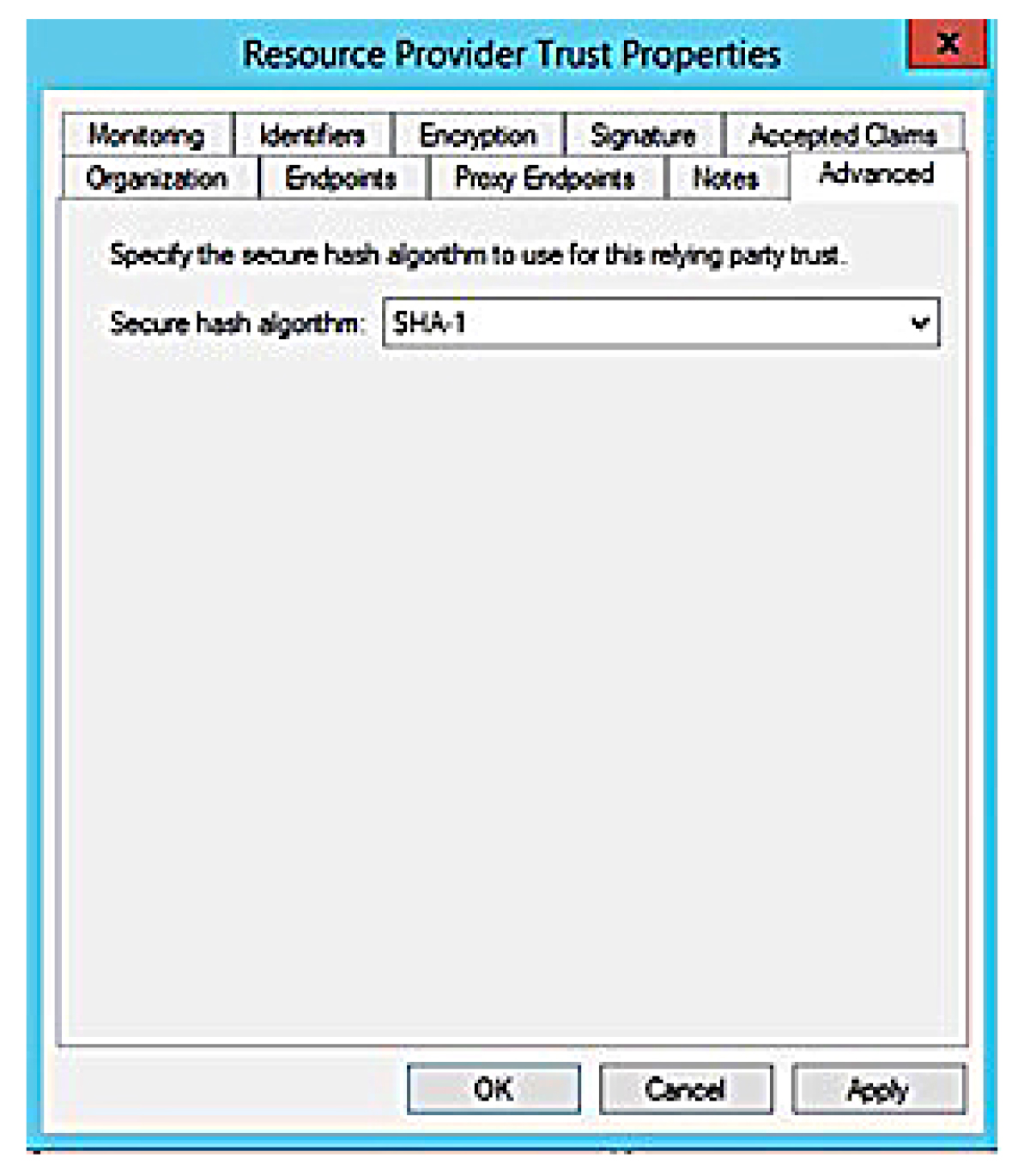

AD FS yönetim konsolundan Bağlı Taraf Güveni klasörünü tıklayın, oluşturulan bağlı taraf güvenine sağ tıklayın ve ardından Özellikler öğesine tıklayın.

Gelişmiş sekmesine tıklayın ve ardından güvenli karma algoritması olarak SHA-1 öğesini seçin.

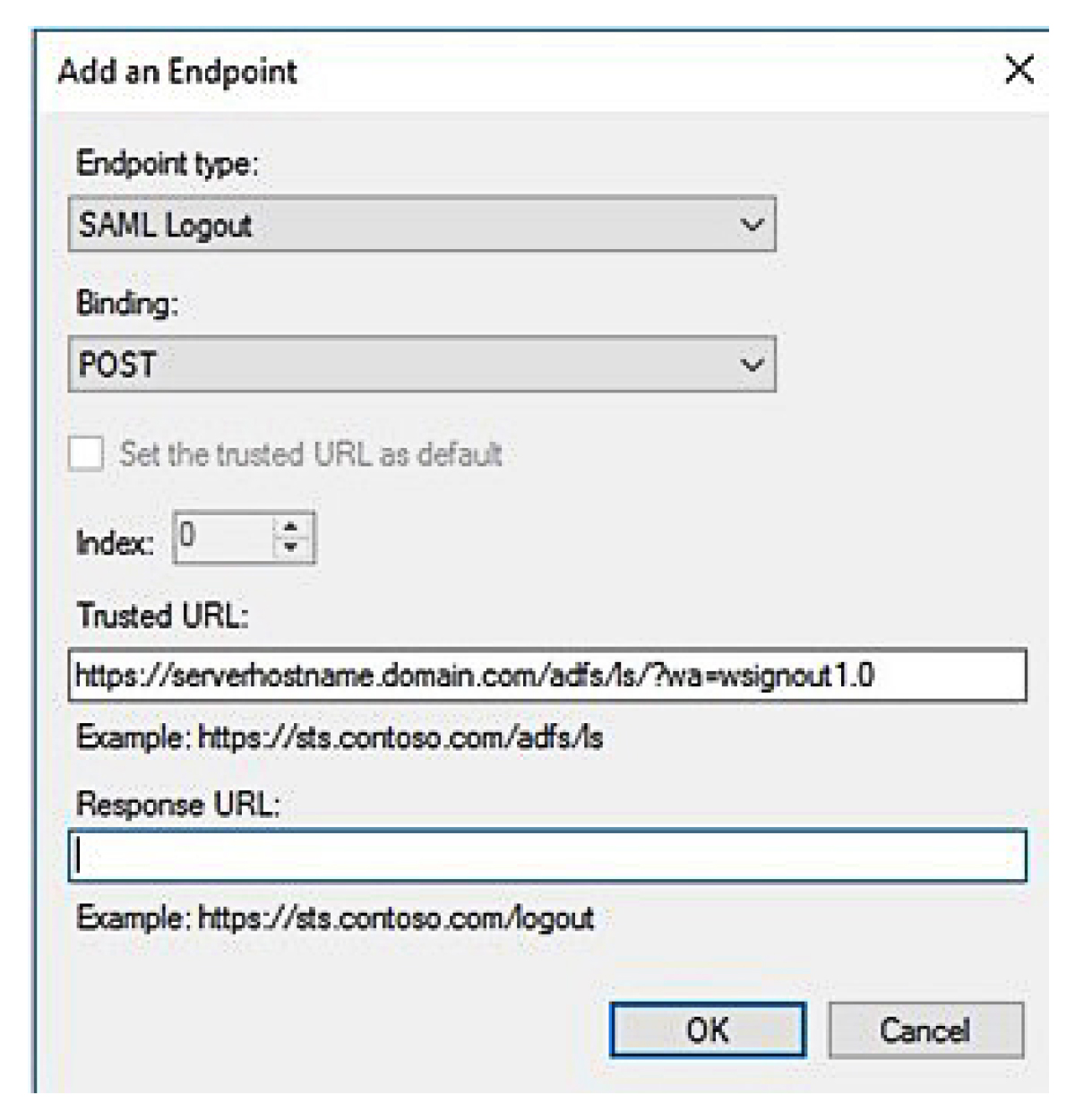

Uç noktalar sekmesine tıklayın ve ardından güvenli karma algoritma olarak SAML'yi Ekle öğesini seçin.

Uç nokta türü olarak SAML Oturum Kapatma öğesini seçin ve ardından Güvenilir URL alanına AD FS sunucunuzun güvenilir oturum kapatma URL'sini yazın. Örneğin, https://ServerFQDN/adfs/ls/?wa=wsignout1.0.

Tamam > Uygula > Tamam öğesine tıklayın.