Verwalten von Zertifikaten mit Microsoft Certificate Authority über MSCEWS

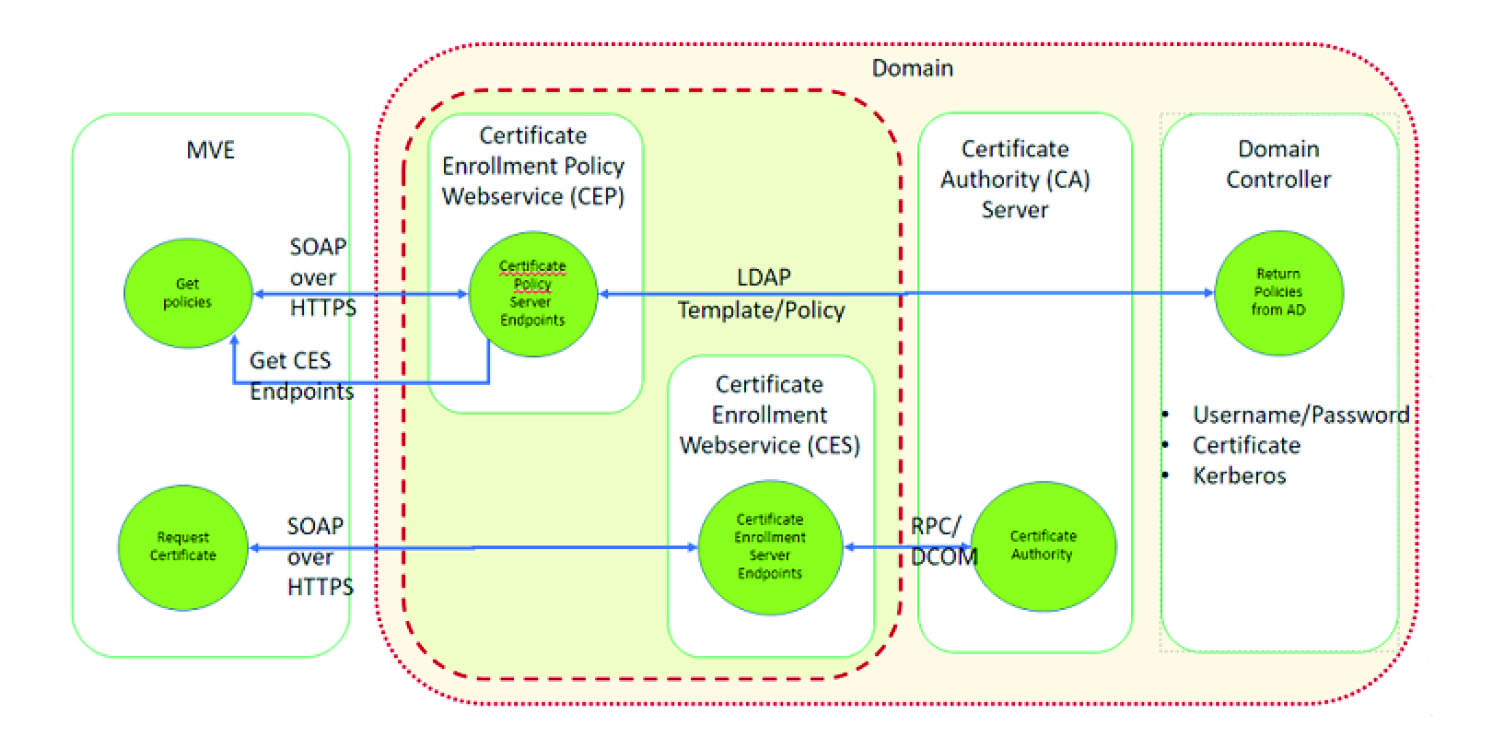

Dieser Abschnitt enthält Informationen zur Konfiguration von Certificate Enrollment Policy Web Service (CEP) und Certificate Enrollment Web Service (CES). Da Microsoft empfiehlt, CEP und CES auf zwei verschiedenen Computern zu installieren, wird in diesem Dokument dasselbe beschrieben. Wir bezeichnen diese Webdienste als CEP-Server bzw. CES-Server.

Hinweis:

Der Benutzer muss über eine vorkonfigurierte Enterprise Certificate Authority (CA) und einen Domänencontroller verfügen.

Systemvoraussetzungen

Das Betriebssystem Windows Server 2012 R2 wird für alle Einstellungen in diesem Abschnitt verwendet. Die folgenden Installationsanforderungen und -funktionen gelten für CEP und CES, sofern nicht anders angegeben.

Erstellen Sie die folgenden Kontotypen im Domänen-Controller:

Anforderungen an die Netzwerkkonnektivität

-

Die Anforderungen an die Netzwerkkonnektivität sind ein wichtiger Bestandteil des Deployment, insbesondere in Szenarien, in denen CEP und CES in einem Perimeter-Netzwerk gehostet werden.

-

Die gesamte Clientverbindung zu beiden Diensten findet innerhalb einer HTTPS-Sitzung statt, sodass nur HTTPS-Datenverkehr zwischen dem Client und den Webdiensten zulässig ist.

-

CEP kommuniziert mit Active Directory Domain Services (AD DS) über standardmäßige Lightweight Directory Access Protocol (LDAP)- und sichere LDAP (LDAPS)-Ports (TCP 389 bzw. 636).

-

CES kommuniziert mit CA über DCOM (Distributed Component Object Model).

Hinweise:

-

Standardmäßig verwendet DCOM willkürliche flüchtige Ports.

-

CA kann so konfiguriert werden, dass ein bestimmter Portbereich reserviert wird, um die Firewall-Konfiguration zu vereinfachen.

Erstellen von SSL-Zertifikaten für CEP- und CES-Server

CES und CEP müssen Secure Sockets Layer (SSL) für die Kommunikation mit Clients verwenden (über HTTPS). Jeder Dienst muss über ein gültiges Zertifikat verfügen, das über eine EKU-Richtlinie (Enhanced Key Usage) zur Serverauthentifizierung im lokalen Computerzertifikatsspeicher verfügt.

-

Installieren Sie den IIS-Dienst auf dem Server.

-

Melden Sie sich beim CEP-Server an, und fügen Sie dann das Root-CA-Zertifikat im Speicher der Trusted-Root-Zertifizierungsstelle hinzu.

-

Starten Sie die IIS-Verwaltungskonsole, und wählen Sie dann

Server-Startseite

aus.

-

Öffnen Sie in der Hauptansicht die Datei

Serverzertifikate

aus.

-

Klicken Sie auf

Aktionen

>

Zertifikatsanforderung erstellen

.

-

Geben Sie im Fenster Eigenschaften qualifizierter Verbindungsname die erforderlichen Informationen ein und klicken Sie dann auf

Weiter

.

-

Wählen Sie im Dialogfeld Eigenschaften Kryptografie-Serviceanbieter die Bitlänge aus, und klicken Sie dann auf

Weiter

.

-

Speichern Sie die Datei.

-

Lassen Sie die Datei von der Zertifizierungsstelle signieren, die Sie für CEP und CES verwenden möchten.

Hinweis:

Stellen Sie sicher, dass die EKU der Serverauthentifizierung im signierten Zertifikat aktiviert ist.

-

Kopieren Sie die signierte Datei zurück auf den CEP-Server.

-

Wählen Sie in der IIS-Verwaltungskonsole die Option

Server-Startseite

aus.

-

Öffnen Sie im Abschnitt Hauptansicht die Option

Serverzertifikate

.

-

Klicken Sie auf

Aktionen

>

Zertifikatsanforderung abschließen

.

-

Wählen Sie im Fenster Antwort der Zertifizierungsstelle angeben die signierte Datei aus.

-

Geben Sie einen Namen ein, und wählen Sie dann im Menü Zertifikatsspeicher die Option

Persönlich

aus.

-

Schließen Sie die Zertifikatsinstallation ab.

-

Wählen Sie in der IIS-Verwaltungskonsole die Standard-Website aus.

-

Klicken Sie auf

Aktionen

>

Bindungen

.

-

Klicken Sie im Dialogfeld Websitebindungen auf

Hinzufügen

.

-

Stellen Sie im Dialogfeld Websitebindung hinzufügen den Typ auf

https

ein, und suchen Sie dann im SSL-Zertifikat nach dem neu erstellten Zertifikat.

-

Wählen Sie in der IIS-Verwaltungskonsole die Option

Standard-Website

aus, und öffnen Sie dann die SSL-Einstellungen.

-

Aktivieren Sie SSL erforderlich, und stellen Sie Clientzertifikate auf

Ignorieren

ein.

-

Starten Sie IIS neu.

Hinweis:

Gehen Sie beim CES-Server genauso vor.

Erstellen von Zertifikatsvorlagen

Der Benutzer muss eine Zertifikatsvorlage für die Zertifikatsregistrierung erstellen. Gehen Sie wie folgt vor, um aus einer vorhandenen Zertifikatsvorlage zu kopieren:

-

Melden Sie sich bei der Enterprise CA mit den Anmeldeinformationen für den CA-Administrator an.

-

Erweitern Sie die Zertifizierungsstelle, klicken Sie mit der rechten Maustaste auf

Zertifikatsvorlagen

, und klicken Sie anschließend auf

Verwalten

.

-

Klicken Sie in der Konsole der Zertifikatsvorlage mit der rechten Maustaste auf

Webserver-Zertifikatsvorlage

, und klicken Sie dann auf

Vorlage duplizieren

.

-

Geben Sie auf der Registerkarte Allgemein der Vorlage den Namen

MVEWebServer

.

-

Geben Sie auf der Registerkarte Sicherheit dem CA-Administrator

Lese

-,

Schreib

- und

Registrierungsberechtigungen

.

-

Erteilen Sie den authentifizierten Benutzern

Lese

- und

Registrierungsberechtigungen

.

-

Wählen Sie auf der Registerkarte Betreff-Name die Option

In der Anfrage angeben

aus.

-

Legen Sie auf der Registerkarte Allgemein den Gültigkeitszeitraum des Zertifikats fest.

-

Wenn Sie diese Zertifikatsvorlage für die Ausgabe eines

802.1X-Zertifikats

für Drucker verwenden möchten, gehen Sie wie folgt vor:

-

Wählen Sie auf der Registerkarte

Erweiterungen

die Option

Anwendungsrichtlinien

aus der Liste der Erweiterungen aus, die in dieser Vorlage enthalten sind.

-

Klicken Sie auf

Bearbeiten

>

Hinzufügen

.

-

Wählen Sie im Dialogfeld Anwendungsrichtlinie hinzufügen die Option

Clientauthentifizierung

aus.

-

Klicken Sie auf

OK

.

-

Klicken Sie im Dialogfeld Eigenschaften der Zertifikatsvorlage auf

OK

.

-

Klicken Sie im CA-Fenster mit der rechten Maustaste auf

Zertifikatsvorlagen

, und klicken Sie dann auf

Neue

>

Zertifikatsvorlage

.

-

Wählen Sie

MVEWebServer

aus und klicken Sie auf

OK

.

Überblick über die Authentifizierungsmethoden

CEP und CES unterstützen die folgenden Authentifizierungsmethoden:

-

Integrierte Windows-Authentifizierung, auch bekannt als

Kerberos-Authentifizierung

-

Clientzertifikat-Authentifizierung, auch bekannt als

X.509-Zertifikatsauthentifizierung

-

Authentifizierung mit Benutzername und Kennwort

Integrierte Windows-Authentifizierung

Die integrierte Windows-Authentifizierung verwendet Kerberos, um einen ununterbrochenen Authentifizierungsfluss für Geräte bereitzustellen, die mit dem internen Netzwerk verbunden sind. Diese Methode wird für interne Deployments bevorzugt, da sie die vorhandene Kerberos-Infrastruktur in AD DS verwendet. Außerdem sind minimale Änderungen an den Clientcomputern für Zertifikate erforderlich.

Hinweis:

Verwenden Sie diese Authentifizierungsmethode, wenn Clients

nur

auf den Webdienst zugreifen müssen, während sie direkt mit Ihrem internen Netzwerk verbunden sind.

Clientzertifikat-Authentifizierung

Diese Methode wird gegenüber der Authentifizierung mit Benutzername und Kennwort bevorzugt, da sie sicherer ist. Es ist keine direkte Verbindung zum Unternehmensnetzwerk erforderlich.

Hinweise:

-

Verwenden Sie diese Authentifizierungsmethode, wenn Sie Clients digitale X.509-Zertifikate zur Authentifizierung bereitstellen möchten.

-

Mit dieser Methode werden die im Internet verfügbaren Webdienste aktiviert.

Authentifizierung mithilfe von Benutzername und Kennwort

Die Methode mit Benutzername und Kennwort ist die einfachste Form der Authentifizierung. Diese Methode wird in der Regel für Clients verwendet, die nicht direkt mit dem internen Netzwerk verbunden sind. Die Authentifizierungsoption ist weniger sicher als die Clientzertifikat-Authentifizierung, erfordert jedoch keine Bereitstellung eines Zertifikats.

Hinweis:

Verwenden Sie diese Authentifizierungsmethode, wenn Sie über das interne Netzwerk oder über das Internet auf den Webdienst zugreifen können.

Delegationsanforderungen

Durch eine Delegation kann ein Dienst die Identität eines Benutzer- oder Computerkontos für den Zugriff auf Ressourcen im gesamten Netzwerk annehmen.

Eine Delegation ist für den CES-Server erforderlich, wenn alle folgenden Szenarien zutreffen:

-

CA und CES befinden sich nicht auf demselben Computer.

-

CES kann anfängliche Anmeldeanforderungen verarbeiten, anstatt nur Verlängerungsanfragen für Zertifikate zu verarbeiten.

-

Der Authentifizierungstyp ist auf

integrierte Windows-Authentifizierung

oder

Clientzertifikat-Authentifizierung

eingestellt.

In den folgenden Szenarien ist für den CES-Server keine Delegation erforderlich:

Hinweise:

-

Microsoft empfiehlt, CEP und CES als Domänenbenutzerkonten auszuführen.

-

Benutzer müssen einen geeigneten Service Principal Name (SPN) erstellen, bevor sie die Delegation auf dem Domainbenutzerkonto konfigurieren.

Ermöglichen der Delegation

-

Um eine SPN für ein Domänenbenutzerkonto zu erstellen, verwenden Sie den Befehl

setspn

wie folgt:

setspn -s http/ces.msca.com msca\CESSvc

Hinweise:

-

Der Kontoname lautet CESSvc.

-

CES wird auf einem Computer mit einem vollqualifizierten Domänennamen (FQDN) von

ces.msca.com

in der Domäne msca.com ausgeführt.

-

Öffnen Sie das CESSvc-Domänen-Benutzerkonto im Domänencontroller.

-

Wählen Sie auf der Registerkarte Delegation die Option

Diesem Benutzer nur für die Delegation an bestimmte Dienste vertrauen

aus.

-

Wählen Sie die geeignete Delegation basierend auf der Authentifizierungsmethode aus.

Hinweise:

-

Wenn Sie die integrierte Windows-Authentifizierung auswählen, konfigurieren Sie die Delegation so, dass

nur Kerberos

verwendet wird.

-

Wenn der Dienst die Clientzertifikat-Authentifizierung verwendet, konfigurieren Sie die Delegation so, dass ein beliebiges Authentifizierungsprotokoll verwendet wird.

-

Wenn Sie mehrere Authentifizierungsmethoden konfigurieren möchten, konfigurieren Sie die Delegation für die Verwendung eines beliebigen Authentifizierungsprotokolls.

-

Klicken Sie auf

Hinzufügen

.

-

Wählen Sie im Dialogfeld Dienste hinzufügen

Benutzer

oder

Computer

aus.

-

Geben Sie den Hostnamen des CA-Servers ein, und klicken Sie dann auf

Namen prüfen

.

-

Wählen Sie im Dialogfeld Dienste hinzufügen einen der folgenden Dienste aus, die delegiert werden sollen:

-

Schließen Sie das Dialogfeld „Domänenbenutzereigenschaften“.

Für CEP-Domänenbenutzer, die die Windows-integrierte Authentifizierung verwenden, gehen Sie wie folgt vor:

-

Um eine SPN für ein Domänenbenutzerkonto zu erstellen, verwenden Sie den Befehl

setspn

wie folgt:

setspn -s http/cep.msca.com msca\CEPSvc

Hinweis:

Der Kontoname lautet CESSvc.

-

Öffnen Sie das CEPSvc-Domänenbenutzerkonto im Domänencontroller.

-

Wählen Sie auf der Registerkarte Delegation die Option

Diesem Benutzer für die Delegation nicht vertrauen

aus.

Konfigurieren der integrierten Windows Authentifizierung

Verwenden Sie Windows PowerShell, um CEP und CES zu installieren.

CEP konfigurieren

Das cmdlet

Install-AdcsRegistrmentPolicyWebService

konfiguriert den Certificate Enrollment Policy Web Service (CEP). Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem CEPAdmin-Benutzernamen an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Pol

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Kerberos -SSLCertThumbprint "sslCertThumbPrint"

aus.

Hinweis:

Ersetzen Sie <

sslCertThumbPrint

> durch den Thumbprint des für den CEP-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CEP hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung

ADPolicyProvider_CEP_Kerberos

.

-

Doppelklicken Sie in der virtuellen Anwendung

Home

auf Anwendungseinstellungen, und doppelklicken Sie dann

auf FriendlyName

.

-

Geben Sie unter Wert einen Namen ein, und schließen Sie dann das Dialogfeld.

-

Doppelklicken Sie auf

URI

, und kopieren Sie dann

Wert

.

Hinweise:

-

Wenn Sie eine andere Authentifizierungsmethode auf demselben CEP-Server konfigurieren möchten, müssen Sie die ID ändern.

-

Diese URL wird in MVE oder einer beliebigen Clientanwendung verwendet.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentPolicyServer

aus, und klicken Sie dann im rechten Bereich auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld Anwendungspool-Identität das benutzerdefinierte Konto aus, und geben Sie dann

CEPSvc

als Domänenbenutzernamen ein.

-

Schließen Sie alle Dialogfelder, und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.

CES konfigurieren

Das

Install-AdcsEnrollmentWebService

cmdlet konfiguriert den Certificate Enrollment Web Service (CES). Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem

CESAdmin

-Benutzernamen beim CES-Server an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Svc

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig "CA1.contoso.com\contoso-CA1-CA" -SSLCertThumbprint "sslCertThumbPrint" -AuthenticationType Kerberos

aus.

Hinweise:

-

Ersetzen Sie <

sslCertThumbPrint

> durch den Thumbprint des für den CES-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Ersetzen Sie

CA1.contoso.com

durch den CA-Computernamen.

-

Ersetzen Sie

contoso-CA1-CA

durch den gemeinsamen CA-Namen.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CES hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung:

contoso-CA1-CA _CES_Kerberos

.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentServer

aus, und klicken Sie dann im rechten Bereich auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld

Anwendungspool-Identität

das benutzerdefinierte Konto aus, und geben Sie dann

CESSvc

als Domänenbenutzernamen ein.

-

Schließen Sie alle Dialogfelder und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.

-

Aktivieren Sie für CESSvc-Domänenbenutzer die Delegierung. Weitere Informationen finden Sie unter

Ermöglichen der Delegation

.

Konfigurieren der Clientzertifikat-Authentifizierung

CEP konfigurieren

Das cmdlet

Install-AdcsRegistrmentPolicyWebService

konfiguriert CEP. Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem CEPAdmin-Benutzernamen an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Pol

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Certificate -SSLCertThumbprint "sslCertThumbPrint"

aus.

Hinweis:

Ersetzen Sie <

sslCertThumbPrint

> durch den Thumbprint des für den CEP-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CEP hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung

ADPolicyProvider_CEP_Certificate

.

-

Doppelklicken Sie in der virtuellen Anwendung

Home

auf Anwendungseinstellungen, und doppelklicken Sie dann

auf FriendlyName

.

-

Geben Sie unter Wert einen Namen ein, und schließen Sie das Dialogfeld.

-

Doppelklicken Sie auf

URI

, und kopieren Sie dann

Wert

.

Hinweise:

-

Wenn Sie eine andere Authentifizierungsmethode auf demselben CEP-Server konfigurieren möchten, müssen Sie die ID ändern.

-

Diese URL wird in MVE oder einer beliebigen Clientanwendung verwendet.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentPolicyServer

aus, und klicken Sie dann im rechten Bereich auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld Anwendungspool-Identität das benutzerdefinierte Konto aus, und geben Sie dann

CEPSvc

als Domänenbenutzernamen ein.

-

Schließen Sie alle Dialogfelder, und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.

CES konfigurieren

Das

Install-AdcsEnrollmentWebService

cmdlet konfiguriert den Certificate Enrollment Web Service (CES). Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem

CESAdmin

-Benutzernamen beim CES-Server an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Svc

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig "CA1.contoso.com\contoso-CA1-CA" -SSLCertThumbprint "sslCertThumbPrint" -AuthenticationType Certificate

aus.

Hinweise:

-

Ersetzen Sie <

sslCertThumbPrint

> durch den Thumbprint des für den CES-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Ersetzen Sie

CA1.contoso.com

durch den CA-Computernamen.

-

Ersetzen Sie

contoso-CA1-CA

durch den gemeinsamen CA-Namen.

-

Wenn Sie bereits eine Authentifizierungsmethode auf dem Host konfiguriert haben, entfernen Sie

ApplicationPoolIdentity

aus dem Befehl.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CEP hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung:

contoso-CA1-CA _CES_Certificate

.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentServer

aus und klicken Sie dann im rechten Bereich auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld Anwendungspool-Identität das benutzerdefinierte Konto aus, und geben Sie dann

CESSvc

als Domänenbenutzernamen ein.

-

Schließen Sie alle Dialogfelder und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.

-

Aktivieren Sie für CESSvc-Domänenbenutzer die Delegierung. Weitere Informationen finden Sie unter

Ermöglichen der Delegation

.

Erstellen eines Clientzertifikats

-

Öffnen Sie von einem beliebigen Domänenbenutzerkonto aus

certlm.msc

.

-

Klicken Sie auf

Zertifikate

>

Persönlich

>

Zertifikate

>

Alle Aufgaben

>

Neues Zertifikat anfordern

.

-

Klicken Sie auf

Weiter

.

-

Klicken Sie auf

Active Directory-Registrierung

>

Clientzugriff

.

Hinweis:

Gehen Sie wie folgt vor, wenn Sie die Optionen zur

Active Directory-Registrierung

nicht verwenden möchten:

-

Klicken Sie auf

Von mir konfiguriert

>

Neue hinzufügen

.

-

Geben Sie den Enrollment Policy Server-URI als CEP-Serveradresse für Username_Password oder die Kerberos-Authentifizierung ein.

-

Wählen Sie als Authentifizierungstyp

Integrierte Windows-Authentifizierung

aus.

-

Klicken Sie auf

Server validieren

.

-

Klicken Sie nach der erfolgreichen Validierung auf

Hinzufügen

.

-

Klicken Sie auf

Weiter

.

-

Wählen Sie eine beliebige Vorlage aus.

-

Klicken Sie auf

Details

>

Eigenschaften

.

-

Klicken Sie auf

Integrieren

.

-

Geben Sie auf der Registerkarte Betreff einen vollständigen Domänennamen (FQDN) an.

-

Wählen Sie auf der Registerkarte Privater Schlüssel die Option

Privaten Schlüssel exportierbar machen

.

-

Klicken Sie auf

Anwenden

>

Integrieren

.

Führen Sie nach der Registrierung des Clientzertifikats die folgenden Schritte aus, um das Clientzertifikat im PFX-Format zu exportieren.

-

Klicken Sie auf

Zertifikat

>

Alle Aufgaben

>

Exportieren

.

-

Klicken Sie auf

Weiter

>

Ja, privaten Schlüssel exportieren

.

-

Klicken Sie auf

Weiter

.

-

Geben Sie das vom Client bereitgestellte Kennwort ein.

-

Klicken Sie auf

Weiter

.

-

Geben Sie den Dateinamen im Dialogfeld Zertifikatexport an.

-

Klicken Sie auf

Weiter

>

Fertig stellen

.

Konfigurieren der Authentifizierung mit Benutzername und Kennwort

CEP konfigurieren

Das cmdlet

Install-AdcsRegistrmentPolicyWebService

konfiguriert den Certificate Enrollment Policy Web Service (CEP). Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem CEPAdmin-Benutzernamen an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Pol

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentPolicyWebService -AuthenticationType UserName -SSLCertThumbprint "sslCertThumbPrint"

aus.

Hinweis:

Ersetzen Sie <

sslCertThumbPrint

> durch den Thumbprint des für den CEP-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CEP hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung:

ADPolicyProvider_CEP_UsernamePassword

.

-

Doppelklicken Sie in der virtuellen Anwendung

Home

auf Anwendungseinstellungen, und doppelklicken Sie dann

auf FriendlyName

.

-

Geben Sie unter

Wert

einen Namen ein, und schließen Sie das Dialogfeld.

-

Doppelklicken Sie auf

URI

, und kopieren Sie dann

Wert

.

Hinweise:

-

Wenn Sie eine andere Authentifizierungsmethode auf demselben CEP-Server konfigurieren möchten, müssen Sie die ID ändern.

-

Diese URL wird in MVE oder einer beliebigen Clientanwendung verwendet.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentPolicyServer

aus, und klicken Sie dann im rechten Bereich auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld Anwendungspool-Identität das benutzerdefinierte Konto aus, und geben Sie dann

CEPSvc

ein.

-

Schließen Sie alle Dialogfelder, und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.

CES konfigurieren

Das

Install-AdcsEnrollmentWebService

cmdlet konfiguriert den Certificate Enrollment Web Service (CES). Es wird auch verwendet, um andere Instanzen des Dienstes innerhalb einer vorhandenen Installation zu erstellen.

-

Melden Sie sich mit dem

CESAdmin

-Benutzernamen beim CES-Server an, und starten Sie dann PowerShell im Administratormodus.

-

Führen Sie den Befehl

Import-Module ServerManager

aus.

-

Führen Sie den Befehl

Add-WindowsFeature Adcs-Enroll-Web-Svc

aus.

-

Führen Sie den Befehl

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig "CA1.contoso.com\contoso-CA1-CA" -SSLCertThumbprint "sslCertThumbPrint" -AuthenticationType UserName

aus.

Hinweise:

-

Ersetzen Sie <

sslCertThumbprint

> durch den Thumbprint des für den CES-Server erstellten SSL-Zertifikats, nachdem Sie die Leerzeichen zwischen den Thumbprint-Werten gelöscht haben.

-

Ersetzen Sie

CA1.contoso.com

durch den CA-Computernamen.

-

Ersetzen Sie

contoso-CA1-CA

durch den gemeinsamen CA-Namen.

-

Wenn Sie bereits eine Authentifizierungsmethode auf dem Host konfiguriert haben, entfernen Sie

ApplicationPoolIdentity

aus dem Befehl.

-

Schließen Sie die Installation ab, indem Sie entweder

Y

oder

A

auswählen.

-

Starten Sie die IIS-Verwaltungskonsole.

-

Erweitern Sie im Bereich Verbindungen den Webserver, der CES hostet.

-

Erweitern Sie

Sites

, erweitern Sie

Standard-Website

, und klicken Sie dann auf den Namen der entsprechenden virtuellen Installationsanwendung:

contoso-CA1-CA_CES_UsernamePassword

.

-

Klicken Sie im linken Bereich auf

Anwendungspools

.

-

Wählen Sie

WSEnrollmentServer

aus und klicken Sie dann im rechten Bereich unter Aktionen auf

Aktionen

>

Erweiterte Einstellungen

.

-

Wählen Sie unter Prozessmodell das Identitätsfeld aus.

-

Wählen Sie im Dialogfeld Anwendungspool-Identität das benutzerdefinierte Konto aus, und geben Sie dann

CESSvc

als Domänenbenutzernamen ein.

-

Schließen Sie alle Dialogfelder und recyceln Sie dann IIS im rechten Bereich der IIS-Verwaltungskonsole.

-

Geben Sie in PowerShell

iisreset

ein, um IIS neu zu starten.