Gestion des certificats à l'aide de l'autorité de certification Microsoft via MSCEWS

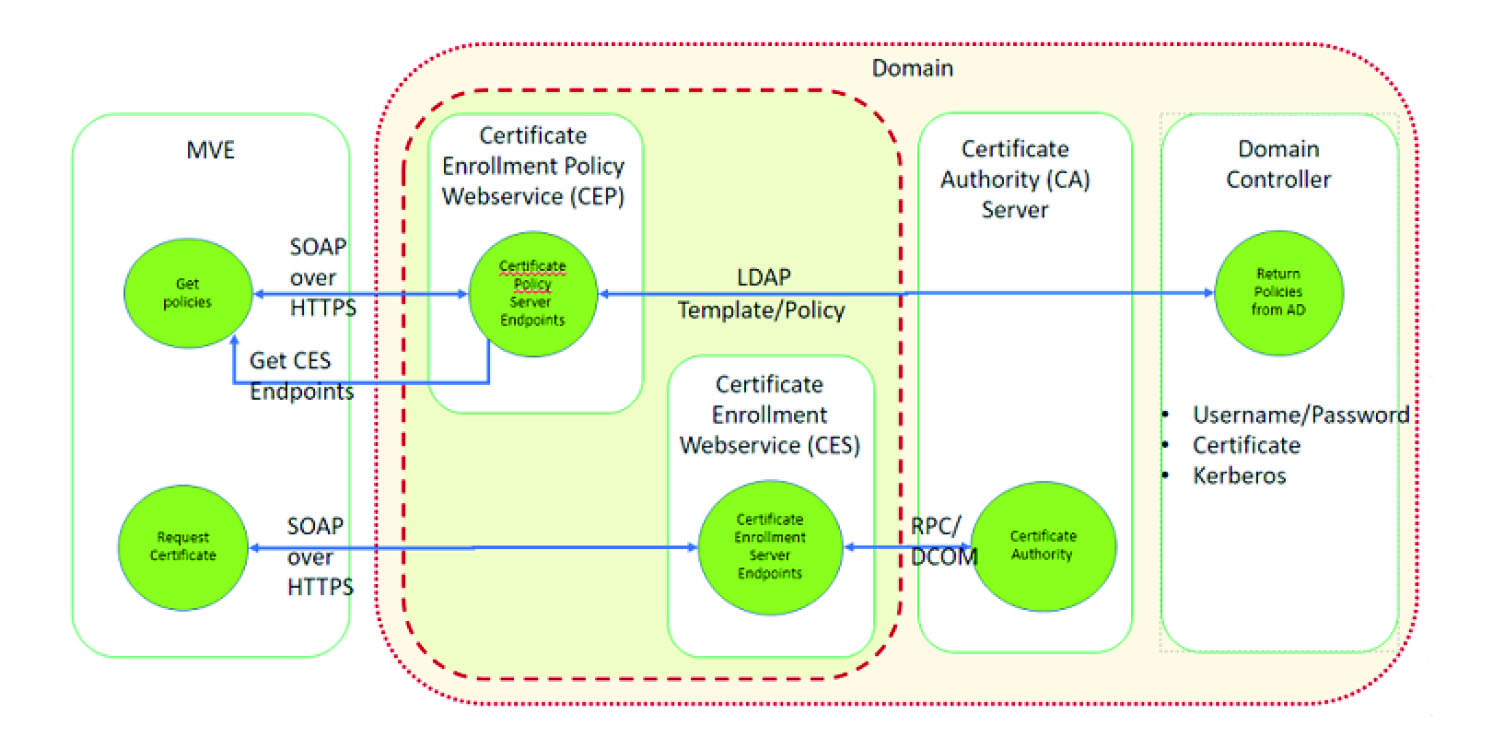

Cette section fournit des informations sur la configuration du CEP (service Web Stratégie d'inscription de certificats) et du CES (service Web Inscription de certificats). Microsoft recommande d'installer le CEP et le CES sur deux machines différentes et nous suivons cette même procédure dans ce document. Nous appelons respectivement ces services Web « serveur CEP » et « serveur CES ».

Remarque :

L'utilisateur doit disposer d'une autorité de certification (CA) d'entreprise préconfigurée et d'un contrôleur de domaine.

Configuration requise

Le système d'exploitation Windows Server 2012 R2 (et ses versions ultérieures) est utilisé pour toutes les configurations de cette section. Les exigences et capacités d'installation suivantes s'appliquent à la fois au CEP et au CES, sauf indication contraire.

Créez les types de comptes suivants dans le contrôleur de domaine :

Exigences relatives à la connectivité réseau

-

Les exigences relatives à la connectivité réseau sont un élément clé de la planification du déploiement, en particulier pour les scénarios où les CEP et CES sont hébergés dans un réseau de périmètre.

-

Toutes les connexions client aux deux services se produisent au sein d'une session HTTPS, de sorte que seul le trafic HTTPS est autorisé entre le client et les services Web.

-

Le CEP communique avec AD DS (Active Directory Domain Services) à l'aide des ports LDAP (Lightweight Directory Access Protocol) et LDAPS (Secure LDAP) standard (TCP 389 et 636 respectivement).

-

Le CES communique avec la CA à l'aide du modèle DCOM (Distributed Component Object Model).

Remarques :

-

Par défaut, le DCOM utilise des ports éphémères aléatoires.

-

La CA peut être configurée pour réserver une gamme spécifique de ports afin de simplifier la configuration du pare-feu.

Création de certificats SSL pour les serveurs CEP et CES

Les CES et CEP doivent utiliser le protocole SSL (Secure Sockets Layer) pour communiquer avec les clients (via HTTPS). Chaque service doit disposer d'un certificat valide doté d'une stratégie EKU (Enhanced Key usage) d'authentification du serveur dans le magasin de certificats de l'ordinateur local.

-

Installez le service IIS sur le serveur.

-

Connectez-vous au serveur CEP, puis ajoutez le Certificat CA racine dans le magasin de l'Autorité de certification racine approuvée.

-

Lancez la Console du gestionnaire IIS, puis sélectionnez

Accueil du serveur

.

-

Dans la section de la vue principale, ouvrez les

Certificats de serveur

.

-

Cliquez sur

Actions

>

Créer une requête de certificat

.

-

Dans la fenêtre Propriétés du nom unique, fournissez les informations nécessaires, puis cliquez sur

Suivant

.

-

Dans la boîte de dialogue Propriétés du fournisseur de services cryptographiques, sélectionnez la longueur binaire, puis cliquez sur

Suivant

.

-

Enregistrez le fichier.

-

Obtenez le fichier signé par la CA que vous prévoyez d'utiliser pour le CEP et le CES.

Remarque :

Assurez-vous que l'option EKU d'authentification du serveur est activée dans le certificat signé.

-

Copiez de nouveau le fichier signé sur le serveur CEP.

-

Dans la Console du gestionnaire IIS, sélectionnez

Accueil du serveur

.

-

Dans la section Vue principale, ouvrez les

Certificats de serveur

.

-

Cliquez sur

Actions

>

Terminer la demande de certificat

.

-

Dans la fenêtre Spécifier la réponse de l'autorité de certification, sélectionnez le fichier signé.

-

Saisissez un nom, puis dans le menu Magasin de certificats, sélectionnez

Personnel

.

-

Terminez l'installation du certificat.

-

Dans la Console du gestionnaire IIS, sélectionnez le site Web par défaut.

-

Cliquez sur

Actions

>

Liaisons

.

-

Dans la boîte de dialogue Liaisons de site, cliquez sur

Ajouter

.

-

Dans la boîte de dialogue Ajouter une liaison de site, définissez Type sur

https

, puis recherchez le certificat nouvellement créé dans le certificat SSL.

-

Dans la Console du gestionnaire IIS, sélectionnez le

Site Web par défaut

, puis ouvrez les paramètres SSL.

-

Activez l'option Exiger SSL et définissez l'option Certificats client sur

Ignorer

.

-

Redémarrer l'IIS.

Remarque :

Suivez la même procédure pour le serveur CES.

Création de modèles de certificats

L'utilisateur doit créer un modèle de certificat pour l'inscription du certificat. Procédez comme suit pour copier à partir d'un modèle de certificat existant :

-

Connectez-vous à la CA d'entreprise avec les informations d'identification de l'administrateur de la CA.

-

Développez la CA en cliquant avec le bouton droit de la souris sur

Modèles de certificat

, puis sur

Gérer

.

-

Dans la Console des modèles de certificat, cliquez avec le bouton droit de la souris sur

Modèle de certificat de serveur Web

, puis cliquez sur

Dupliquer le modèle

.

-

Dans l'onglet Général du modèle, nommez le modèle

MVEWebServer

.

-

Dans l'onglet Sécurité, accordez à l'administrateur de la CA les autorisations de

Lecture

, d'

Ecriture

et d'

Inscription

.

-

Accorder les autorisations de

Lecture

et d'

Inscription

aux utilisateurs authentifiés.

-

Dans l'onglet Nom d'objet, sélectionnez

Envoyer

dans la demande.

-

Dans l'onglet Général, définissez la période de validité du certificat.

-

Si vous prévoyez d'utiliser ce modèle de certificat pour émettre un

Certificat 802.1X

pour les imprimantes, procédez comme suit :

-

Dans l'onglet

Extensions

, sélectionnez

Stratégies d'application

dans la liste des extensions incluses dans ce modèle.

-

Cliquez sur

Edition

>

Ajouter

.

-

Dans la boîte de dialogue Ajouter une stratégie d'application, sélectionnez

Authentification client

.

-

Cliquez sur

OK

.

-

Dans la boîte de dialogue Propriétés de modèle de certificat, cliquez sur

OK

.

-

Dans la fenêtre CA, cliquez avec le bouton droit de la souris sur

Modèles de certificat

, puis cliquez sur

Nouveau

>

Modèle de certificat

.

-

Sélectionnez

MVEWebServer

, puis cliquez sur

OK

.

Comprendre les méthodes d'authentification

Le CEP et le CES prennent en charge les méthodes d'authentification suivantes :

-

Authentification intégrée à Windows, également appelée

authentification Kerberos

-

Authentification par certificat client, également appelée

authentification par certificat X.509

-

Authentification par nom d'utilisateur et mot de passe

Authentification intégrée à Windows

L'authentification intégrée à Windows utilise Kerberos pour fournir un flux d'authentification ininterrompu aux périphériques connectés au réseau interne. Cette méthode est préférée pour les déploiements internes, car elle utilise l'infrastructure Kerberos existante dans AD DS. Elle nécessite également peu de modifications sur les ordinateurs clients de certificat.

Remarque :

Utilisez cette méthode d'authentification si vous avez besoin que les clients accèdent

uniquement

au service Web lorsqu'ils sont connectés directement à votre réseau interne.

Authentification par certificat client

Cette méthode est préférable à l'authentification par nom d'utilisateur et mot de passe, car elle est plus sécurisée. Elle ne nécessite pas de connexion directe au réseau de l'entreprise.

Remarques :

-

Utilisez cette méthode d'authentification si vous prévoyez de fournir aux clients des certificats numériques X.509 pour l'authentification.

-

Cette méthode active les services Web disponibles sur Internet.

Authentification par nom d'utilisateur et mot de passe

La méthode d'authentification par nom d'utilisateur et mot de passe est la forme d'authentification la plus simple. Cette méthode est généralement utilisée pour servir des clients qui ne sont pas directement connectés au réseau interne. Cette option d'authentification ne nécessite pas de fournir de certificat, mais elle est moins sécurisée que l'authentification par certificat client.

Remarque :

Utilisez cette méthode d'authentification lorsque vous pouvez accéder au service Web sur le réseau interne ou sur Internet.

Exigences relatives à la délégation

La délégation permet à un service d'emprunter l'identité du compte d'un utilisateur ou d'un ordinateur pour accéder aux ressources sur l'ensemble du réseau.

La délégation est requise pour le serveur CES lorsque tous les scénarios suivants s'appliquent :

-

La CA et le CES ne résident pas sur le même ordinateur.

-

Le CES peut traiter les demandes d'inscription initiales, au lieu de traiter uniquement les demandes de renouvellement de certificat.

-

Le type d'authentification est défini sur

Authentification intégrée à Windows

ou

Authentification par certificat client

.

La délégation n'est pas nécessaire pour le serveur CES dans les scénarios suivants :

Remarques :

-

Microsoft recommande d'exécuter le CEP et le CES en tant que comptes d'utilisateur de domaine.

-

Les utilisateurs doivent créer un nom principal de service (SPN) approprié avant de configurer la délégation sur le compte d'utilisateur de domaine.

Activation de la délégation

-

Pour créer un SPN pour un compte d'utilisateur de domaine, utilisez la commande

setspn

comme suit :

setspn -s http/ces.msca.com msca\CESSvc

Remarques :

-

Le nom du compte est CESSvc.

-

Le CES s'exécute sur un ordinateur dont le nom de domaine complet (FQDN) est

ces.msca.com

dans le domaine msca.com.

-

Ouvrez le compte utilisateur de domaine CESSvc dans le contrôleur de domaine.

-

Dans l'onglet Délégation, sélectionnez

Approuver cet utilisateur pour la délégation aux services spécifiés uniquement

.

-

Sélectionnez la délégation appropriée en fonction de la méthode d'authentification.

Remarques :

-

Si vous sélectionnez l'authentification intégrée à Windows, configurez la délégation pour qu'elle utilise

Kerberos uniquement

.

-

Si le service utilise l'authentification par certificat client, configurez la délégation pour qu'elle utilise n'importe quel protocole d'authentification.

-

Si vous prévoyez de configurer plusieurs méthodes d'authentification, configurez la délégation pour qu'elle utilise n'importe quel protocole d'authentification.

-

Cliquez sur

Ajouter

.

-

Dans la boîte de dialogue Ajouter des services, sélectionnez

Utilisateurs

ou

Ordinateurs

.

-

Saisissez le nom de l'hôte de votre serveur CA, puis cliquez sur

Vérifier les noms

.

-

Dans la boîte de dialogue Ajouter des services, sélectionnez l'un des services suivants à déléguer :

-

Fermez la boîte de dialogue des propriétés de l'utilisateur du domaine.

Pour les utilisateurs de domaine CEP utilisant l'authentification intégrée à Windows, procédez comme suit :

-

Pour créer un SPN pour un compte d'utilisateur de domaine, utilisez la commande

setspn

comme suit :

setspn -s http/cep.msca.com msca\CEPSvc

Remarque :

Le nom du compte est CEPSvc.

-

Ouvrez le compte utilisateur de domaine CEPSvc dans le contrôleur de domaine.

-

Dans l'onglet Délégation, sélectionnez

Ne pas faire confiance à cet utilisateur pour la délégation

.

Configuration de l'authentification intégrée à Windows

Pour installer le CEP et le CES, utilisez Windows PowerShell.

Configuration du CEP

L'applet de commande

Install-AdcsEnrollmentPolicyWebService

configure le service Web CEP (service Web Stratégie d'inscription de certificats). Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CEP à l'aide du nom d'utilisateur CEPAdmin, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Pol

.

-

Exécutez la commande

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Kerberos -SSLCertThumbprint "sslCertThumbPrint"

.

Remarque :

Remplacez <

sslCertThumbPrint

> par l'empreinte du certificat SSL créé pour le serveur CEP, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CEP.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée,

ADPolicyProvider_CEP_Kerberos

.

-

Dans l'application virtuelle

Home

, double-cliquez sur les paramètres de l'application, puis sur

FriendlyName

.

-

Saisissez un nom sous Valeur, puis fermez la boîte de dialogue.

-

Double-cliquez sur

URI

, puis copiez la

Valeur

.

Remarques :

-

Si vous souhaitez configurer une autre méthode d'authentification sur le même serveur CEP, vous devez modifier l'ID.

-

Cette URL est utilisée dans MVE ou dans n'importe quelle application client.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentPolicyServer

, puis cliquez sur

Actions

>

Paramètres avancés

dans le volet de droite.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue Identité du pool d'applications, sélectionnez le compte personnalisé, puis saisissez

CEPSvc

comme nom d'utilisateur de domaine.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.

Configuration du CES

L'applet de commande

Install-AdcsEnrollmentWebService

configure le service Web CES (service Web Stratégie inscription de certificats). Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CES à l'aide du nom d'utilisateur

CESAdmin

, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Svc

.

-

Exécutez la commande

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig "CA1.contoso.com\contoso-CA1-CA" -SSLCertThumbprint "sslCertThumbPrint" -AuthenticationType Kerberos

.

Remarques :

-

Remplacez <

sslCertThumbPrint

> par l'empreinte du certificat SSL créé pour le serveur CES, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Remplacez

CA1.contoso.com

par le nom de l'ordinateur de votre CA.

-

Remplacez

contoso-CA1-CA

par le nom commun de votre CA.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CES.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée :

contoso-CA1-CA _CES_Kerberos

.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentServer

, puis dans le volet de droite, cliquez sur

Actions

>

Paramètres avancés

.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue

Identité du pool d'applications

, sélectionnez le compte personnalisé, puis saisissez

CESSvc

comme nom d'utilisateur de domaine.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.

-

Pour les utilisateurs du domaine CESSvc, activez la délégation. Pour plus d'informations, reportez-vous à la section

Activation de la délégation

.

Configuration de l'authentification par certificat client

Configuration du CEP

L'applet de commande

Install-AdcsEnrollmentPolicyWebService

configure le CEP. Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CEP à l'aide du nom d'utilisateur CEPAdmin, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Pol

.

-

Exécutez la commande

Install-AdcsEnrollmentPolicyWebService -AuthenticationType Certificate -SSLCertThumbprint “sslCertThumbPrint”

.

Remarque :

Remplacez <

sslCertThumbPrint

> par l'empreinte du certificat SSL créé pour le serveur CEP, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CEP.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée :

ADPolicyProvider_CEP_Certificate

.

-

Dans l'application virtuelle

Home

, double-cliquez sur les paramètres de l'application, puis sur

FriendlyName

.

-

Saisissez un nom sous Valeur, puis fermez la boîte de dialogue.

-

Double-cliquez sur

URI

, puis copiez la

Valeur

.

Remarques :

-

Si vous souhaitez configurer une autre méthode d'authentification sur le même serveur CEP, vous devez modifier l'ID.

-

Cette URL est utilisée dans MVE ou dans n'importe quelle application client.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentPolicyServer

, puis cliquez sur

Actions

>

Paramètres avancés

dans le volet de droite.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue Identité du pool d'applications, sélectionnez le compte personnalisé, puis saisissez

CEPSvc

comme nom d'utilisateur de domaine.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.

Configuration du CES

L'applet de commande

Install-AdcsEnrollmentWebService

configure le service Web CES (service Web Stratégie inscription de certificats). Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CES à l'aide du nom d'utilisateur

CESAdmin

, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Svc

.

-

Exécutez la commande

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig “CA1.contoso.com\contoso-CA1-CA” -SSLCertThumbprint “sslCertThumbPrint” -AuthenticationType Certificate

.

Remarques :

-

Remplacez <

sslCertThumbPrint

> par l'empreinte du certificat SSL créé pour le serveur CES, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Remplacez

CA1.contoso.com

par le nom de l'ordinateur de votre CA.

-

Remplacez

contoso-CA1-CA

par le nom commun de votre CA.

-

Si vous avez déjà configuré une méthode d'authentification dans l'hôte, supprimez

ApplicationPoolIdentity

de la commande.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CEP.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée :

contoso-CA1-CA _CES_Certificate

.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentServer

, puis dans le volet de droite, cliquez sur

Actions

>

Paramètres avancés

.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue Identité du pool d'applications, sélectionnez le compte personnalisé, puis saisissez

CESSvc

comme nom d'utilisateur de domaine.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.

-

Pour l'utilisateur du domaine CESSvc, activez la délégation. Pour plus d'informations, reportez-vous à la section

Activation de la délégation

.

Création d'un certificat client

-

A partir de n'importe quel compte d'utilisateur de domaine, ouvrez

certlm.msc

.

-

Cliquez sur

Certificats

>

Personnel

>

Certificats

>

Toutes les tâches

>

Demander un nouveau certificat

.

-

Cliquez sur

Suivant

.

-

Cliquez sur

Inscription à Active Directory

>

Accès client

.

Remarque :

Procédez comme suit si vous ne souhaitez pas utiliser les options d'

Inscription à Active Directory

:

-

Cliquez sur

Configuré par vous

>

Ajouter

.

-

Saisissez l'URI du serveur de stratégie d'inscription en tant qu'adresse de serveur CEP pour Nom d'utilisateur_Mot de passe ou Authentification Kerberos.

-

Sélectionnez le type d'authentification

Intégré à Windows

.

-

Cliquez sur

Valider le serveur

.

-

Une fois la validation réussie, cliquez sur

Ajouter

.

-

Cliquez sur

Suivant

.

-

Sélectionnez un modèle.

-

Cliquez sur

Détails

>

Propriétés

.

-

Cliquez sur

Inscrire

.

-

Dans l'ongletObjet, indiquez un nom de domaine complet (FQDN).

-

Dans l'ongletClé privée, sélectionnez

Rendre la clé privée exportable

.

-

Cliquez sur

Appliquer

>

Inscrire

.

Après avoir inscrit le certificat client, procédez comme suit pour exporter le certificat client au format PFX.

-

Cliquez sur

Certificat

>

Toutes les tâches

>

Exporter

.

-

Cliquez sur

Suivant

>

Oui, exporter la clé privée

.

-

Cliquez sur

Suivant

.

-

Saisissez le mot de passe fourni par le client.

-

Cliquez sur

Suivant

.

-

Indiquez le nom du fichier dans la boîte de dialogue Exportation du certificat.

-

Cliquez sur

Suivant

>

Terminer

.

Configuration de l'authentification par nom d'utilisateur-mot de passe

Configuration du CEP

L'applet de commande

Install-AdcsEnrollmentPolicyWebService

configure le service Web CEP (service Web Stratégie d'inscription de certificats). Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CEP à l'aide du nom d'utilisateur CEPAdmin, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Pol

.

-

Exécutez la commande

Install-AdcsEnrollmentPolicyWebService -AuthenticationType UserName -SSLCertThumbprint “sslCertThumbPrint”

.

Remarque :

Remplacez <

sslCertThumbPrint

> par l'empreinte du certificat SSL créé pour le serveur CEP, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CEP.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée :

ADPolicyProvider_CEP_UsernamePassword

.

-

Dans l'application virtuelle

Home

, double-cliquez sur les paramètres de l'application, puis sur

FriendlyName

.

-

Saisissez un nom sous

Valeur

, puis fermez la boîte de dialogue.

-

Double-cliquez sur

URI

, puis copiez la

Valeur

.

Remarques :

-

Si vous souhaitez configurer une autre méthode d'authentification sur le même serveur CEP, vous devez modifier l'ID.

-

Cette URL est utilisée dans MVE ou dans n'importe quelle application client.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentPolicyServer

, puis cliquez sur

Actions

>

Paramètres avancés

dans le volet de droite.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue Identité du pool d'applications, sélectionnez le compte personnalisé, puis saisissez

CEPSvc

.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.

Configuration du CES

L'applet de commande

Install-AdcsEnrollmentWebService

configure le service Web CES (service Web Stratégie inscription de certificats). Il est également utilisé pour créer d'autres instances du service au sein d'une installation existante.

-

Connectez-vous au serveur CES à l'aide du nom d'utilisateur

CESAdmin

, puis lancez PowerShell en mode administratif.

-

Exécutez la commande

Import-module ServerManager

.

-

Exécutez la commande

Add-WindowsFeature Adcs-Enroll-Web-Svc

.

-

Exécutez la commande

Install-AdcsEnrollmentWebService -ApplicationPoolIdentity -CAConfig “CA1.contoso.com\contoso-CA1-CA” -SSLCertThumbprint “sslCertThumbPrint” -AuthenticationType UserName

.

Remarques :

-

Remplacez <

sslCertThumbprint

> par l'empreinte du certificat SSL créé pour le serveur CES, après avoir supprimé les espaces entre les valeurs de l'empreinte.

-

Remplacez

CA1.contoso.com

par le nom de l'ordinateur de votre CA.

-

Remplacez

contoso-CA1-CA

par le nom commun de votre CA.

-

Si vous avez déjà configuré une méthode d'authentification dans l'hôte, supprimez

ApplicationPoolIdentity

de la commande.

-

Terminez l'installation en sélectionnant

Y

ou

A

.

-

Lancez la Console du gestionnaire IIS.

-

Dans le volet Connexions, développez le serveur Web qui héberge le CES.

-

Développez

Sites

, développez

Site Web par défaut

, puis cliquez sur le nom de l'application virtuelle d'installation appropriée :

contoso-CA1-CA_CES_UsernamePassword

.

-

Dans le volet de gauche, cliquez sur

Pools d'applications

.

-

Sélectionnez

WSEnrollmentServer

, puis, dans le volet de droite, cliquez sur

Actions

>

Paramètres avancés

sous Actions.

-

Sélectionnez le champ d'identité sous Modèle de processus.

-

Dans la boîte de dialogue Identité du pool d'applications, sélectionnez le compte personnalisé, puis saisissez

CESSvc

comme nom d'utilisateur de domaine.

-

Fermez toutes les boîtes de dialogue, puis recyclez l'IIS à partir du volet droit de la Console du gestionnaire IIS.

-

Dans PowerShell, saisissez

iisreset

pour redémarrer l'IIS.