Bedeutung der Funktion zur automatisierten Zertifikatsverwaltung

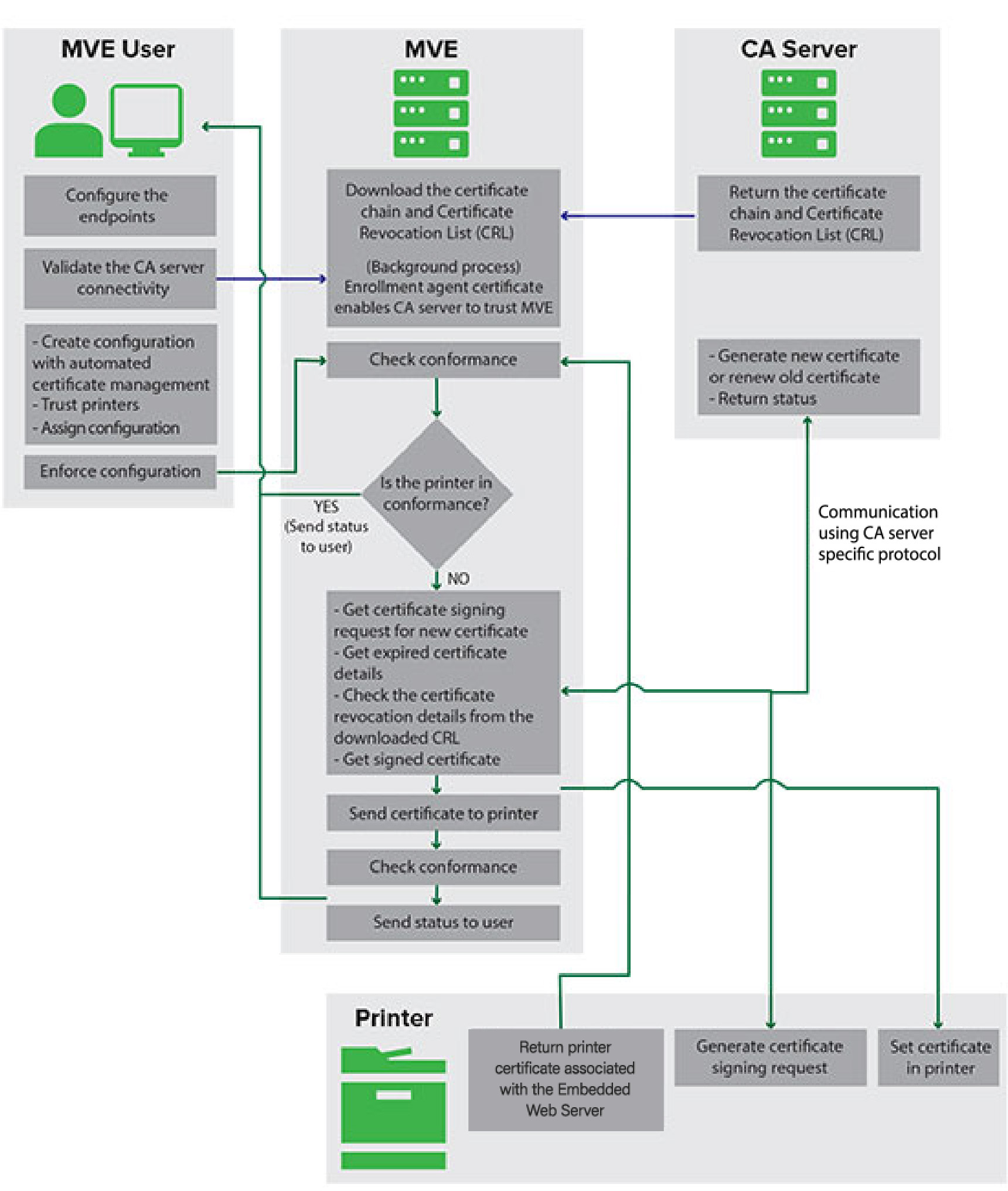

Sie können MVE so konfigurieren, dass Druckerzertifikate automatisch verwaltet werden, und Sie können diese anschließend über die Konfigurationsdurchsetzung auf den Druckern installieren. Das folgende Diagramm beschreibt den End-to-End-Prozess der automatischen Zertifikatsverwaltung.

Die Endpunkte der Zertifizierungsstelle, zum Beispiel der CA-Server und die Serveradresse, müssen in MVE definiert werden.

Die folgenden CA-Server werden unterstützt:

-

OpenXPKI CA : Benutzer können eines der folgenden Protokolle verwenden:

-

Sicheres Zertifikatverschlüsselungsprotokoll (Secure Certificate Encryption Protocol, SCEP)

-

EST-Anschluss

Hinweise:

- EST ist die empfohlene Methode, um eine Verbindung zum OpenXPKI-Server herzustellen.

- Weitere Informationen zum Konfigurieren von OpenXPKI CA mit dem EST-Protokoll finden Sie unter Verwalten von Zertifikaten mit OpenXPKI Certificate Authority über EST .

- Weitere Informationen zum Konfigurieren von OpenXPKI CA mit dem SCEP-Protokoll finden Sie unter Verwalten von Zertifikaten mit OpenXPKI Certificate Authority über SCEP .

-

-

Microsoft CA Enterprise : Benutzer können eines der folgenden Protokolle verwenden

-

Sicheres Zertifikatverschlüsselungsprotokoll (Secure Certificate Encryption Protocol, SCEP)

-

Microsoft Certificate Enrollment Web Services (MSCEWS)

Hinweise:

- MSCEWS ist die empfohlene Methode, um eine Verbindung zum Microsoft CA Enterprise-Server herzustellen.

- Weitere Informationen zum Konfigurieren von Microsoft CA mit dem MSCEWS-Protokoll finden Sie unter Verwalten von Zertifikaten mit Microsoft Certificate Authority über MSCEWS .

- Weitere Informationen zum Konfigurieren von Microsoft CA mit dem SCEP-Protokoll finden Sie unter Verwalten von Zertifikaten mit Microsoft Certificate Authority über SCEP .

-

Die Verbindung zwischen MVE und den CA-Servern muss validiert werden. Während der Validierung kommuniziert MVE mit dem CA-Server, um die Zertifikatskette und die Zertifikatsperrliste (Certificate Revocation List, CRL) herunterzuladen. Das Zertifikat des Anmeldeagenten oder Testzertifikat wird ebenfalls generiert. Mit diesem Zertifikat kann der CA-Server MVE vertrauen.

Weitere Informationen zur Definition der Endpunkte und zur Validierung finden Sie unter Konfigurieren von MVE für die automatische Zertifikatsverwaltung .

Eine Konfiguration, die für die Verwendung von Markvision zur Verwaltung von Gerätezertifikaten eingerichtet ist, muss dem Drucker zugewiesen und durchgesetzt werden.

Weitere Informationen finden Sie in den folgenden Themenabschnitten:

Während der Durchsetzung überprüft MVE den Drucker auf Konformität.

Für Standardgerätezertifikat

-

Das Zertifikat wird anhand der Zertifikatskette validiert, die vom CA-Server heruntergeladen wurde.

-

Wenn der Drucker nicht konform ist, wird eine Zertifikatssignierungsanforderung (CSR) für den Drucker angefordert.

Für Benanntes Gerätezertifikat

-

Das Zertifikat wird anhand der Zertifikatskette validiert, die vom CA-Server heruntergeladen wurde.

-

MVE erstellt ein selbstsigniertes, benanntes Gerätezertifikat auf dem Gerät.

-

Wenn der Drucker nicht konform ist, wird eine CSR für den Drucker angefordert.

Hinweise:

- MVE kommuniziert mit dem CA-Server unter Verwendung eines konfigurierten Protokolls.

- Der CA-Server generiert das neue Zertifikat und sendet das Zertifikat anschließend an den Drucker.

- Wenn ein benanntes Zertifikat im Drucker vorhanden ist, wird kein neues benanntes Zertifikat erstellt, aber für den Drucker wird eine CSR erstellt.