Na área do Cabeçalho, clique em ![]() > LDAP > Habilitar o LDAP para autenticação.

> LDAP > Habilitar o LDAP para autenticação.

Na seção Conexões, configure os seguintes itens:

Servidor - digite o endereço IP ou o nome do host do servidor LDAP onde ocorre a autenticação. Se você quiser usar comunicação criptografada entre o servidor MVE e o servidor LDAP, faça o seguinte:

Use o nome de domínio totalmente qualificado (FQDN) do host do servidor.

Acesse o arquivo host da rede e crie uma entrada para mapear o nome do host do servidor para seu endereço IP.

Notas:

- Em um sistema operacional UNIX ou Linux, o arquivo host da rede é geralmente encontrado em .

- Em um sistema operacional Windows, o arquivo host da rede é geralmente encontrado em .

- O protocolo TLS exige que o nome do host do servidor corresponda ao nome do host "Emitido para" especificado no certificado TLS.

Porta - insira o número da porta que o computador local usa para se comunicar com o servidor da comunidade LDAP. O número da porta padrão é 389.

DN raiz - digite o nome diferenciado base (DN) do nó raiz. Na hierarquia do servidor da comunidade LDAP, esse nó deve ser o ancestral direto do nó do usuário e do nó do grupo. Por exemplo, .

Nota: Ao especificar o DN Raiz, certifique-se de que somente e fazem parte do DN Raiz. Se ou é o ancestral dos nós de usuários e grupos, use ou na Base de pesquisa de usuário e Base de pesquisa de grupo.

Configure as definições de pesquisa.

Base de pesquisa de usuário - digite o nó no servidor da comunidade LDAP onde está o objeto de usuário. Este nó está em DN Raiz onde todos os nós de usuários estão listados. Por exemplo, .

Se os usuários estão em níveis hierárquicos de vários diretórios no servidor da comunidade LDAP, faça o seguinte:

Calcule qualquer hierarquia a montante comum de todas as possíveis localizações no nó do usuário.

Inclua a configuração no campo de Base de pesquisa de usuário.

Nota: Para permitir que o MVE pesquise os usuários a partir da Base ou Raiz DN, selecione Habilitar pesquisa de usuários aninhados e desmarque o campo Base de pesquisa de usuário. Filtro de pesquisa de usuário - digite o parâmetro para localizar um objeto de usuário no servidor da comunidade LDAP. Por exemplo, .

A função de Filtro de pesquisa de usuário pode acomodar várias condições e expressões complexas.

Efetue login usando

No campo do Filtro de pesquisa de usuário digite

Nome comum

Nome de login

Nome principal do usuário

Número de telefone

Nome de login ou nome comum

Notas:

- Essas expressões se aplicam somente ao servidor Active Directory®.

- Para o Filtro de pesquisa de usuário, o único padrão válido é , o que significa que o MVE procura o nome de login do usuário MVE.

Base de pesquisa de grupo – digite o nó do servidor da comunidade LDAP onde estão os grupos de usuários correspondentes às funções do MVE. Este nó também está em DN Raiz onde todos os nós de grupo estão listados. Por exemplo, .

Nota: A base de pesquisa consiste em vários atributos separados por vírgulas – como cn (nome comum), ou (unidade organizacional), o (organização), c (país) e dc (domínio). Filtro da pesquisa de grupo – Insira o parâmetro para localizar um usuário em um grupo que corresponda a uma função no MVE.

Nota: É possível usar os padrões e , dependendo da configuração do servidor da comunidade LDAP de seu back-end. Se você usar , o MVE procura o DN do usuário LDAP. O DN do usuário é recuperado internamente durante o processo de autenticação do usuário. Se você usar , o MVE procura o nome de login do usuário LDAP. Atributo de função de grupo - digite o atributo que contém o nome completo do grupo. Por exemplo, .

Habilite pesquisa de grupos aninhados - procure grupos aninhados dentro da comunidade LDAP.

Clique em Informações de associação e defina as configurações.

Associação anônima - Se não houver nenhuma configuração LDAP armazenada no MVE, essa opção é selecionada por padrão. O servidor MVE não produz sua identidade ou credenciais para o servidor LDAP com o objetivo de usar o recurso de pesquisa do servidor LDAP. A sessão de acompanhamento da pesquisa LDAP usa somente comunicação não criptografada.

Associação simples - usa comunicação não criptografada entre o servidor MVE e o servidor LDAP. Se desejar que o servidor MVE use o recurso de pesquisa do servidor LDAP, faça o seguinte:

No campo DN de associação, digite o nome o DN de associação.

Digite a Senha de associação e confirme a senha.

Nota: A Senha de associação depende das configurações do Usuário de associação no servidor LDAP. Se o Usuário de associação estiver definido como Não vazio, uma Senha de associação é obrigatória. Se o Usuário de associação estiver definido como Vazio, uma Senha de associação não é obrigatória. Para obter mais informações, entre em contato com o administrador do LDAP.

TLS - usa comunicação criptografada entre o servidor MVE e o servidor LDAP. O servidor MVE autentica-se completamente ao servidor LDAP usando a identidade (DN de associação) e as credenciais (Senha de associação) do servidor MVE.

Para certificados auto assinados, a impressão digital de TLS deve ser disponibilizada para o armazenamento de chave da Java Virtual Machine em todo o sistema denominado . Esse armazenamento de chave existe na pasta , onde é a pasta de instalação do MVE. Para configurar as definições, proceda da seguinte forma:

No campo DN de associação, digite o nome o DN de associação.

Digite a Senha de associação e confirme a senha.

Nota: É necessária a Senha de associação.

Kerberos - usa comunicação criptografada entre o servidor MVE e o servidor LDAP. O protocolo de segurança Kerberos é suportado apenas em um Active Directory com implantação GSSAPI. Para obter mais informações, consulte a documentação do Kerberos. Para configurar as definições, proceda da seguinte forma:

No campo Arquivo config Kerberos, navegue até o arquivo krb5.conf.

Configuração de amostra:

[libdefaults] default_realm=ABC.COM [realms] ABC.COM = { kdc = abc1.abc.com } [domain_realm] .abc.com=ABC.COMNo menu Método de criptografia, selecione se deseja usar a criptografia SSL.

No campo Nome de usuário KDC, digite o nome do Centro de distribuição de chave (Key Distribution Center, KDC).

Digite a senha KDC e confirme a senha.

Nota: Se desejar habilitar a autenticação Kerberos, consulte Habilitando a autenticação Kerberos.

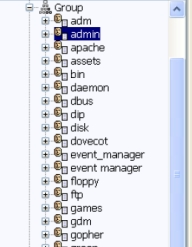

Clique em Mapeamento de funções e configure da seguinte forma:

Admin - digite a função existente no LDAP que possui direitos administrativos no MVE.

Ativos - digite a função existente no LDAP que gerencia o módulo Ativos no MVE.

Configurações - digite a função existente no LDAP que gerencia o módulo Configurações no MVE.

Central de serviços - digite a função existente no LDAP que gerencia o módulo Central de serviços no MVE.

Gerenciador de eventos - digite a função existente no LDAP que gerencia o módulo Gerenciador de eventos no MVE.

Notas:

- O MVE mapeia automaticamente o grupo LDAP especificado para seu papel MVE correspondente.

- É possível atribuir um grupo LDAP a várias funções MVE e também é possível digitar mais de um grupo LDAP em um campo de função.

- Ao digitar vários grupos LDAP nos campos de funções, use o caractere de barra vertical () para separar vários grupos LDAP. Por exemplo, se você desejar incluir os grupos e na função Admin, digite no campo Admin.

- Se desejar usar apenas a função Admin e não as outras funções MVE, deixe os campos em branco.

Clique em Aplicar > Fechar.